Примеры работы распределением доступов к папкам для пользователей

Функционал панели управления позволяет использовать разные подходы к предоставлению доступов для пользователей в зависимости от поставленной задачи внутри организации. В данной статье мы разберем основные подходы к реализации распределения доступов.

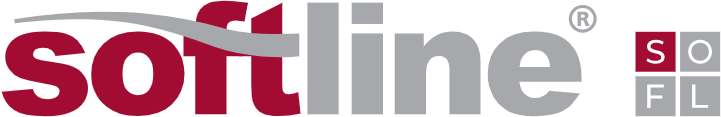

Для примера создадим Team Folder «Project» и древо подпапок с нумерацией в соответствии с порядковым номером и глубине вложения:

Нажмите на иконку  и раскройте необходимые папки\подпапки что бы получить представление в виде древа подпапок.

и раскройте необходимые папки\подпапки что бы получить представление в виде древа подпапок.

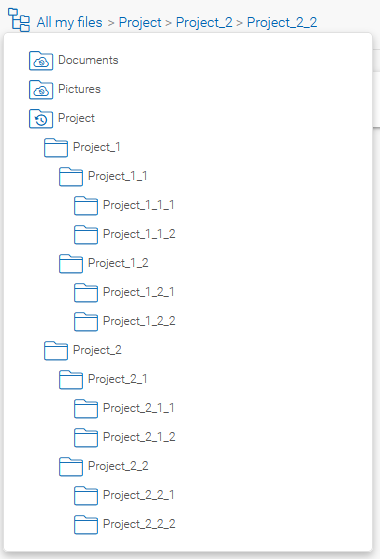

Так же создадим набор пользователей, без каких-либо прав доступа

Пример 1 Прямое назначение.

Реализуем задачу по предоставлению прав доступа.

Задача:

User 1 – должен иметь права на чтение для всей структуры подпапок Project_1 , права на редактирование для папки Project_1_2 и всех подпапок права на редактирование.

User 2 - должен иметь права на чтение и запись для всей структуры подпапок Project_2 , плюс права на публикацию только для папки Project_2_2.

User 3 - должен иметь права на чтение и запись для всей структуры подпапок Project

Реализация

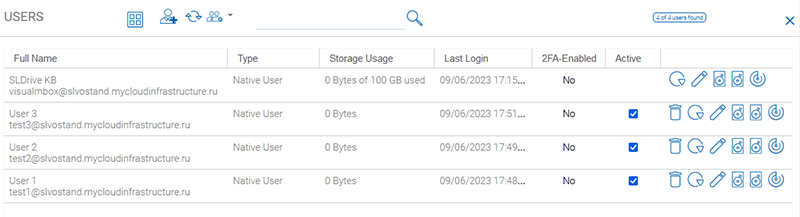

Для начала добавим целевых пользователей в список соавторов, без дополнительных прав.

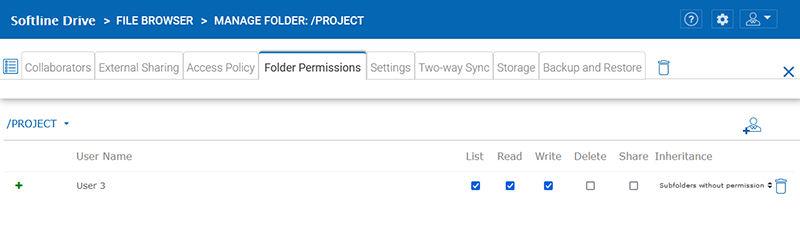

Начнем распределения прав с простого, предоставим разрешения на чтение запись на папку Project для User 3 выбрав наследование по умолчанию Subfolders without permission\Подпапки без разрешения – обозначает права по наследованию по всей структуре подпапок, но данный вариант наследования может быть прервано, к примеру определением других доступов.

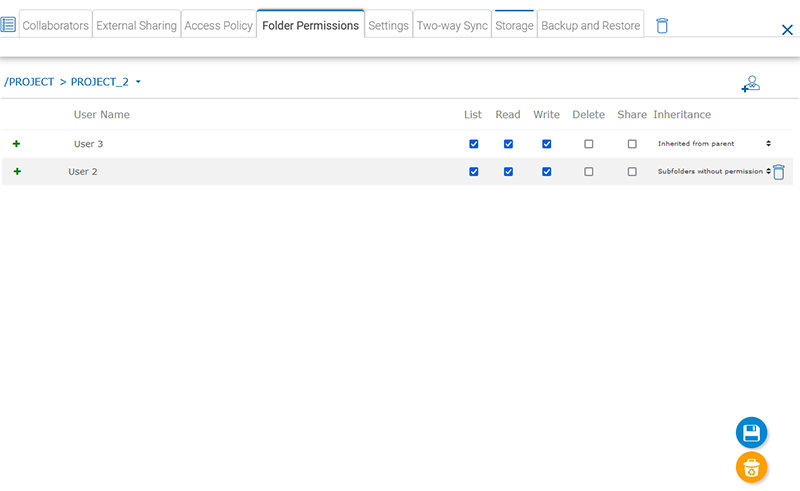

Перейдем к задаче для User 2 и предоставим разрешения для на чтение запись на папку Project, так же воспользуемся наследованием Subfolders without permission.

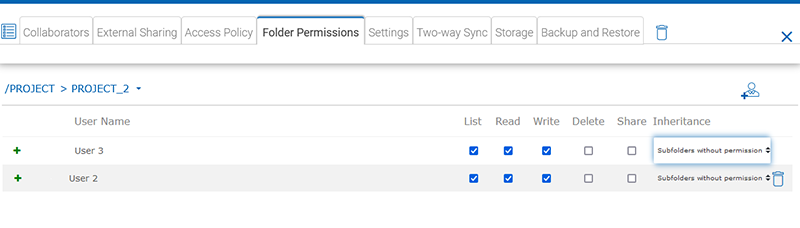

Прежде чем сохранить изменения, обратим внимание, что User 3 имеет наследование от родителя, а как мы помним Subfolders without permission превываемый вариант наследования, и как только мы сохраним изменения дальнейший доступ папке и подпапкам Project_2 для User 3 прервется. Поэтому изменим наследование для User 3 на исходный Subfolders without permission.

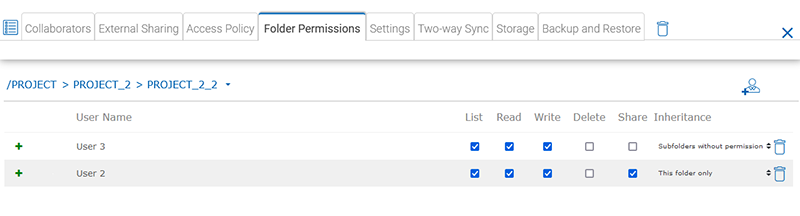

Вторая часть задачи для User 2 дать дополнительные права на публикацию только для папки Project_2_2 , что мы и сделаем, перейдя в настройку разрешений для данной папки и установим разрешения с наследованием This folder only\Только для этой папки : разрешение применяется только к текущей папке. Доступ не будет применяться ни к каким подпапкам. Не забудем и про User 3 и вновь применим наследование Subfolders without permission.<//p>

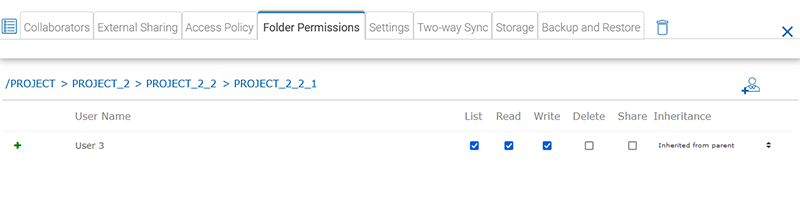

Задача, вроде бы решена, но если спустится на уровень ниже , к примеру в подпапку Project_2_2_1 и увидим доступы только для User 3, так как наследование было прервано.

Поэтому нам придется вновь обозначить разрешение и наследование для User 2, но уже для каждой подпапки индивидуально.

Описанный выше подход к решению, можно использовать для общей публикации и простого распределения доступов, но если рассматривать массивные структуры подпапок и множество точечных доступов, то он никуда не годится, поэтому к решению следующей задачи для User 1 рассмотрим альтернативу.

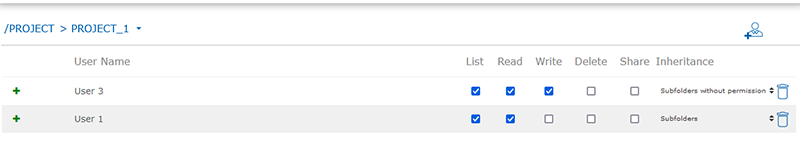

Предоставим доступы только на чтение к папке Project_1 для User 1, но на этот раз мы используем сквозное наследование Subfolders\Подпапки : все подпапки будут наследовать разрешение, независимо от того, определено ли какое-либо разрешение для подпапки.

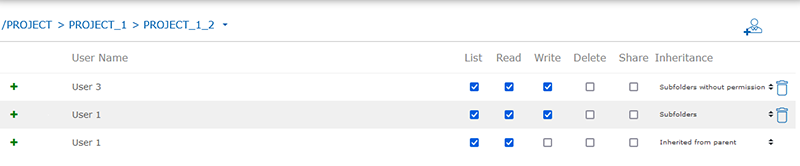

Далее добавим права на редактирование для папки Project_1_2 и всех подпапок права на редактирование, так же используя наследование Subfolders.

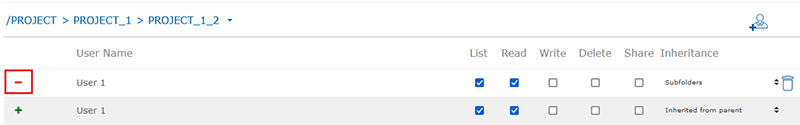

По итогу увидим два разрешения, от исходной родительской папки через сквозное наследование и новый набор разрешений.

Соответственно если в папке Project_1_2 будут появляться новые подпапки то доступ на чтение\запись будет распространяться и на них.

Сквозное наследование не прерывается, но его можно запретить, так как запрещающие правила имеют более высокий приоритет чем разрешающие.

Пример 2 Работа с группами

При наличии большого количества пользователей, а так же при добавлении новых пользователей на которым необходимо назначить фиксированный набор прав доступа, оптимальным вариантом решения будет работа с группами.

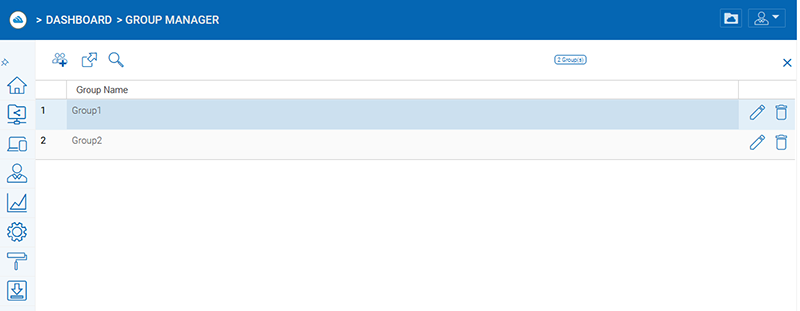

Создадим две группы Group1 – в которую входит User1 и User3, Group2 – в которую входят User2 и User3

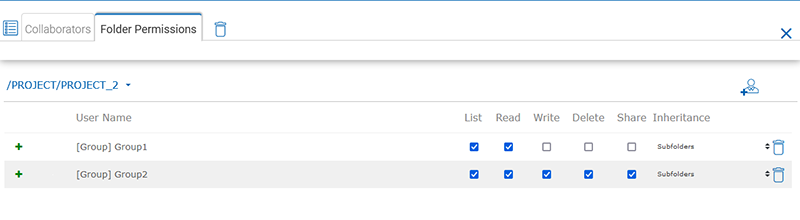

Затем дадим полные разрешения для на чтение для Group1 и полный доступ для Group2 к папке и подпапкам Project_2

При такой конструкции User1 из группы Group1 будет иметь доступы только для чтения, а пользователи из группы Group2: User2 и User3 – будут иметь полный доступ, соответственно если извлечь User3 из Group2 , то его доступы изменятся на «только для чтения».

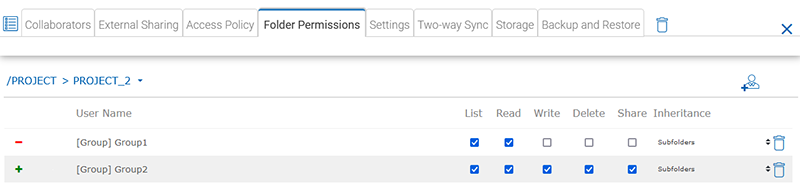

Теперь изменим конструкцию, и сделаем из разрешающего правила для Group1 запрещающее.

При такой конструкции, полный доступ останется только у User2 , а User1 и User3 по приоритетному правилу запрета для Group1 полностью лишатся доступов.

Использование групп позволяет более эффективно распределять доступы к ресурсов, а распределение доступов по типовым пользователям выводит задачу на уровень манипуляций составами групп.

Пример 3 Возможности владельца папки

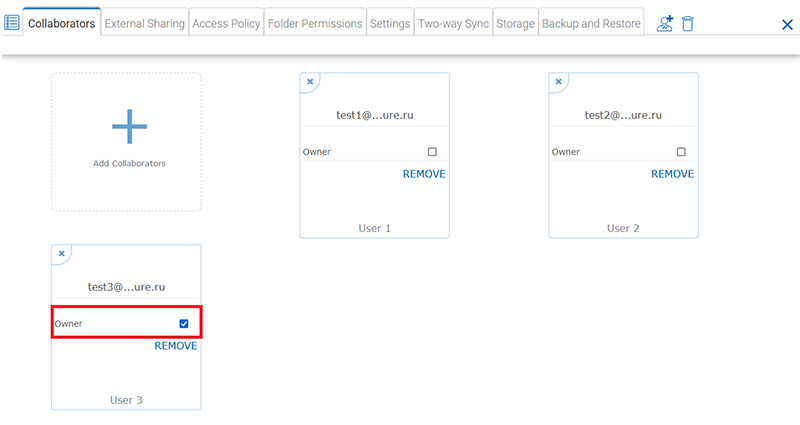

В ситуациях, когда администратор или пользователь которому делегированы права администратора не доступны или задачи распределения доступов к конкретным ресурсам должны исполнятся лица, существует возможность дать привилегированные права владельца папки конкретным пользователям или группам. Отчистим разрешения из предыдущих примеров и назначим User 3 владельцем групповой папки Project, оставим только соавторов.

При такой конструкции, без каких либо разрешений целевые пользователи получат полный доступ к групповой папке и всем подпапкам Project, а пользователь User 3 так же получит права на распределение доступов к целевой папке и всей структуре подпапок. Наследование в данному случае не отображается и используется по умолчанию Subfolders without permission с полным доступом.

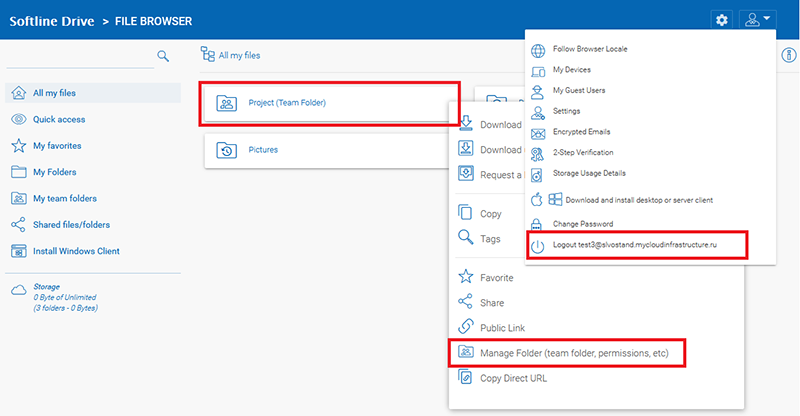

Так же владелец не обязан иметь какие либо разрешения , что не помешает ему распределить доступы, или скорректировать свои. Авторизуемся под User3 в панели управления и перейдем в управление групповой папкой Project

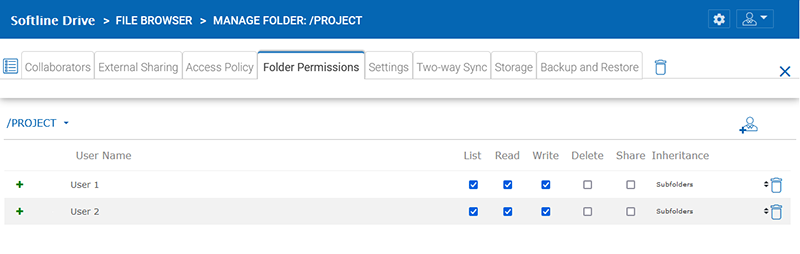

Назначим разрешения для User1 и User2 и сохраним изменения

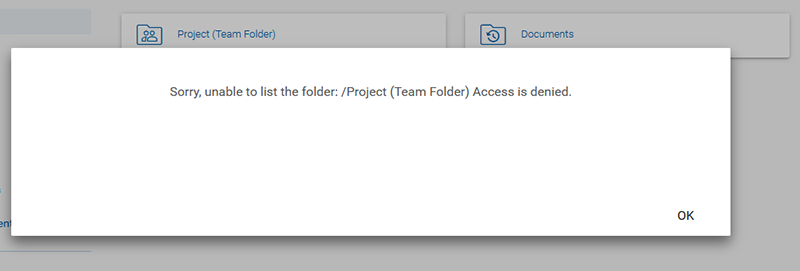

Вернемся в файловый браузер и попробуем перейти в групповую папку Project – получим ошибку доступов, та как теперь разрешения обозначены явно, но не для User3.

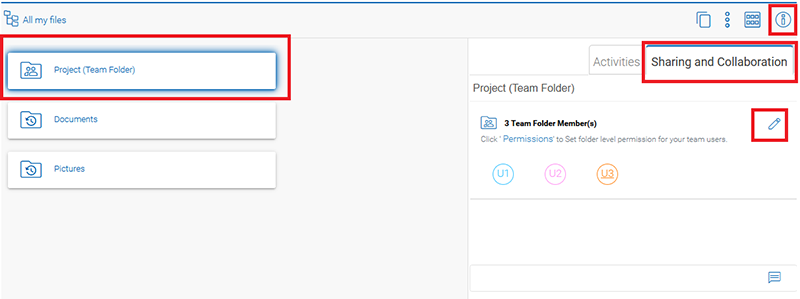

Теперь наш пользователь является только владельцем который только может управлять доступами, что так же позволит распределить и свои доступы – откроем панель информации, выберем целевую папку и нажмем на редактирование доступов

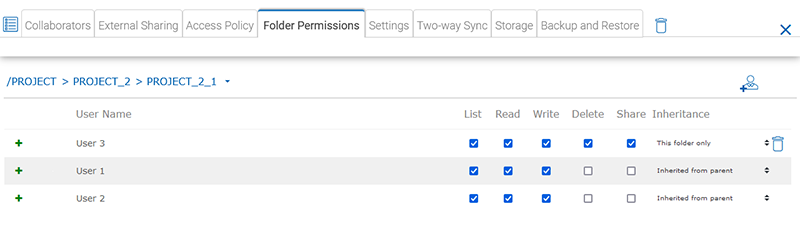

Добавим User3 полный доступ только для подпапки Project_2_1

При такой конструкции откроется доступ к папкам на пути к целевой подпапке к которой есть полный доступ, но только к структуре, файлы в папках к которым нет доступов останутся невидимыми для пользователя User3.

Подход работы с привилегированными пользователями – владельцами папок, так же можно применять не только к конкретным пользователям но и к группам.

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку