Email Security Gateway. Раздел «Безопасность» - «Защита от подмены адресов, антиспуфинг»

Раздел Anti-Spoofing в меню Security содержит инструменты, которые помогут вам идентифицировать сообщения, отправленные с поддельных адресов. В этом разделе перечислены функции защиты от спуфинга. Используя эти параметры поиска, вы можете проверить, существует ли домен отправителя на самом деле и связан ли IP-адрес отправляющего сервера с этим доменом.

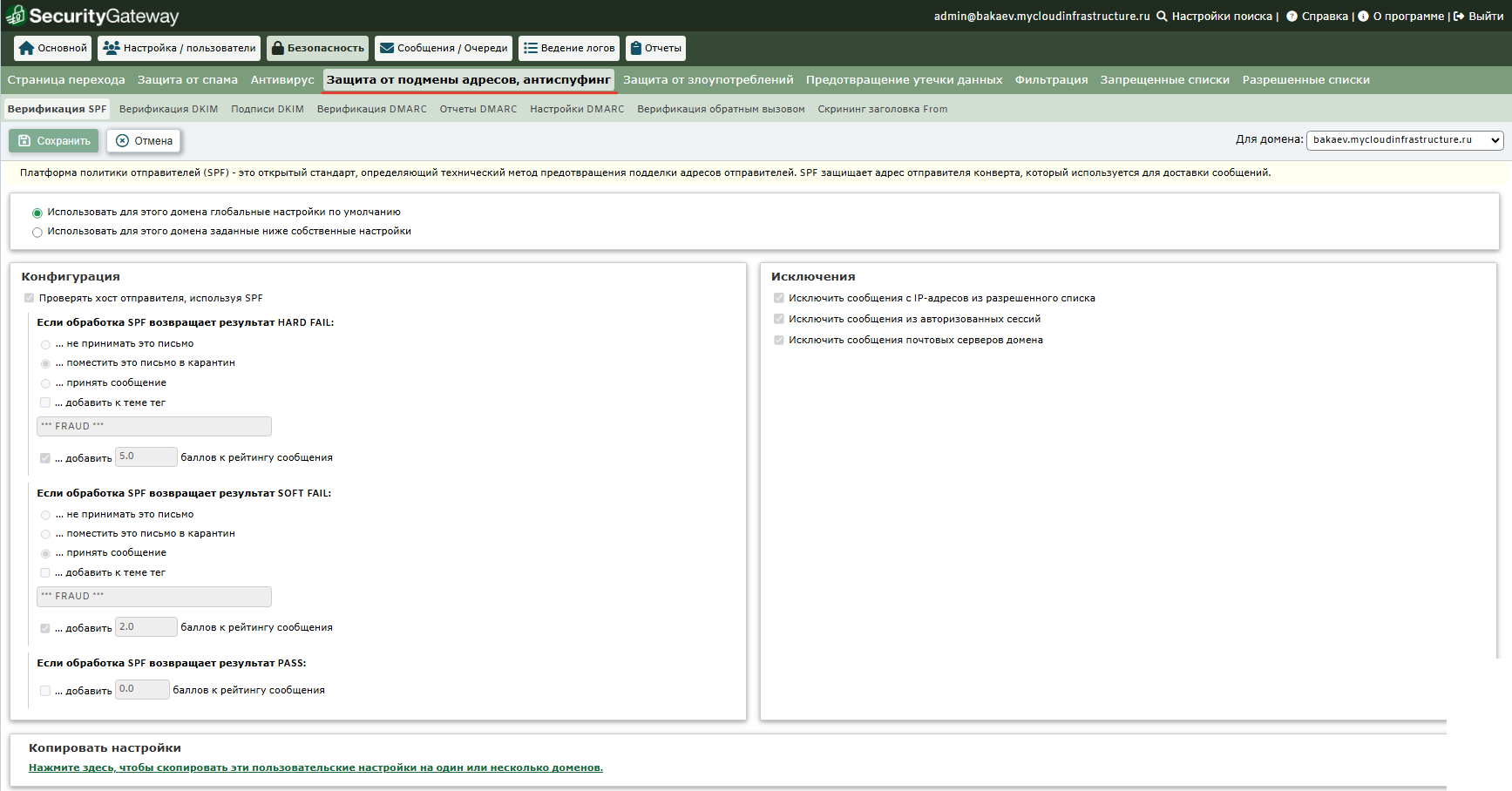

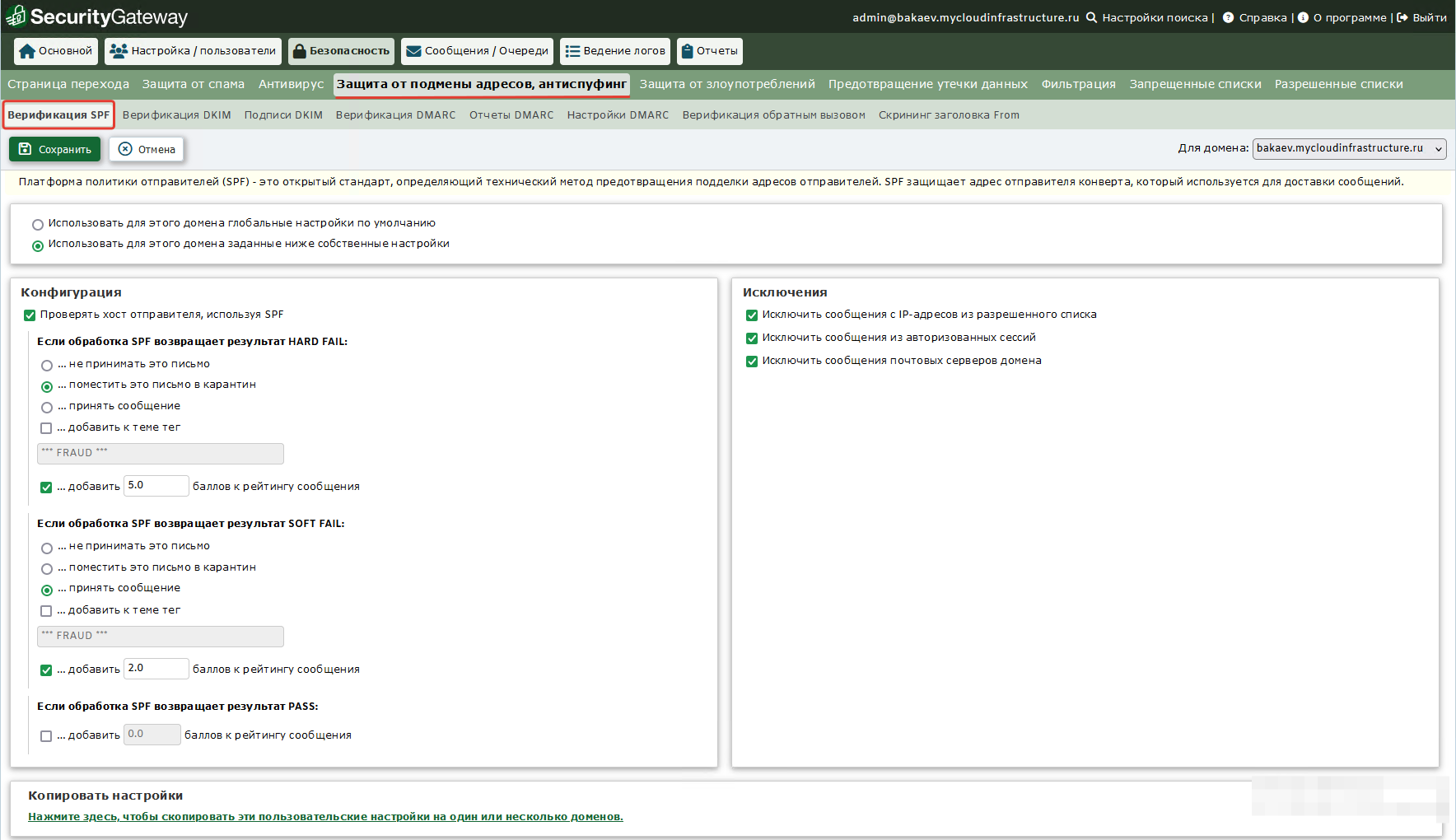

Верификация SPF

SPF - это открытый стандарт, используемый для идентификации поддельных адресов отправителя в сообщениях электронной почты. В частности, он защищает домен, указанный в адресе отправителя письма SMTP или обратном пути. Для этого он проверяет DNS-запись домена на наличие политики SPF, чтобы точно определить, каким почтовым узлам разрешено отправлять сообщения от имени домена. Если домен имеет политику SPF, а отправляющий узел не указан в этой политике, то вы можете узнать, что адрес подделан.

Проверять хост отправителя, используя SPF

По умолчанию SecurityGateway проверяет запись DNS отправляющего домена, чтобы узнать, имеет ли отправляющий хост полномочия отправлять электронную почту от его имени. При этом используется домен, найденный в значении MAIL, переданном во время обработки SMTP. Снимите этот флажок, если вы не хотите использовать обработку SPF.

Если обработка SPF возвращает результат HARD FAIL

Если обработка сообщения SPF приведет к результату HARD FAIL, будут предприняты следующие действия:

- не принимать это письмо

По умолчанию сообщения, получившие HARD FAIL, будут отклонены в процессе SMTP.

- поместить это письмо в карантин

Выберите этот параметр, если вы хотите помещать в карантин сообщения, получившие статус HARD FAIL.

- принять сообщение

Если вы хотите принимать сообщения, которые получили HARD FAIL, выберите эту опцию. Затем вы можете вставить текст в тему сообщения и изменить его оценку сообщения.

- добавить к теме тег [текст]

Если вы настроили SecurityGateway на прием сообщения, которое получает результат HARD FAIL, включите эту опцию и укажите текст, если вы хотите что-то добавить в начало заголовка темы сообщения. Если эта опция включена, текст по умолчанию, добавляемый в тему, будет: "*** FRAUD ***". С помощью этой опции вы можете предоставить почтовому серверу или клиенту получателя фильтрацию сообщения на основе тега. Эта опция отключена по умолчанию.

- добавить [xx] баллов к рейтингу сообщения

По умолчанию, когда вы настроили SecurityGateway на прием сообщения, получившего результат HARD FAIL, это значение добавляется к его оценке сообщения. Если окончательная оценка достаточно высока, это может привести к тому, что сообщение будет помещено в карантин или отклонено, в зависимости от ваших настроек в разделе «Рейтинг сообщений». Значение по умолчанию для этого параметра — 5.0.

Если обработка SPF возвращает результат SOFT FAIL

Если обработка сообщения SPF приведет к результату SOFT FAIL, будут выполнены следующие действия:

- не принимать это письмо

Выберите этот параметр, если хотите, чтобы сообщения, получающие SOFT FAIL, отклонялись во время процесса SMTP.

- поместить это письмо в карантин

Выберите этот параметр, если вы хотите помещать в карантин сообщения, получившие статус SOFT FAIL.

- принять сообщение

По умолчанию сообщения, получившие оценку SOFT FAIL, будут приняты, но вы можете вставить текст в тему сообщения и изменить его оценку.

- добавить к теме тег [текст]

Если SecurityGateway настроен на прием сообщения, которое получает результат SOFT FAIL, включите эту опцию и укажите текст, если вы хотите добавить что-то в начало заголовка темы сообщения. Если эта опция включена, текст по умолчанию, добавляемый в тему, будет: "*** FRAUD ***". С помощью этой опции вы можете предоставить почтовому серверу или клиенту получателя фильтрацию сообщения на основе тега. Эта опция отключена по умолчанию.

- добавить [xx] баллов к рейтингу сообщения

По умолчанию, когда вы настроили SecurityGateway на прием сообщения, получившего результат SOFT FAIL, это значение добавляется к его оценке сообщения. Если окончательная оценка достаточно высока, это может привести к тому, что сообщение будет помещено в карантин или отклонено, в зависимости от ваших настроек в разделе «Рейтинг сообщений». Значение по умолчанию для этого параметра — 2.0

Если обработка SPF возвращает результат PASS

- добавить [xx] баллов к рейтингу сообщения

Нажмите эту опцию, если вы хотите настроить оценку сообщения, когда обработка сообщения SPF дает результат PASS. Это должно быть отрицательное число, чтобы оценка была снижена, что дает ей полезную корректировку.

Исключения

Исключить сообщения с IP-адресов из разрешенного списка

Установите этот флажок, если вы хотите исключить отправителя из обработки SPF, если его IP-адрес указан в списке разрешенных IP-адресов. По умолчанию эта опция отключена.

Исключить сообщения из авторизованных сессий

Если входящее сообщение использует аутентифицированный сеанс, оно будет исключено из требования обработки SPF по умолчанию. Снимите этот флажок, если вы хотите использовать обработку SPF, даже если сеанс SMTP был аутентифицирован.

Исключить сообщения с почтовых серверов домена

Сообщения, приходящие с одного из почтовых серверов вашего домена, будут освобождены от обработки SPF по умолчанию. Снимите этот флажок, если вы не хотите исключать почтовые серверы домена из требований SPF.

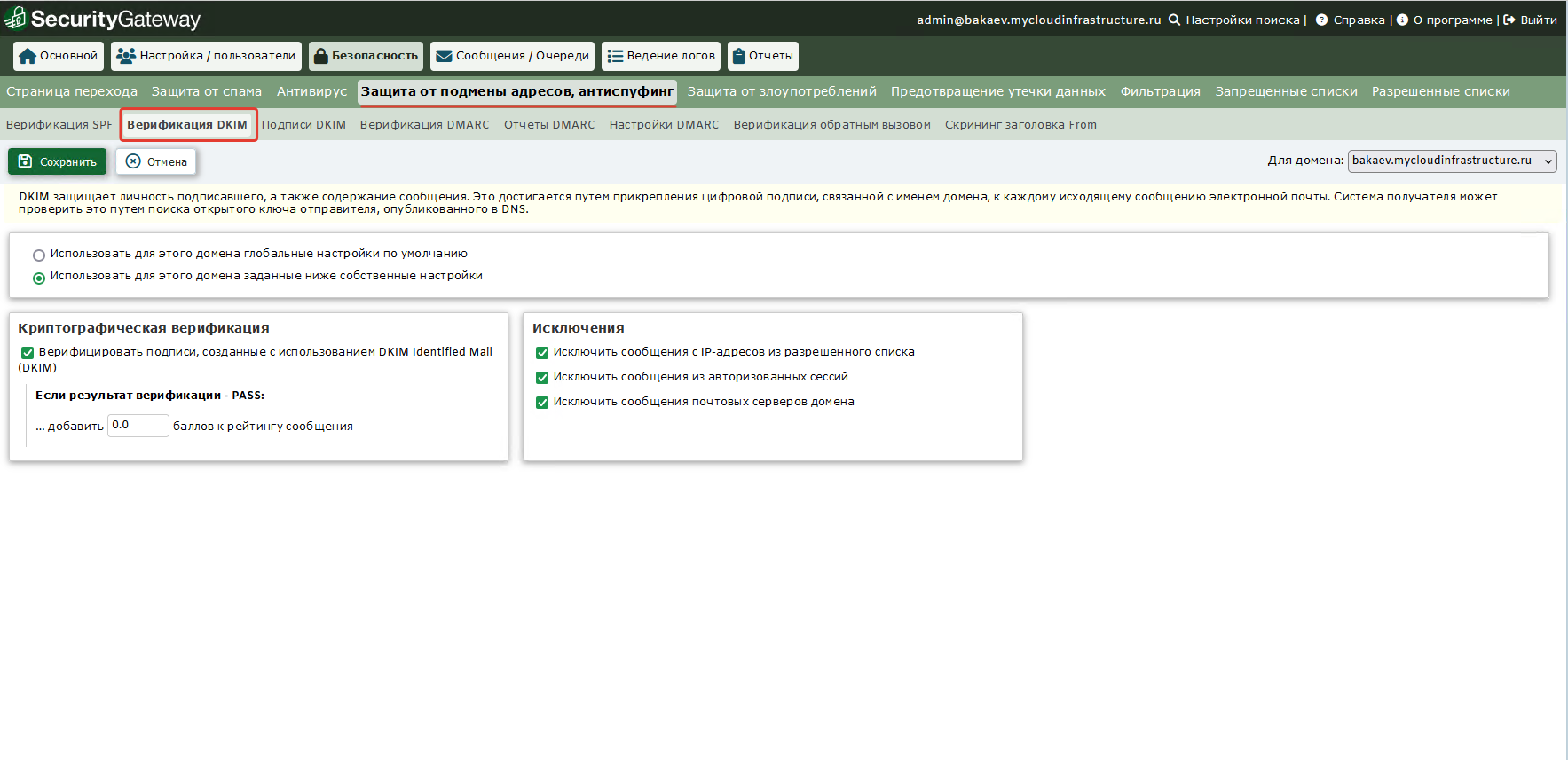

Верификация DKIM

Проверка DKIM - эта функция используется для проверки подписей DKIM (DomainKeys Identified Mail) во входящих сообщениях. Когда входящее сообщение было криптографически подписано, SecurityGateway извлекает открытый ключ из DNS-записи домена, взятого из подписи, а затем использует этот ключ для проверки подписи DKIM сообщения, чтобы определить ее действительность. Если подпись DKIM проходит проверку, сообщение перейдет к следующему этапу в процессе обычной доставки и при желании может быть скорректирована оценка сообщения. Проверка DKIM помогает гарантировать не только то, что сообщение пришло от предполагаемого отправителя, но и то, что оно не было изменено с момента его подписания до момента его доставки вам.

Криптографическая верификация

Верифицировать подписи, созданные с использованием DKIM Identified Mail (DKIM)

По умолчанию SecurityGateway будет проверять сообщения, подписанные с помощью DKIM. Снимите этот флажок, если вы не хотите проверять подписи DKIM в сообщениях.

Если результат верификации – PASS

- добавить [xx] баллов к рейтингу сообщения

Используйте эту опцию, если вы хотите скорректировать оценку сообщения, когда сообщение получает результат PASS от проверки DKIM. По умолчанию значение этой опции установлено на 0,0 , что означает, что корректировка оценки не будет произведена. Если вы решите скорректировать оценку этих сообщений, вам следует использовать отрицательное значение в этой опции, что даст полезную корректировку оценки сообщения. Например, использование -0,5 в этой опции снизит окончательную оценку на 0,5 балла.

Исключения

Исключить сообщения с IP-адресов из разрешенного списка

По умолчанию сообщения, приходящие с разрешенных IP-адресов, будут освобождены от проверки DKIM. Снимите этот флажок, если вы хотите проверять подписи DKIM, даже если отправитель находится в разрешенном списке IP-адресов.

Исключить сообщения из авторизованных сессий

Сообщения, приходящие через аутентифицированные сеансы SMTP, по умолчанию исключаются из проверки DKIM. Снимите этот флажок, если вы хотите проверять подписи DKIM даже при аутентификации сеанса SMTP.

Исключить сообщения с почтовых серверов домена

Сообщения, приходящие с одного из почтовых серверов вашего домена, будут освобождены от проверки DKIM по умолчанию. Снимите этот флажок, если вы хотите проверять подписи DKIM в сообщениях, приходящих с этих серверов.

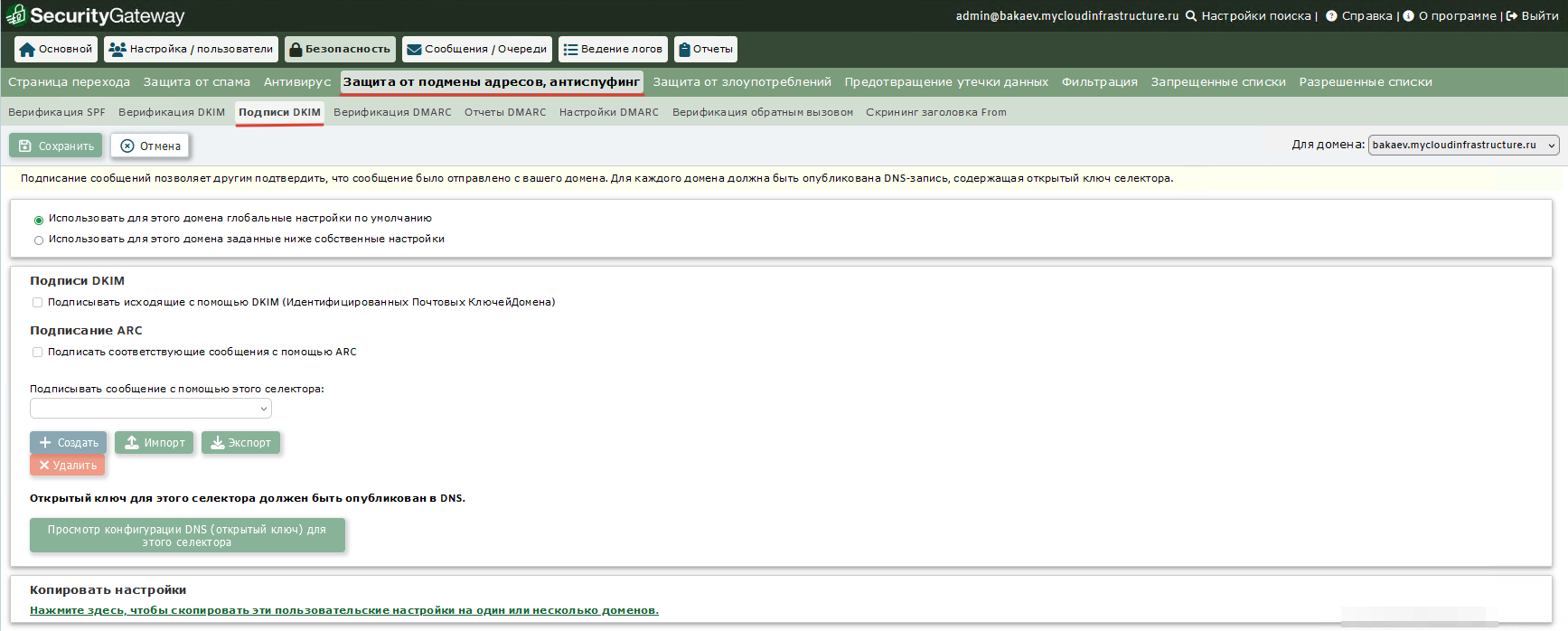

Подписи DKIM

Подписи DKIM - параметры подписи используются для контроля того, подписываются ли исходящие сообщения ваших доменов криптографически с помощью DomainKeys Identified Mail (DKIM). Также есть возможность создать селекторы и ключи, используемые для подписи сообщений домена, и указать, какой селектор использовать.

Данная опция работать не будет, так как ESG в рамках публичного решения настроен для обработки только входящего почтового трафика. Данное указание есть в разделе «Ограничение сервиса».

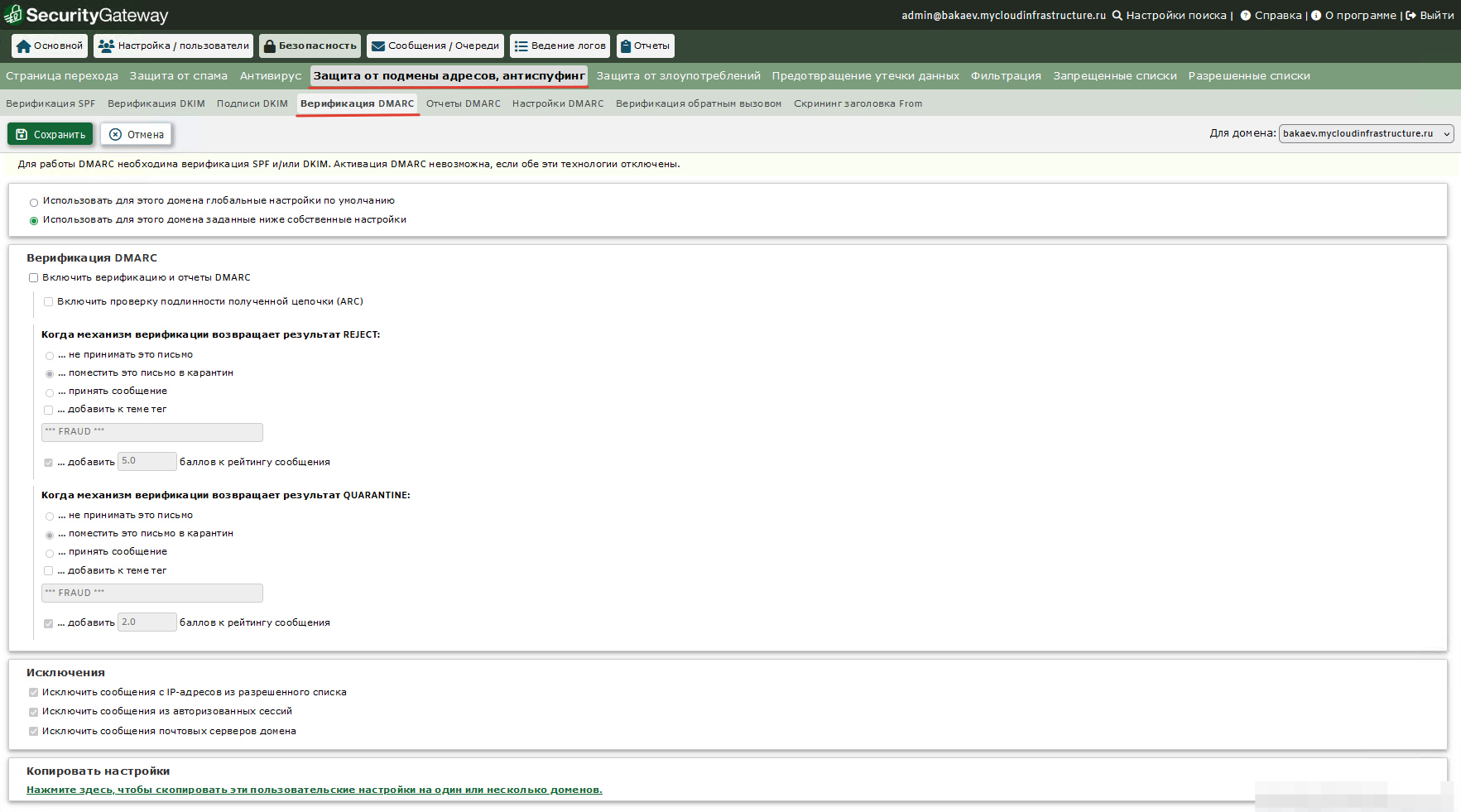

Верификация DMARC

В рамках процесса проверки DMARC SecurityGateway выполняет DNS-запрос DMARC к домену, указанному в заголовке From каждого входящего сообщения. Это делается для того, чтобы определить, использует ли домен отправителя политику DMARC, если использует, то получает из записи DNS DMARC, саму политику и другую информацию, относящуюся к действиям, которые нужно применить ко входящему сообщению. Кроме того, DMARC использует SPF и DKIM для проверки каждого сообщения и требует, чтобы он прошел хотя бы один из этих тестов, чтобы пройти проверку DMARC. Если сообщение прошло, оно будет нормально проходить через остальные процессы доставки и фильтрации SecurityGateway. Однако если это не удается, то судьба сообщения определяется комбинацией политики DMARC домена и того, как вы настроили SecurityGateway для обработки этих сообщений. Если сообщение не проходит проверку DMARC и для домена DMARC задана политика «p = none», то карательные меры не применяются, и обычная обработка сообщения продолжается. И наоборот, когда домен DMARC имеет ограничительную политику «p = quarantine» или «p = reject», SecurityGateway может опционально отклонить сообщение, автоматически отфильтровать его в карантинной папке принимающего пользователя, добавить текст в свой заголовок «Тема» или настроить оценку сообщения. Дополнительно для неудачных сообщений с ограничительными политиками SecurityGateway вставит заголовок «X-SGDMARC-Fail-policy: quarantine» или «X-SGDMARC-Fail-policy: reject», в зависимости от политики. Это дает вам возможность использовать Sieve Script или систему фильтрации содержимого вашего почтового сервера для выполнения некоторых действий в зависимости от наличия этих заголовков, таких как отправка сообщения в определенную папку для дальнейшего изучения.

Настройки DMARC выключена по умолчанию.

Включить верификацию и отчеты DMARC

Если эта опция включена, SecurityGateway будет выполнять запросы DMARC DNS на домене, найденном в заголовке From: входящих сообщений.

Включить проверку подлинности полученной цепочки (ARC)

Установите этот флажок, чтобы включить проверку ARC. ARC — это протокол аутентификации электронной почты, который позволяет промежуточным почтовым серверам подписывать результаты аутентификации сообщения в цифровой форме, чтобы при продолжении доставки сообщения к конечному пункту назначения его можно было проверить, даже если проверка SPF или DKIM может не пройти из-за перенаправления или изменений в списке рассылки. Проверка ARC позволяет указать домены, результатам ARC которых вы доверяете, чтобы, просматривая эти результаты, SecurityGateway мог определить, следует ли принимать сообщение.

Когда механизм верификации возвращает результат REJECT

Это действие будет выполнено, если входящее сообщение не пройдет процесс проверки DMARC, а запись DNS DMARC предполагаемого домена-отправителя будет установлена на p=reject.

- не принимать это письмо

Выберите этот параметр, если вы хотите отклонять сообщения во время процесса SMTP, когда процесс проверки DMARC возвращает результат REJECT. Этот параметр выбран по умолчанию.

- поместить это письмо в карантин

Выберите эту опцию, если вы хотите помещать сообщения в карантин, а не отклонять их, когда процесс проверки DMARC возвращает результат REJECT. С этой опцией вы также можете использовать опции " добавить к теме тег [текст]" и "добавить [xx] баллов к рейтингу сообщения" ниже.

- принять сообщение

При выборе этого параметра SecurityGateway будет принимать сообщения, получившие результат REJECT в процессе проверки DMARC, но вы по-прежнему можете использовать параметры ниже, чтобы пометить заголовки тем и скорректировать оценки сообщений.

- добавить к теме тег [текст]

Если вы настроили SecurityGateway на прием или карантин сообщения, не прошедшего проверку DMARC с помощью директивы REJECT, включите эту опцию и укажите текст, если хотите что-то добавить в начало заголовка «Тема» сообщения. Если эта опция включена, текст по умолчанию, добавляемый в тему, будет: «***FRAUD***». Используя эту опцию, вы можете предоставить почтовому серверу или клиенту получателя возможность фильтровать сообщение на основе тега. По умолчанию эта опция отключена.

- добавить [xx] баллов к рейтингу сообщения

По умолчанию, когда вы настроили SecurityGateway на прием или карантин сообщения, не прошедшего проверку DMARC для домена с директивой политики REJECT, эта опция добавляет указанное значение к рейтингу сообщения. Если окончательная оценка сообщения достаточно высока, это все равно может привести к помещению сообщения в карантин или отклонению, в зависимости от настроек рейтинга сообщения. По умолчанию эта опция добавляет 5,0 баллов к оценке сообщения.

Когда механизм верификации возвращает результат QUARANTINE

Опции в этом пункте аналогичны опциям в предыдущем пункте, за исключением того, что действия будут предприняты, если входящее сообщение не пройдет процесс проверки DMARC, а запись DNS DMARC предполагаемого домена-отправителя будет установлена на p=quarantine.

Исключения

Исключить сообщения с IP-адресов из разрешенного списка

По умолчанию сообщения, приходящие с разрешенных IP-адресов, будут освобождены от проверки DMARC. Снимите этот флажок, если вы хотите использовать проверку DMARC, даже если отправитель находится в разрешенном списке IP-адресов.

Исключить сообщения из авторизованных сессий

Сообщения, приходящие через аутентифицированные сеансы SMTP, по умолчанию исключаются из проверки DMARC. Снимите этот флажок, если вы хотите использовать проверку DMARC даже при аутентификации сеанса SMTP.

Исключить сообщения с почтовых серверов домена

Сообщения, приходящие с одного из почтовых серверов вашего домена, будут освобождены от проверки DMARC по умолчанию. Снимите этот флажок, если вы хотите использовать проверку DMARC даже для сообщений, приходящих с этих серверов.

Особенности модуля «Верификация DMARC»:

- Даже если вы решите не отклонять эти сообщения, сообщение все равно может быть отклонено по какой-либо другой причине, например, из-за настроек SPF или DKIM, или если оценка сообщения превышает допустимый порог.

- В SecurityGateway есть ряд других мест, где вы можете по желанию добавлять текст в заголовок «Тема». Например, на страницах SPF и рейтинга сообщений также есть эта опция. Если указанный текст в этих опциях совпадает, тег будет добавлен к теме сообщения только один раз, даже если это сообщение соответствует критериям каждой опции. Однако если текст отличается в опциях, то будет добавлен каждый уникальный тег. Например, текст по умолчанию в этой опции — «***FRAUD***», но текст по умолчанию в оценке сообщений — «***SPAM***». Поскольку эти два тега различны, оба будут добавлены к сообщениям, соответствующим критериям обеих опций. Но если вы измените текст в одной из опций так, чтобы он был идентичен другой, то тег будет добавлен только один раз.

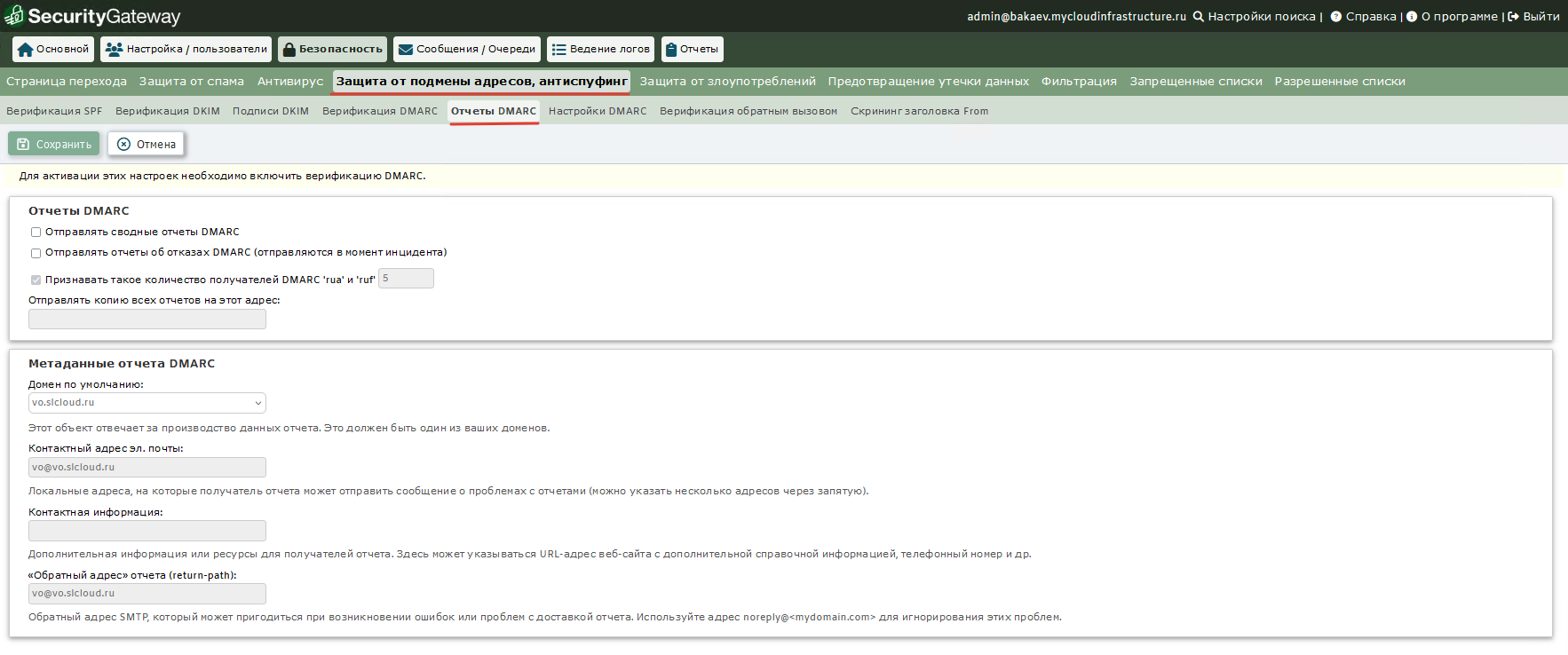

Отчетность DMARC

Когда SecurityGateway запрашивает у DNS запись DMARC, эта запись может содержать теги, указывающие, что владелец домена желает получать сводные отчеты DMARC или отчеты о сбоях в отношении сообщений, якобы отправленных из этого домена. Параметры на экране отчетов DMARC предназначены для определения, хотите ли вы отправлять запрошенные типы отчетов, а также для указания метаданных, которые эти отчеты должны содержать. Сводные отчеты отправляются ежедневно в полночь по всемирному координированному времени, а отчеты о сбоях отправляются для каждого сообщения, поскольку происходит каждый инцидент, запускающий отчет. Отчеты всегда отправляются в виде заархивированных вложений XML-файлов, и в Интернете доступны различные инструменты синтаксического анализа, которые могут облегчить их просмотр получателям. По умолчанию SecurityGateway отправляет только сводные отчеты.

Параметры на этом экране доступны только в том случае, если на экране «Верификация DMARC» включена опция «Включить верификацию и отчеты DMARC».

Отправлять сводные отчеты DMARC

Включите эту опцию, если вы хотите отправлять агрегированные отчеты DMARC доменам, которые их запрашивают.

Отправлять отчеты об отказах DMARC (отправляются в момент инцидента)

Включите эту опцию, если вы хотите отправлять отчеты об ошибках DMARC доменам, которые их запрашивают.

Признавать такое количество получателей DMARC 'rua' и 'ruf' [xx]

Если вы хотите ограничить количество получателей, которым SecurityGateway будет отправлять любой заданный совокупный отчет DMARC или отчет об ошибке DMARC, укажите здесь максимальное количество. Если тег " rua= " или " ruf= " записи DMARC содержит больше адресов, чем указанный вами лимит, то SecurityGateway отправит заданный отчет на указанные адреса по порядку, пока не будет достигнуто максимальное количество адресов. По умолчанию этот лимит установлен на 5.

тег "rua=" – используется для отправки агрегированных отчетов

тег "ruf=" – используется для отправки отчетов об ошибках

Метаданные отчета DMARC

Используйте эти параметры, чтобы указать метаданные вашей компании или организации, которые будут включены в отправляемые вами отчеты DMARC.

Домен по умолчанию

Это домен SecurityGateway, отвечающий за создание отчетов DMARC. Выберите домен из раскрывающегося списка.

Контактный адрес электронной почты

Используйте эту опцию, чтобы указать локальные адреса электронной почты, по которым получатели отчетов могут связаться по проблемам с отчетом. Разделяйте несколько адресов запятой.

Контактная информация

Используйте эту опцию, чтобы включить дополнительную контактную информацию для получателей отчетов, например, веб-сайт, номер телефона и т. п.

«Обратный адрес» отчета (return-path)

Это обратный путь SMTP (адрес возврата), используемый для сообщений-отчетов, которые SecurityGateway отправляет в случае проблем с доставкой. Используйте noreply@<mydomain.com>, чтобы игнорировать такие проблемы.

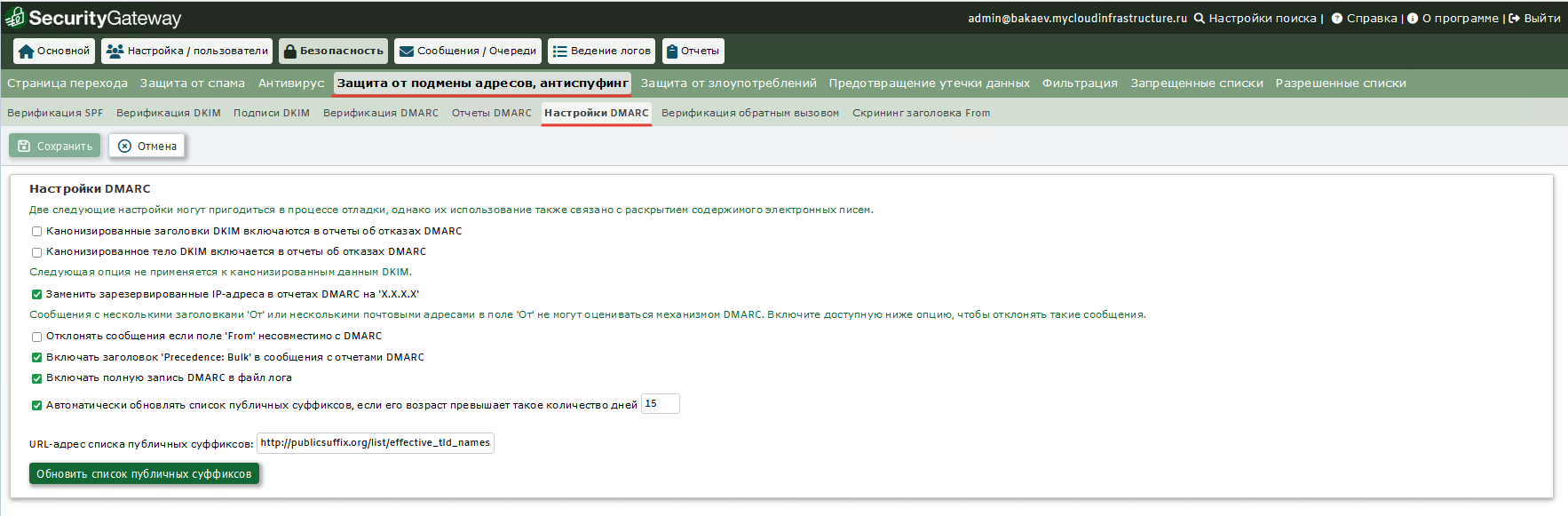

Настройки DMARC

Экран настроек DMARC содержит различные варианты включения определенной информации в отчеты DMARC, регистрации записей DNS DMARC и обновления файла общедоступных суффиксов, используемого SecurityGateway для DMARC.

Два этих варианта полезны для отладки проблем, но в процессе отладки они раскрывают содержимое электронного письма.

Канонизированные заголовки DKIM включаются в отчеты об отказах DMARC

Включите эту опцию, если вы хотите включить канонизированные заголовки DKIM в отчеты об ошибках DMARC. По умолчанию эта опция отключена.

Канонизированное тело DKIM включается в отчеты об отказах DMARC

Включите эту опцию, если вы хотите включить канонизированное тело DKIM в отчеты об ошибках DMARC. По умолчанию эта опция отключена.

Замените зарезервированные IP-адреса в отчетах DMARC на «XXXX»

По умолчанию SecurityGateway заменяет ваши зарезервированные IP-адреса в отчетах DMARC на " XXXX ". Отключите эту опцию, если вы хотите, чтобы ваши зарезервированные IP-адреса были видны в отчетах DMARC. Эта опция не применяется к канонизированным данным DKIM.

Отклонять сообщения, если поле 'From' несовместимо с DMARC

Включите эту опцию, если вы хотите отклонять сообщения, несовместимые с требованиями DMARC относительно конструкции заголовка «От». Это сообщения с несколькими заголовками «От» или несколькими адресами электронной почты в одном заголовке «От». Такие сообщения в настоящее время освобождены от обработки DMARC. Эта настройка отключена по умолчанию, поскольку наличие нескольких адресов в одном заголовке «От» технически не является нарушением протокола, но включение настройки поможет максимизировать защиту DMARC. Эта настройка применяется только при включенной верификации DMARC.

Включать заголовок 'Precedence: Bulk' («Приоритет: массовая рассылка») в сообщения с отчетами DMARC

По умолчанию SecurityGateway вставляет заголовок массовой рассылки в электронные письма с отчетами DMARC. Снимите этот флажок, если вы не хотите вставлять этот заголовок.

Включать полную запись DMARC в файл лога

По умолчанию SecurityGateway регистрирует полную запись DMARC DNS, которую он получает во время запросов DMARC DNS. Отключите эту опцию, если вы не хотите включать полную запись DMARC в файл журнала.

Автоматически обновлять список публичных суффиксов, если его возраст превышает такое количество дней [xx]

DMARC требует файл публичного суффикса для надежного определения соответствующих доменов для запроса записей DNS DMARC. По умолчанию SecurityGateway автоматически обновляет свой сохраненный файл публичного суффикса, когда он превышает 15 дней. Измените значение этой опции, если вы хотите обновлять файл публичного суффикса чаще или реже. Отключите опцию, если вы не хотите обновлять его автоматически.

URL-адрес списка публичных суффиксов

Это URL-адрес файла публичного суффикса, который SecurityGateway загрузит для использования в DMARC. По умолчанию SecurityGateway использует файл, расположенный по адресу: http://publicsuffix.org/list/effective_tld_names.dat.

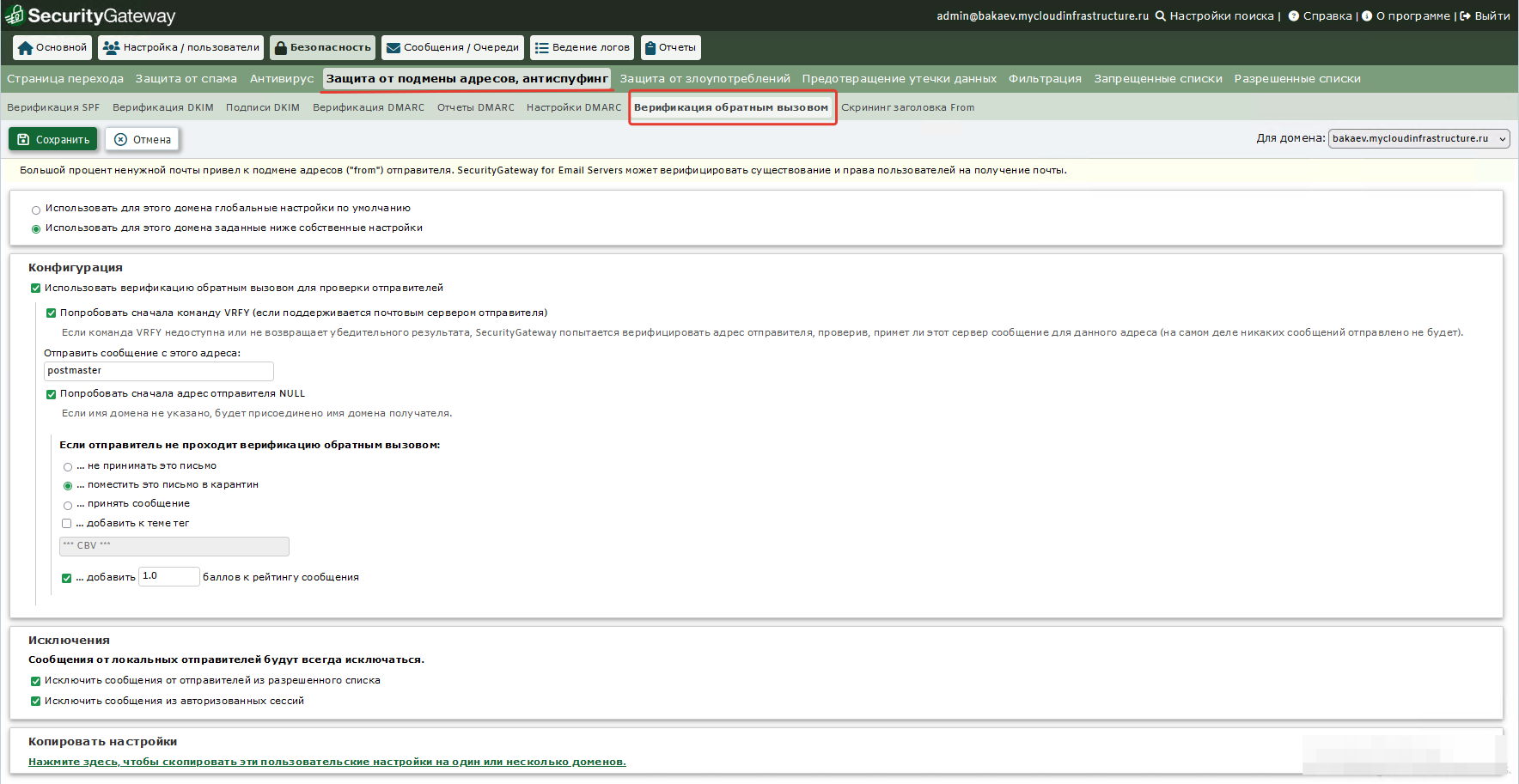

Верификация обратным вызовом

Верификация обратного вызова — это мера защиты от спуфинга, используемая для подтверждения действительности адреса электронной почты предполагаемого отправителя входящего сообщения. Для этого SecurityGateway подключается к почтовому серверу домена, указанного в команде «MAIL FROM» во время сеанса SMTP, и пытается проверить, существует ли адрес отправителя как действительный адрес в этом домене. Если результат проверки показывает, что адрес отправителя недействителен, SecurityGateway может обработать сообщение в соответствии с настройками безопасности: отклонить его, поместить в карантин, принять с корректировкой оценки риска или добавить тег в тему письма.

Важно! Верификация обратного вызова является косвенным методом проверки и может не работать корректно в следующих случаях:

- Почтовый сервер отправителя настроен таким образом, что не отвечает на запросы обратного вызова.

- Используются сторонние сервисы для отправки почты (например, облачные системы или ретрансляторы), которые могут не поддерживать данную проверку.

- Наличие конфигураций, блокирующих входящие соединения для проверки (например, брандмауэры или специальные политики безопасности).

- Адрес отправителя защищен технологиями анонимизации или используется временный адрес.

Для повышения надежности проверки рекомендуется сочетать верификацию обратного вызова с другими методами аутентификации, такими как SPF, DKIM и DMARC. Эти технологии позволяют более точно определить легитимность отправителя и минимизировать риск ложноположительных срабатываний.

Таким образом, верификация обратного вызова должна рассматриваться как дополнительный инструмент в комплексной системе защиты электронной почты, а не как единственный метод фильтрации спуфинговых сообщений, данный фильтр безопасности можно ослабить или отключить при необходимости, что не приведет к критическому снижению качества фильтрации, но в некоторых случаях позволит улучшить прохождение валидного почтового трафика.

Использовать верификацию обратным вызовом для проверки отправителей

Установите этот флажок, если вы хотите использовать проверку обратного вызова для проверки действительности адресов электронной почты отправителя.

Попробовать сначала команду VRFY (если поддерживается почтовым сервером отправителя)

По умолчанию SecurityGateway сначала попытается использовать команду SMTP "VRFY" для проверки адреса отправителя, когда сервер указывает, что поддерживает эту команду. Серверы указывают, что поддерживают VRFY, отвечая SecurityGateway оператором " 250-VRFY " в начале сеанса SMTP. Если вы отключите эту опцию или если сервер не поддерживает VRFY, то SecurityGateway вместо этого будет использовать команды "MAIL From" и "RCPT To". SecurityGateway проверяет, что адрес отправителя действителен в домене, используя эти команды, как если бы он собирался отправить сообщение на указанный адрес, хотя на самом деле сообщение не будет отправлено.

Отправить сообщение с этого адреса

Это адрес From, который будет использоваться в операторе SMTP "MAIL From", когда сервер не разрешает адрес NULL from или когда вы отключаете опцию "Попробовать сначала адрес отправителя NULL" ниже. Значение этой опции по умолчанию - " postmaster ". Часть домена, которая будет добавлена, - это домен получателя (например, postmaster@RecipientsDomain.com ). Если вы укажете полный адрес электронной почты в этой опции, то вместо него будет использоваться этот адрес. Например, использование "xyz@example.com" в этой опции будет означать, что домен получателя не будет использоваться.

Попробовать сначала адрес отправителя NULL

При использовании команд "MAIL From" и "RCPT To" для проверки адреса отправителя SecurityGateway сначала попытается использовать From со значением NULL (т. е. " MAIL From <> "). Если эта опция отключена или сервер не допускает NULL From, то SecurityGateway будет использовать значение "Отправить сообщение с этого адреса", указанное выше.

Если отправитель не проходит верификацию обратным вызовом

Если тест проверки обратного вызова показывает, что адрес отправителя недействителен, сообщение может быть отклонено, помещено в карантин или принято и, при желании, помечено и скорректировано в его рейтинге сообщения. Выберите ниже вариант, который вы хотите использовать для сообщений, не прошедших проверку обратного вызова.

- не принимать это письмо

Если выбран этот параметр, сообщения от отправителей, не прошедших проверку обратного вызова, будут отклоняться во время сеанса SMTP.

- поместить это письмо в карантин

Выберите этот параметр, если вы хотите изолировать сообщения, не прошедшие проверку обратного вызова. Это параметр по умолчанию.

- принять сообщение

Используйте эту опцию, если вы хотите принять сообщение, не прошедшее проверку обратного вызова, но хотите изменить оценку сообщения или добавить текст в тему.

- добавить к теме тег [текст]

Выберите эту опцию и укажите текст, если вы хотите что-то добавить в начало заголовка «Тема» сообщения, когда адрес электронной почты отправителя не проходит проверку обратного вызова. По умолчанию эта опция отключена. Если вы включите ее, то по умолчанию в тему будет добавлено «***CBV***», но вы можете изменить этот текст, если захотите.

- добавить [xx] баллов к рейтингу сообщения

По умолчанию к сообщению, не прошедшему проверку обратного вызова, будет добавлен 1,0 балл к рейтингу сообщения. Вы можете скорректировать это значение, если захотите, или вы можете отключить эту опцию, если не хотите, чтобы проверка обратного вызова влияла на оценку.

Исключения

Сообщения от локальных отправителей будут всегда исключаться.

Исключить сообщения от отправителей из разрешенного списка

Сообщения от отправителей из списка разрешенных по умолчанию освобождены от проверки обратного вызова. Отключите эту опцию, если вы не хотите исключать отправителей из списка разрешенных из требований проверки обратного вызова.

Исключить сообщения из авторизованных сессий

По умолчанию сообщения, отправляемые через аутентифицированные сеансы, исключаются из требований проверки обратного вызова. Снимите этот флажок, если вы хотите проверять отправителей даже при аутентификации сеанса.

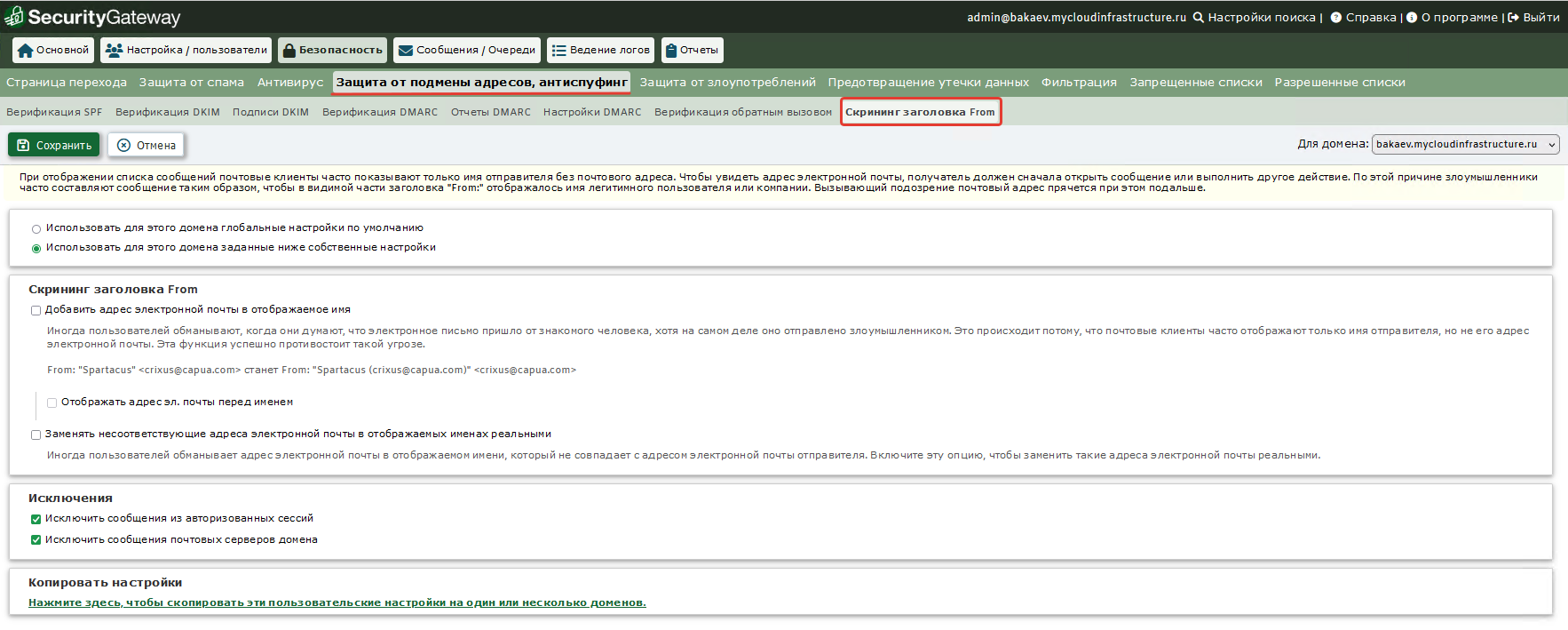

Скрининг заголовка From

Эта функция безопасности изменяет заголовок «От:» входящих сообщений, чтобы часть заголовка, содержащая только имя, содержала как имя, так и адрес электронной почты. Это делается для борьбы с распространенной тактикой, используемой при рассылке спама и атаках, когда сообщение создается так, будто оно пришло от кого-то другого. При отображении списка сообщений почтовые клиенты обычно отображают только имя отправителя, а не имя и адрес электронной почты. Чтобы увидеть адрес электронной почты, получатель должен сначала открыть сообщение или выполнить какое-либо другое действие, например, щелкнуть правой кнопкой мыши по записи, навести курсор на имя и т. п. По этой причине злоумышленники обычно составляют электронное письмо таким образом, чтобы в видимой части заголовка «От:» отображалось законное имя человека или компании, а незаконный адрес электронной почты скрывался.

Добавить адрес электронной почты в отображаемое имя

Включите эту опцию, если вы хотите изменить видимую клиенту часть заголовка "From:" входящих сообщений, чтобы включить как имя, так и адрес электронной почты отправителя. Конструкция нового заголовка изменится с "Sender's Name" <mailbox@example.com> на "Sender's Name (mailbox@example.com)" <mailbox@example.com>

Отображать адрес эл. почты перед именем

При использовании опции «Добавить адрес электронной почты в отображаемое имя» выше включите эту опцию, если вы хотите поменять местами имя и адрес электронной почты в измененном заголовке "От:", поместив адрес электронной почты первым.

Заменять несоответствующие адреса электронной почты в отображаемых именах реальными

Другая тактика, используемая в спаме, заключается в том, чтобы поместить, казалось бы, законное имя и адрес электронной почты в часть отображаемого имени заголовка "From:", даже если это не фактический адрес отправителя. Используйте эту опцию, если вы хотите заменить видимый адрес электронной почты в таких сообщениях на фактический адрес отправителя.

Исключения

Исключить сообщения из авторизованных сессий

По умолчанию сообщения, отправляемые через аутентифицированные сеансы, исключаются из настроек From Header Screening. Снимите этот флажок, если вы хотите применять эти настройки даже при аутентификации сеанса.

Исключить сообщения почтовых серверов домена

Сообщения, приходящие с одного из почтовых серверов вашего домена, будут освобождены от настроек From Header Screening по умолчанию. Снимите этот флажок, если вы хотите применить эти настройки даже для сообщений, приходящих с этих серверов.

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку