Настройка IPsec Policy-Based VPN на Mikrotik

Демонстрационный стенд:

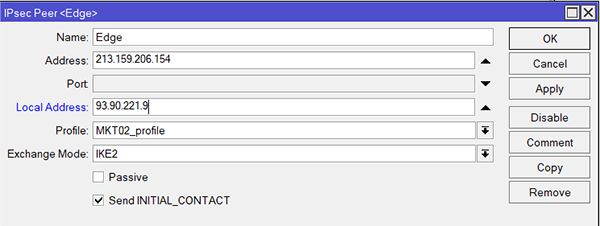

213.159.206.154– внешний IP адрес Edge Gateway

192.168.0.0/24 – локальная сеть, подключенная к Edge Gateway

93.90.221.9 – внешний IP-адрес маршрутизатора Mikrotik

192.168.10.0/24 – локальная сеть, подключенная к Mikrotik

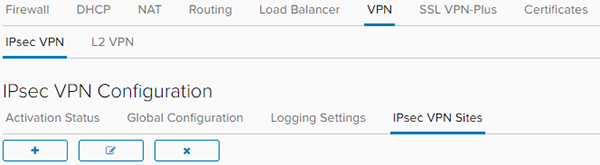

Настройка VPN-туннеля на Edge Gateway

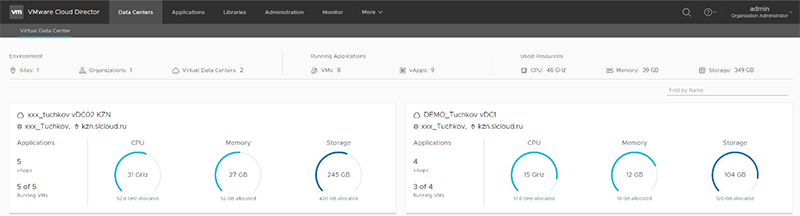

Откройте портал управления vCloud Director и войдите в систему в качестве администратора организации. Перейдите во вкладку Data Centers и выберите нужный виртуальный ЦОД (vDC).

В открывшемся списке выберите нужный виртуальный ЦОД (Virtual Datacenters) и перейдите в раздел Network – Edges.

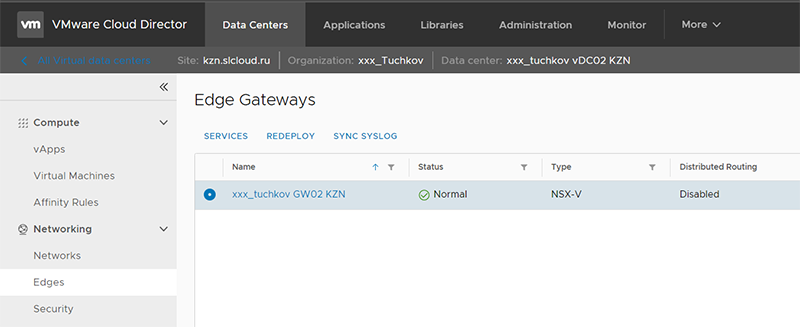

Отметьте нужный Edge в списке Edge Gateways и нажмите SERVICES.

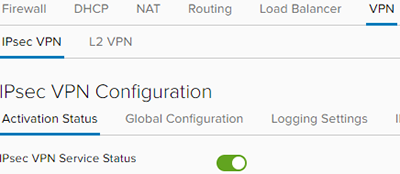

В открывшемся окне настроек перейдите на вкладку VPN и включите поддержку VPN, изменив положение переключателя.

Для добавления нового VPN-туннеля перейдите на вкладку IPsec VPN Sites и нажмите

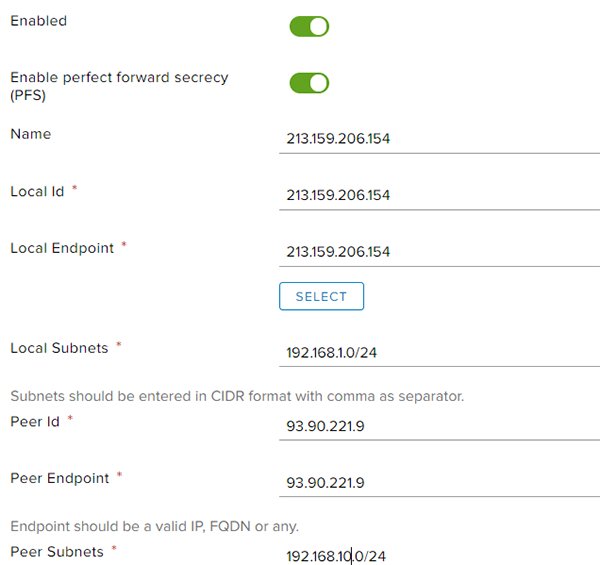

Откроется новое окно:

В появившемся окне включите пункты «Enabled» и «Enable perfect forward secrecy».

В поле «Name» введите название для VPN-туннеля.

В поля «Local Id» и «Local Endpoint» укажите внешний IP-адрес Edge Gateway

В поле «Local Subnets» укажите адрес локальной сети, подключенной к Edge Gateway

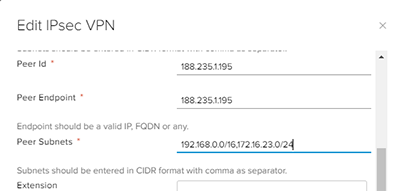

В полях «Peer Id» и «Peer Endpoint» укажите внешний IP-адресс Mikrotik

В поле «Peer Subnets» укажите адрес локальной сети, подключенной к Mikrotik.

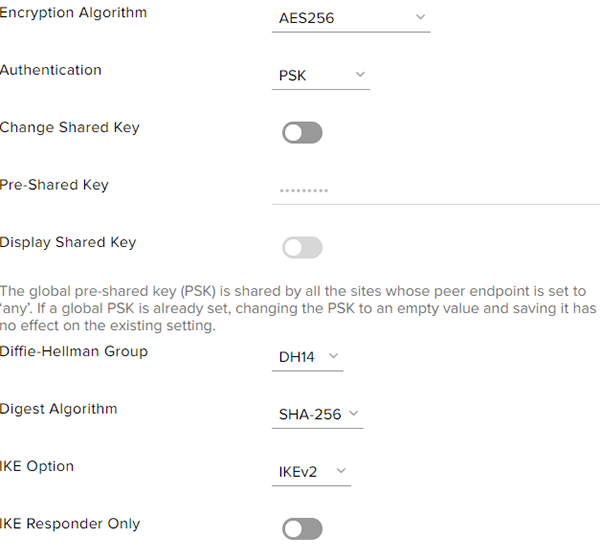

Рекомендуется использовать следующие параметры:

- Encryption Algorithm – AES256

- Authentication – PSK

- В поле «Pre-Shared Key» вводим придуманный нами пароль для подключения.

- Diffie-Hellman Group – DH14

- Digest Algorithm – SHA-256

- IKE Option – IKEv2

- Session Type – Policy Based Session

Нажмите кнопку «Keep», что бы сохранить изменения

Перейдите во вкладку «Activation Status» и включите настройку «IPsec VPN Service Status».

Настройка VPN-туннеля на маршрутизаторе Mikrotik

Рекомендуется использовать прошивку для оборудования из ветви с долгосрочной поддержкой (Long-term).

Так же для настройки туннеля понадобится утилита Winbox. Скачать актуальные версии программного обеспечения Вы можете с официального сайта производителя: https://mikrotik.com/download

Запустите утилиту Winbox и подключитесь к настраиваемому маршрутизатору.

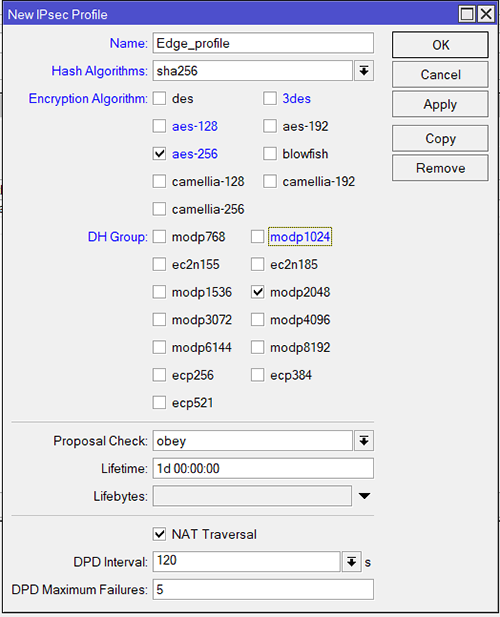

Выберете «IP», «IPsec» - «Profiles» и нажмите Add, чтобы добавить новый профиль, либо откорректируйте «default»:

Укажите следующие значения:

- Hash Algorithms – sha256

- Encryption Algorithm – aes-256

- DH Group - modp2048

Соотношение значений DH NSX Edge и Microtik приведено в статье: https://help.mikrotik.com/docs/display/ROS/IPsec.

Затем, выберете «Peers» и нажмите «Add», чтобы добавить новое соединение.

В открывшемся окне введите следующие значения:

- Name - название соединения

- Address – внешний IP-адрес Edge Gateway

- Local Address – внешний IP-адрес Mikrotik

- Profile – заранее созданный профиль или откорректированный «default»

- Exchange Mode – IKE2

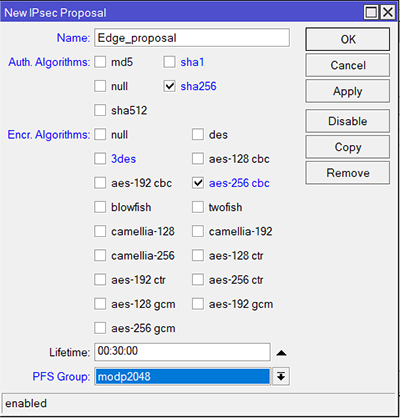

После перейдите на вкладку «Proposals» и нажмите «Add»:

Укажите следующие значения:

- Name – название профиля

- Auth. Algorithms – выберете sha256

- Encr. Algorithms – поставьте галочку aes-256 cbc

- PFS Group – необходимо выбрать modp2048

Для каждой IPsec Policies целесообразно создать собственный «Proposals», особенно при использовании несколько IPsec Policy в рамках одного VPN туннеля.

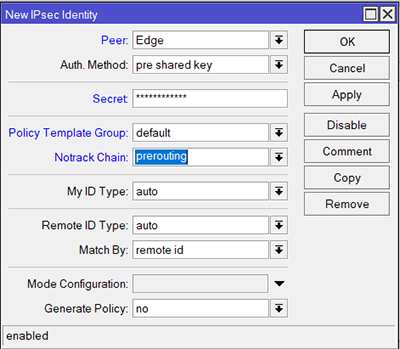

Перейдите на вкладку «Identities» и нажмите «Add»:

Укажите следующие значения:

- В поле «Peer» выберете ранее созданное подключение.

- В поле «Auth. Method» выберете значение pre shared key

- В поле «Secret» введите пароль, указанный при создании VPN-туннеля Edge Gateway (Pre-Shared key).

- В поле «Notrack Chain» выберете значение prerouting

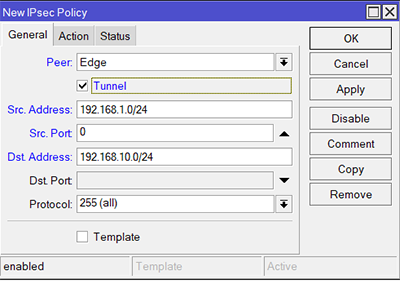

Перейдите на вкладку «Policies» и нажмите «Add»

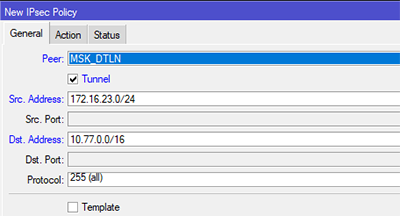

Укажите следующие значения:

- В поле «Peer» выберете ранее созданное подключение.

- Поставьте «галочку» у параметра «Tunnel»

- «Src. Address» - адрес локальной сети, подключенной к Mikrotik

- «Dst. Address» - адрес локальной сети, подключенной к Edge Gateway

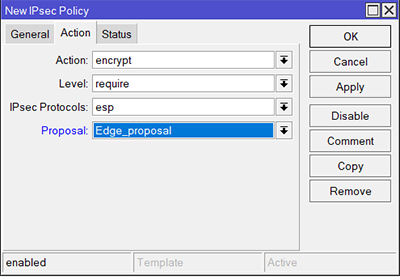

- В поле «Action» выберете encrypt

- В поле «Level» выберете require

- В поле «IPsec Protocols» выберете esp

- В поле «Proposal» выберете ранее созданный профиль

Важное примечание. Доступ к удаленным сетям для клиентов L2TP

Для того, чтобы VPN - клиенты, подключающееся к Mikrotik по L2TP, могли иметь доступ к сетям за Edge, необходимо в настройках каждого VPN подключения, настроенного на EdgeGateway, в поле Peer Subnets добавить подсеть, которую получает L2TP пользователи.

В данном примере, сеть для клиентов L2TP - 172.16.23.0/24.

Для Mikrotik создать соответствующий «Policies», указав Level – unique:

Настройка правил Firewall

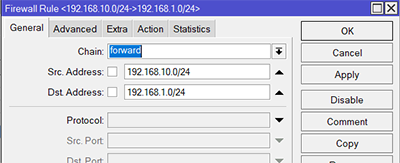

Перейдите в меню «IP» - «Firewall», на вкладке «Filter Rules» нажмите кнопку «Add»:

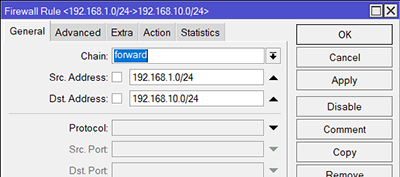

Укажите следующие значения:

- В поле «Chain» выберете значение forward

- В поле «Src. Address» укажите адрес локальной сети, подключенной к Edge Gateway

- В поле «Dst. Address» укажите адрес локальной сети, подключенной к Mikrotik

- Во вкладке «Action» выберете значение accept

Повторите действия по добавлению правила на Firewall, только в «Src. Address» укажите адрес локальной сети, подключенной к Mikrotik, а в «Dst. Address» укажите адрес локальной сети, подключенной к Edge Gateway.

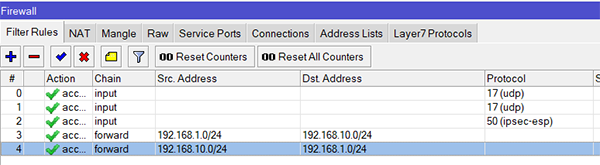

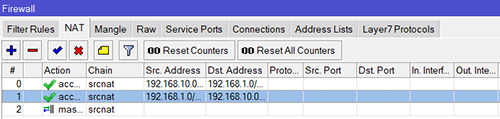

В результате будет следующий набор правил:

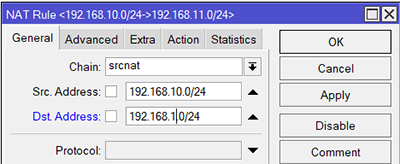

Перейдите на вкладку «NAT» и нажмите «Add», чтобы добавить новое правило.

Укажите следующие значения:

- В поле «Chain» выберете значение srcnat

- В поле «Src. Address» введите адрес локальной сети, подключенной к Mikrotik

- В поле «Dst. Address» введите адрес локальной сети, подключенной к Edge Gateway.

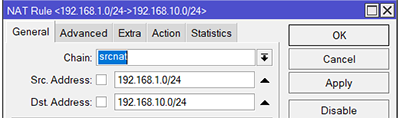

Создайте еще одно правило. Поменяйте значения «Src. Address» «Dst. Address».

В результате будет следующий набор правил:

Данные правила необходимо поместить первыми при настройке NAT на MikroTik.

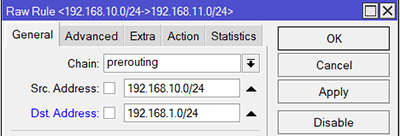

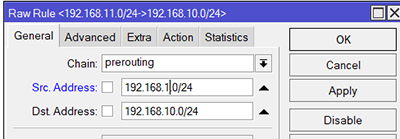

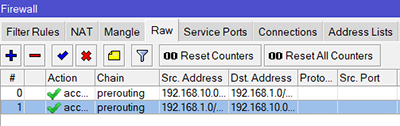

Перейдите на вкладку «RAW» и нажмите «Add»

Укажите следующие значения:

- В поле «Chain» выберете значение prerouting

- В поле «Src. Address» введите адрес локальной сети, подключенной к Mikrotik

- В поле «Dst. Address» введите адрес локальной сети, подключенной к Edge Gateway

Добавьте еще одно правило, где в поле «Src. Address» введите адрес локальной сети, подключенной к Edge Gateway, а в поле «Dst. Address» - адрес локальной сети, подключенной к Mikrotik.

В результате должны получиться два следующие правила:

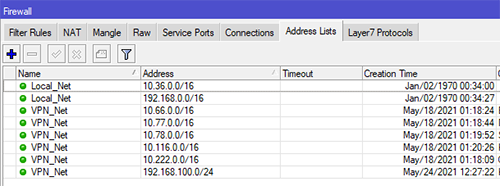

Адресные списки

Если у Вас используется множество сетей, объединенных через VPN, либо же требуется частое их изменение, то Вы можете воспользоваться списками адресов:

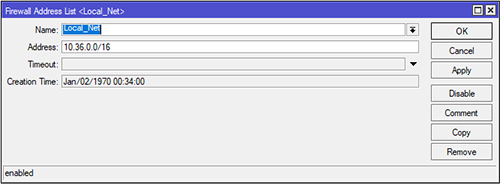

Для создания адресного списка, перейдите в IP – Firewall – Address Lists и нажмите Add. В открывшемся меню введите название списка и сеть с указанием маски:

В данном примере используются следующие списки сетей:

- Local_Net – сеть, подключенная к Mikrotik

- VPN_Net – сеть, подключенная к Edge Gateway

Вводить название списка требуется лишь первый раз, в дальнейшем название можно будет выбрать из выпадающего перечня Name.

После того как списки будут составлены, необходимо будет пройти шаги, описанные в разделе «Настройка правил Firewall».

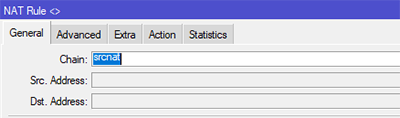

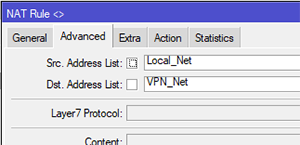

Рассмотрим пример для NAT. Перейдите на вкладку «NAT» и нажмите «Add», чтобы добавить новое правило.

Укажите следующие значения:

- В поле «Chain» выберете значение srcnat

- В поле «Advanced - Src. Address Lists» выберете адресный список локально сети, подключенной к Mikrotik (в данном примере – Local_Net)

- В поле «Advanced - Dst. Address Lists» выберете список сети, подключенной к Edge Gateway (в данном примере – VPN_Net).

Создайте еще одно правило. Поменяйте значения «Src. Address Lists» и «Dst. Address Lists ».

Выполните аналогичные действия для «Raw»

В дальнейшем, если понадобится добавить или удалить сеть из VPN – соединений, будет достаточно отредактировать адресные списки, править правила файервола не потребуется.

Важное замечание:

Описание проблемы:

Недоступны либо долго отвечают на запросы ресурсы за Edge Gateway, при обращении к ним через VPN-туннель.

При этом пинг и трассировка до ресурсов ошибок не показывают.

Решение:

Данная проблема связана с фрагментацией пакетов, получаемых через VPN-туннель.

Проверить фрагментацию пакетов:

ping XXX.XXX.XXX.XXX -l 1500 -f

Где XXX.XXX.XXX.XXX - IP за Edge Gateway

Если на Mikrotik используется подключение к сети Интернет типа PPP (например, PPPoE), необходимо внести правку в правила файервола:

/ip firewall mangle add chain=postrouting action=change-mss new-mss=clamp-to-pmtu passthrough=yes tcp-flags=syn protocol=tcp out-interface=all-ppp log=no

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку