Настройка двухэтапной аутентификации

Двухфакторная аутентификация VMware Cloud Director по протоколу OIDC с помощью Keycloa

Если в Вашей инфраструктуре используется Keycloak, то можно настроить двухфакторную аутентификацию в Cloud Director. Также данное ПО вы можете развернуть на какой-либо виртуальной машине в облаке, подробнее: https://www.keycloak.org/

Рекомендуется использовать стандартные HTTP и HTTPS порты для keycloak.

Настройка VMWare Cloud Director

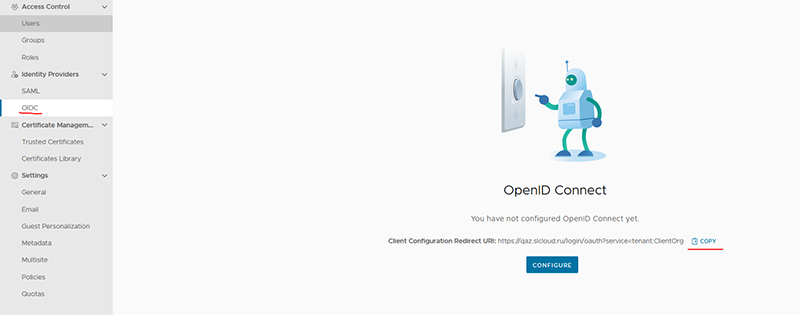

Зайдите в раздел Administration, далее Identity Providers -> OIDC.

Нажмите Configure.

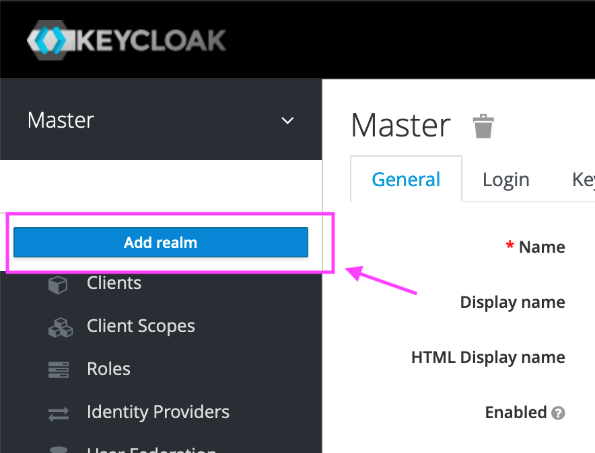

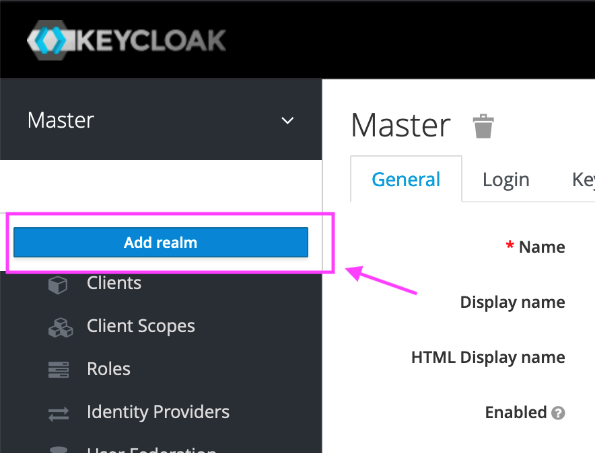

Перейдите в веб-интерфейс keycloak в панель администрирования (Например https://youkeycloakaddress/auth/admin/)

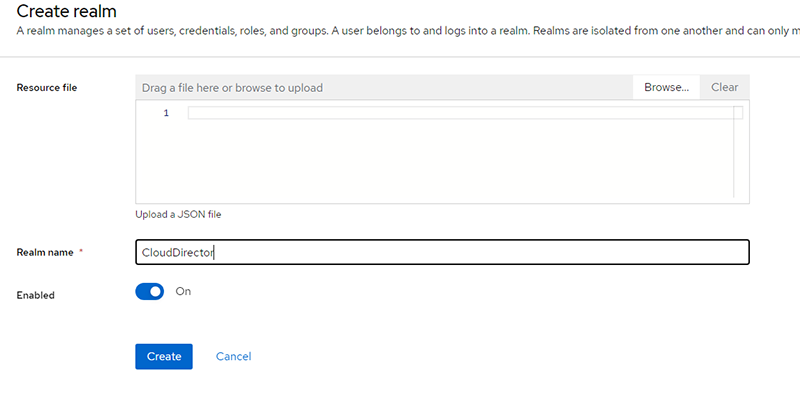

Раскройте список Realm (по-умолчанию master) и нажмите Add Realm

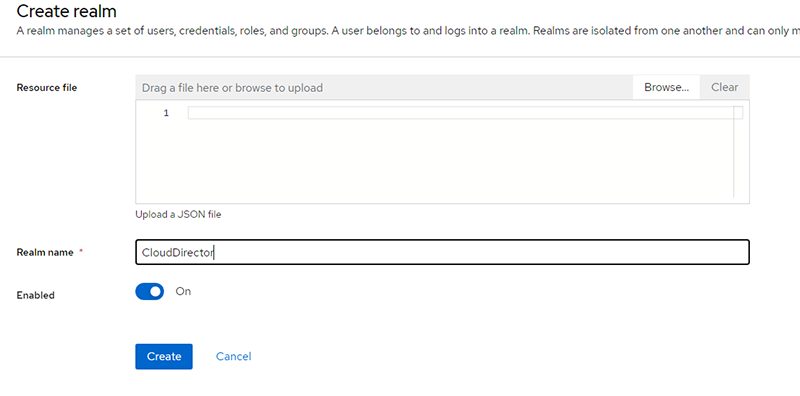

Введите название и нажмите Create:

Убедитесь, что Realm изменился на созданный в пункте выше и перейдите в раздел Clients.

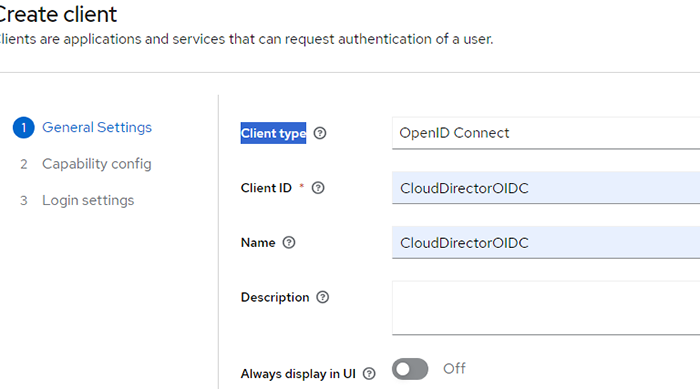

Нажмите Create Client, в открывшемся окне:

Заполните Name и Client ID. Client type установите на OpenID connect

Нажмите Next.

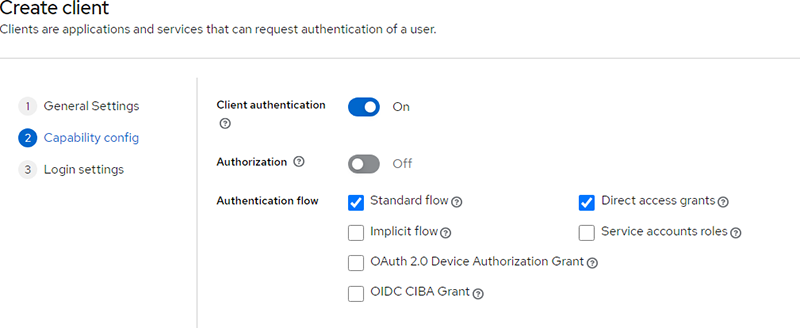

Во вкладке Capability config включите Client authentication

Нажмите Next.

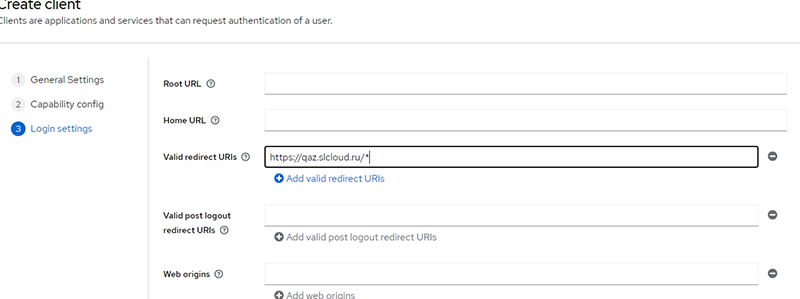

Во вкладке Login settings укажите Valid redirect URIs

Данную ссылку можно получить в Cloud Director на вкладке OIDC

Из данной ссылки понадобится только информация до слова login. Например, из скопированной ссылки https://qaz.slcloud.ru/login/oauth?service=tenant:ClientOrg оставляем только https://qaz.slcloud.ru/ и добавляем в конце символ *, т.е. в поле Valid redirect URIs вставляем https://qaz.slcloud.ru/*

Пример:

Нажмите Save

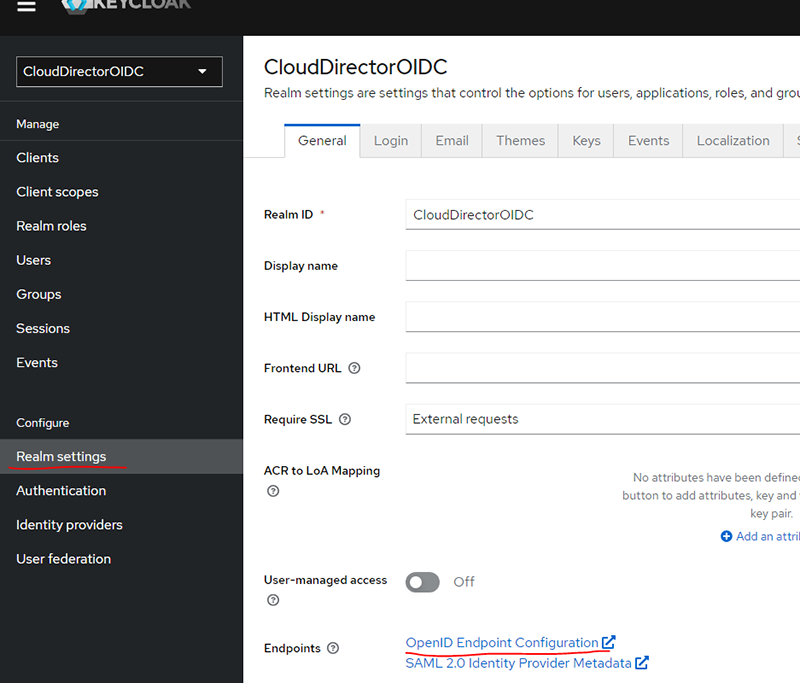

Перейдите в раздел Realm Settings и скопируйте ссылку OpenID Endpoint Configuration

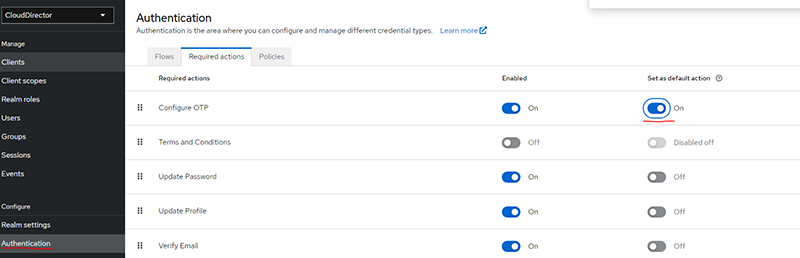

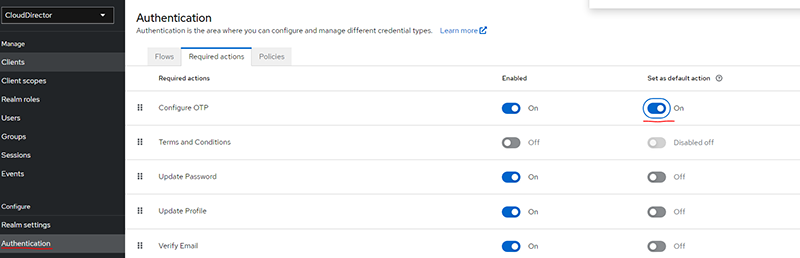

Перейдите в раздел Authentication, откройте вкладку Required actions и включите напротив Configure OTP -> Set as default actions

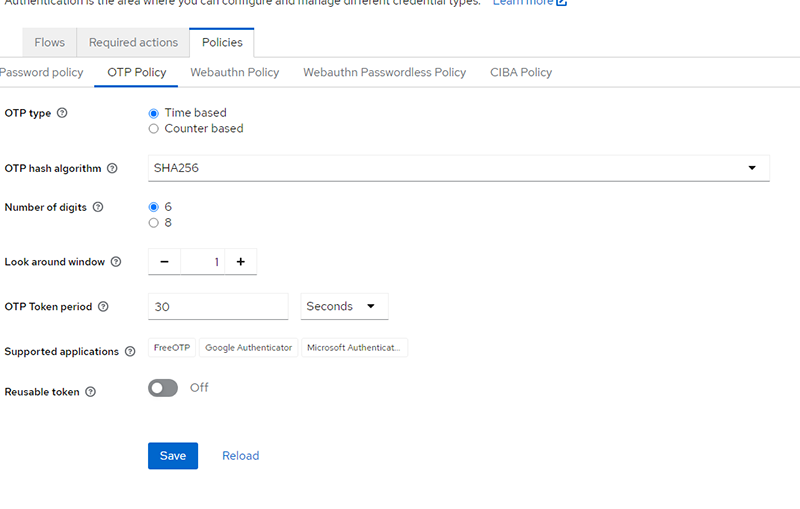

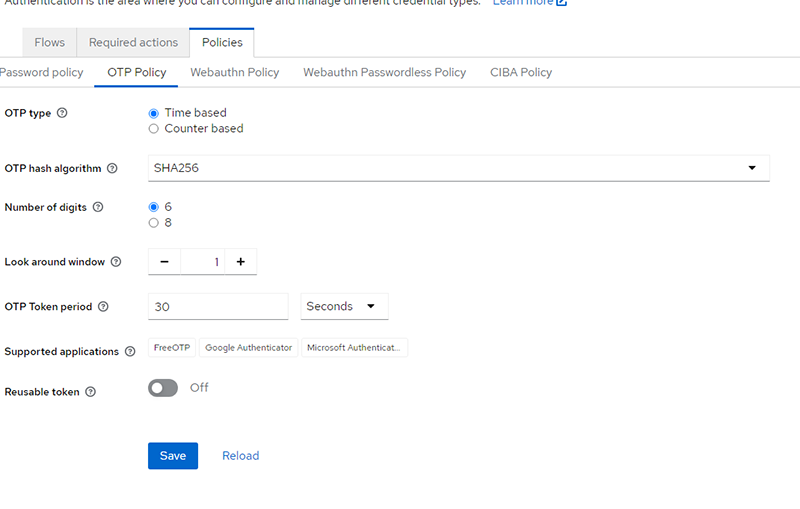

Перейдите во вкладку Policies -> OTP Policy и выполните настройку согласно Вашим политикам безопасности, нажмите Save, например:

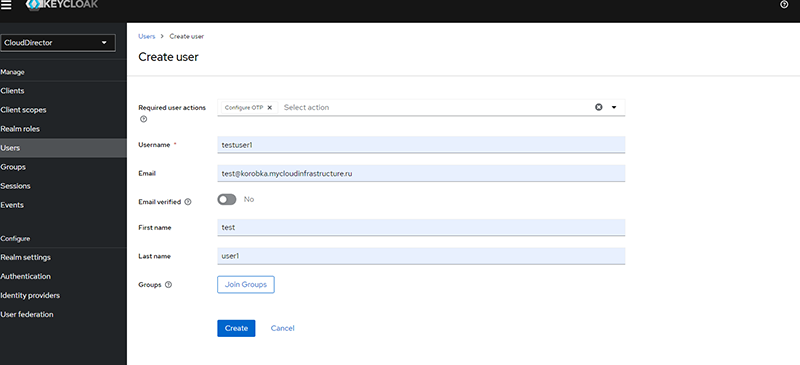

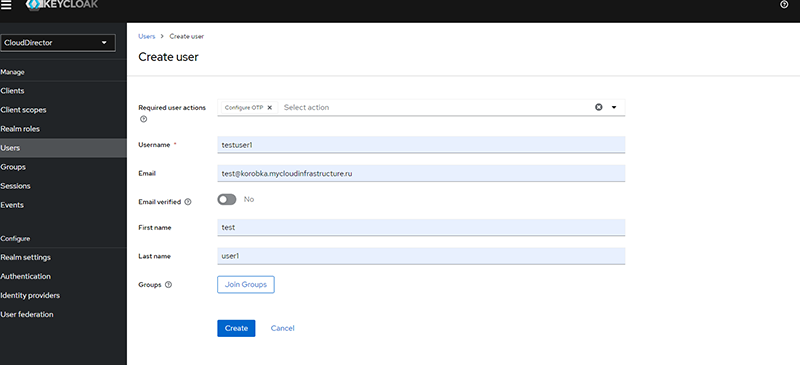

Перейдите в раздел Users и создайте нового пользователя (обязательно заполните все поля), при создании укажите Required user actions -> Configure OTP, пример:

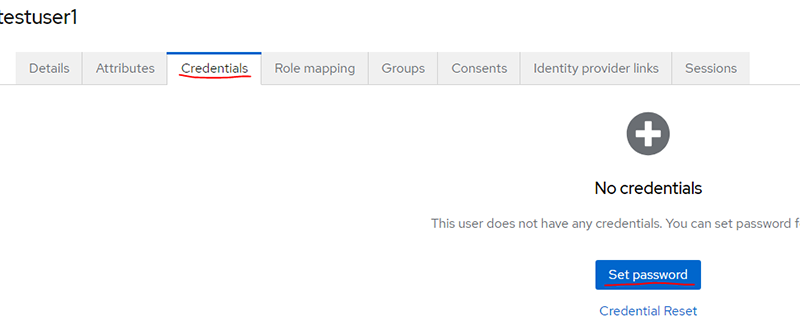

После создания пользователя, откройте его и перейдите в раздел Credentials и нажмите Set Password и задайте пользователю пароль:

Вернитесь в VMWare Cloud Director

Зайдите в раздел Administration, далее Identity Providers -> OIDC.

Нажмите Configure

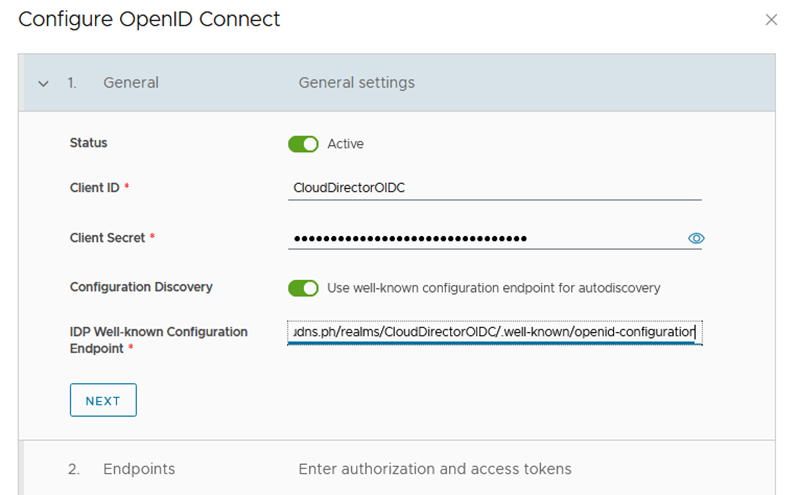

В поле IDP Well-known Configuration Endpoint вставьте полученную ссылку на OpenID Endpoint Configuration из Keycloak

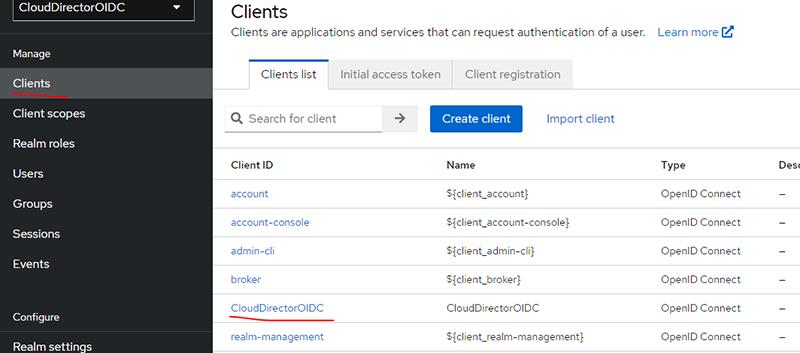

Для заполнения Client ID и Client Secret перейдите в Keycloak в раздел Clients, нажмите на созданный ранее Client

Во вкладке Settings скопируйте Client ID и вставьте в соответствующее поле в Cloud Director

Client Secret находится во вкладке Credentials

После заполнения полей нажмите Next

На пунктах 2. Ednpoints, 3. Scopes, нажмите Next

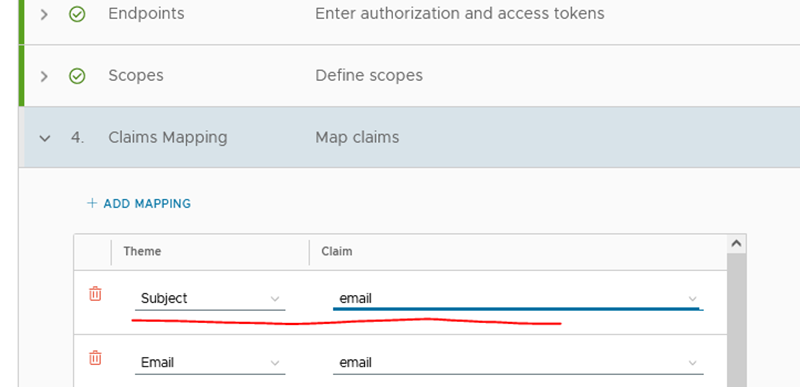

На пункте 4. Claims mapping для Subject измените Claim на email:

На пункте 5. Key configuration нажмите Save

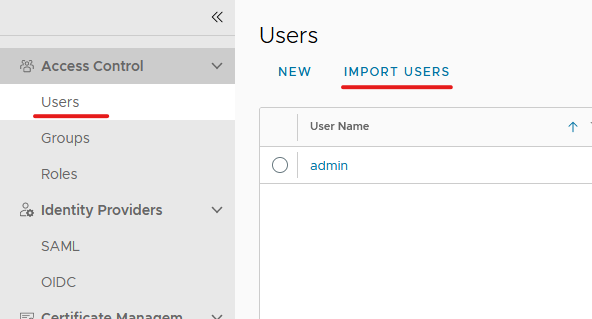

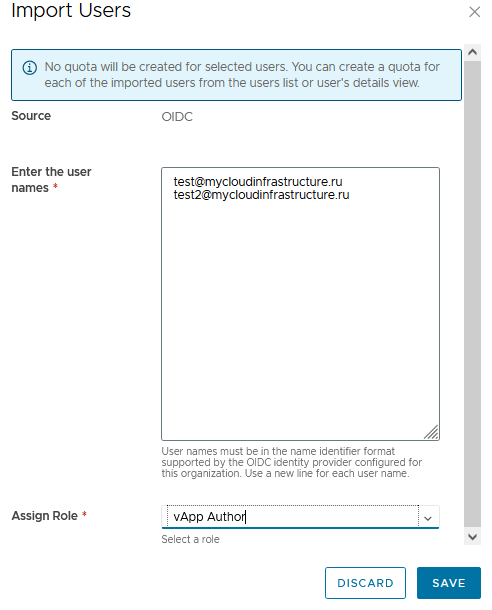

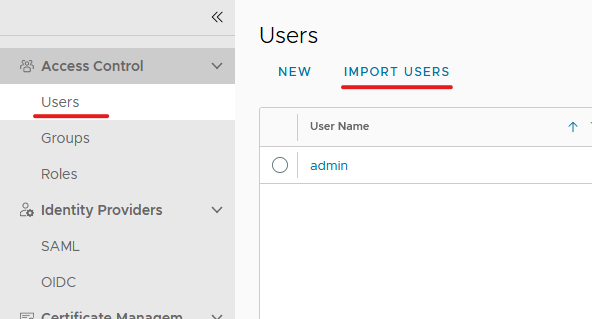

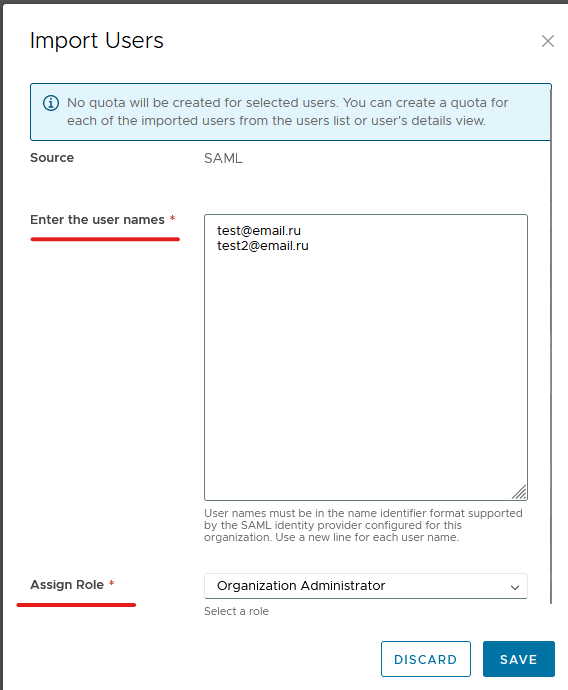

В Cloud Director и перейдите в раздел Administration, далее Users -> Import User

В открывшемся окне укажите e-mail пользователей, который вы указывали в keycloak, а также роль, которую необходимо им назначить и нажмите Save, например:

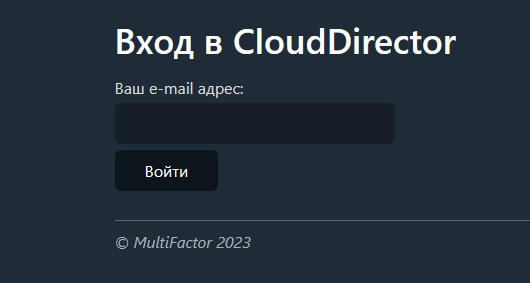

Теперь при переходе по ссылке на ваше облако и нажатию Sign in with single sign-on будет выводится запрос на аутентификацию:

При первом входе пользователю необходимо будет отсканировать QR код в одном из приложений FreeOTP, Microsoft Authenticator, Google Authenticator и ввести полученный код из Authenticator.

Двухфакторная аутентификация VMware Cloud Director по протоколу SAML с помощью Keycloak

Если в Вашей инфраструктуре используется Keycloak, то можно настроить двухфакторную аутентификацию в Cloud Director. Также данное ПО вы можете развернуть на какой-либо виртуальной машине в облаке, подробнее: https://www.keycloak.org/

Рекомендуется использовать стандартные HTTP и HTTPS порты для keycloak.

Настройка VMWare Cloud Director

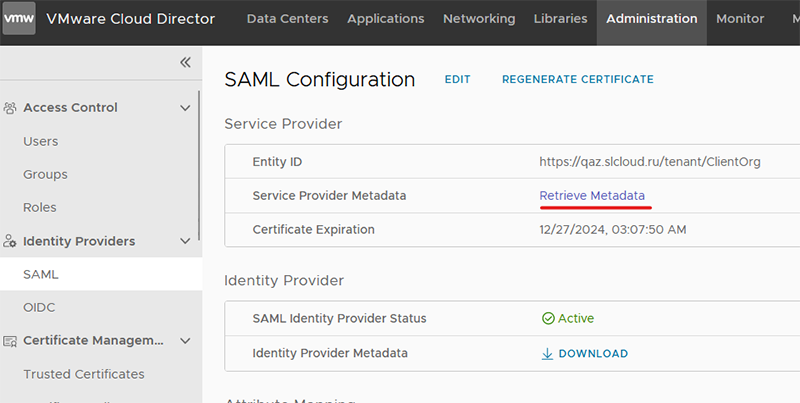

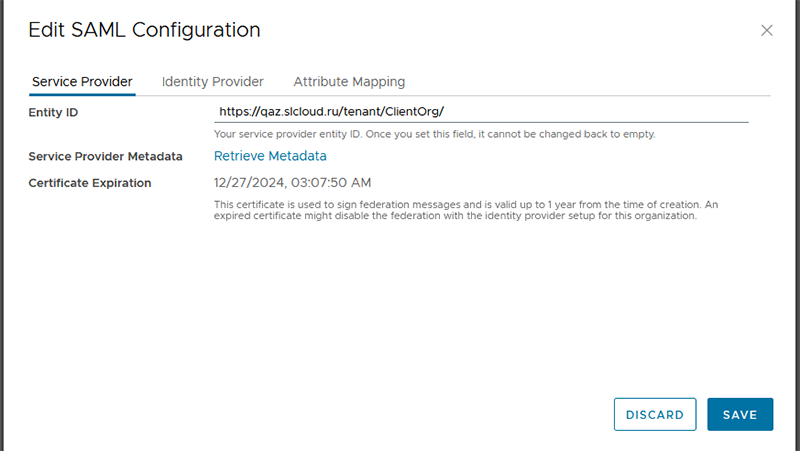

Зайдите в раздел Administration, далее Identity Providers -> SAML.

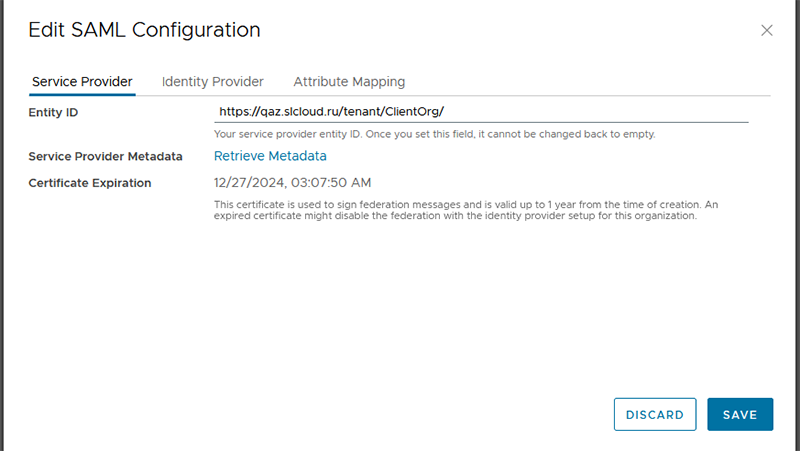

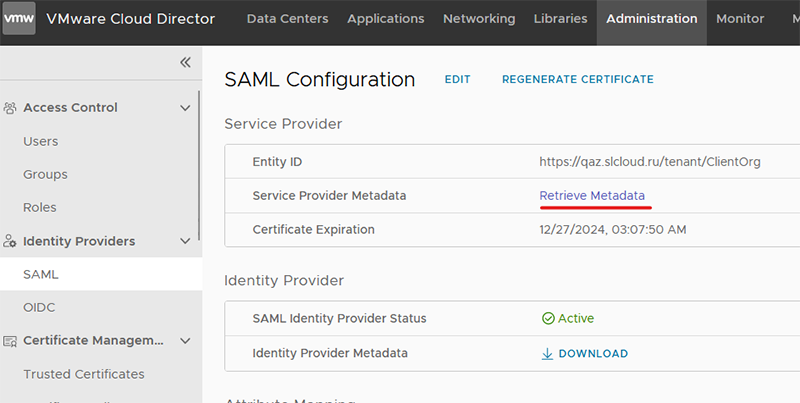

Нажмите Configure и на вкладке Service Provider:

Введите Entity ID — адрес, который вы используете для доступа к вашей подписке, например https://qaz.slcloud.ru/tenant/ClientOrg/

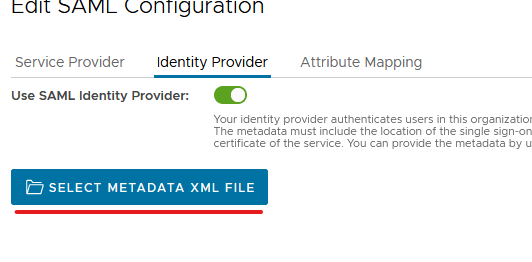

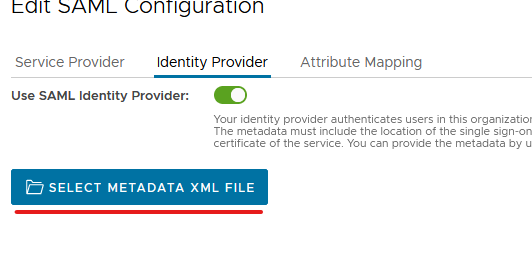

На вкладке Identity Provider:

Включите Use SAML Identity Provider и нажмите сохранить;

Вернитесь в раздел Identity Providers -> SAML и скачайте файл по нажатию Retrieve Metadata

Перейдите в веб-интерфейс keycloak в панель администрирования (Например http://youkeycloakaddress/auth/admin/)

Раскройте список Realm (по-умолчанию master) и нажмите Add Realm

Введите название и нажмите Create:

Убедитесь, что Realm изменился на созданный в пункте выше и перейдите в раздел Clients.

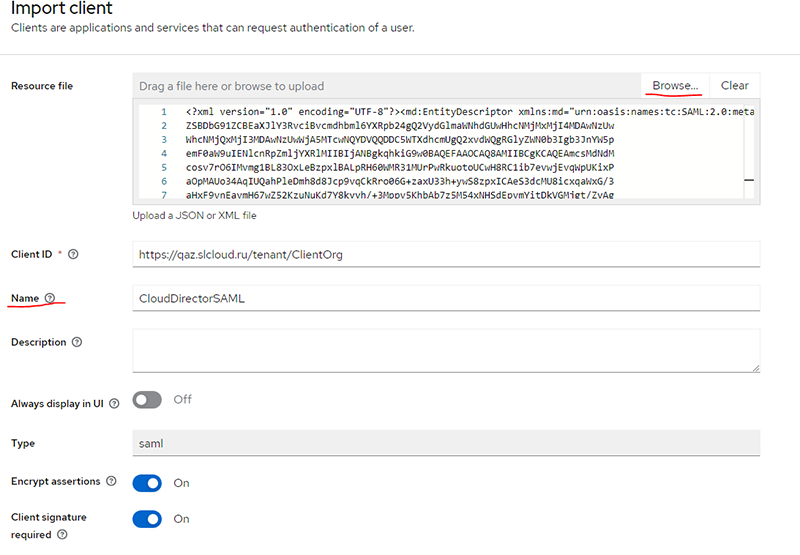

Нажмите Import Client, в открывшемся окне нажмите Browse и выберите скачанный ранее файл из Cloud Director.

Заполните Name

>

>

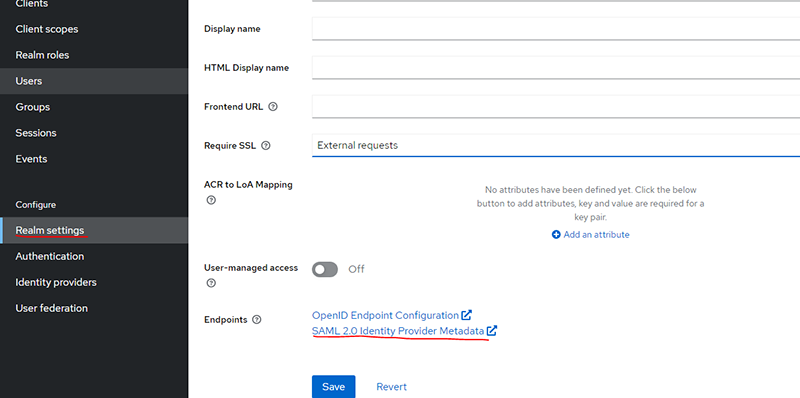

Перейдите в раздел Realm Settings и сохраните xml файл SAML 2.0 Identity Provider Metadata

(Правая кнопка мыши -> сохранить ссылку как)

Если не планируется использовать SSL, то в поле Require SSL нужно указать None

Перейдите в раздел Authentication, откройте вкладку Required actions и включите напротив Configure OTP -> Set as default actions

Перейдите во вкладку Policies -> OTP Policy и выполните настройку согласно Вашим политикам безопасности, нажмите Save, например:

Перейдите в раздел Users и создайте нового пользователя (обязательно заполните все поля), при создании укажите Required user actions -> Configure OTP, пример:

После создания пользователя, откройте его и перейдите в раздел Credentials и нажмите Set Password и задайте пользователю пароль:

Вернитесь в VMWare Cloud Director

Зайдите в раздел Administration, далее Identity Providers -> SAML.

Нажмите Edit

В разделе Identity Provider необходимо загрузить xml файл, который вы скачали из Keycloak

После загрузки файла нажмите Save

В Cloud Director и перейдите в раздел Administration, далее Users -> Import User

В открывшемся окне укажите e-mail пользователей, который вы указывали в keycloak, а также роль, которую необходимо им назначить и нажмите Save, например:

Теперь при переходе по ссылке на ваше облако и нажатию Sign in with single sign-on будет выводится запрос на аутентификацию:

При первом входе пользователю необходимо будет отсканировать QR код в одном из приложений FreeOTP, Microsoft Authenticator, Google Authenticator и ввести полученный код из Authenticator.

Двухфакторная аутентификация VMware Cloud Director по протоколу SAML с помощью Мультифактор

Важно! В бесплатной версии Мультифактор возможно создание только 3ёх учётных записей.

Настройка VMWare Cloud Director

Зайдите в раздел Administration, далее Identity Providers -> SAML.

Нажмите Configure и на вкладке Service Provider:

Введите Entity ID — адрес, который вы используете для доступа к вашей подписке, например https://qaz.slcloud.ru/tenant/ClientOrg/

На вкладке Identity Provider:

Включите Use SAML Identity Provider;

Загрузите файл с метаданными Мультифактора;

Файл с метаданными можно получить в https://admin.multifactor.ru/ вкладка Ресурсы

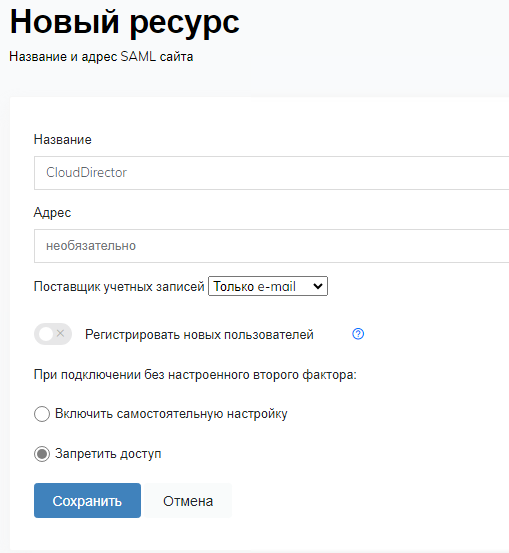

Необходимо нажать добавить Ресурс и выбрать SAML приложение

В открывшемся окне необходимо заполнить Название

Выбрать поставщика учётных записей, например только email

Убрать опцию Регистрировать новых пользователей

При подключении без настроенного второго фактора: запретить доступ

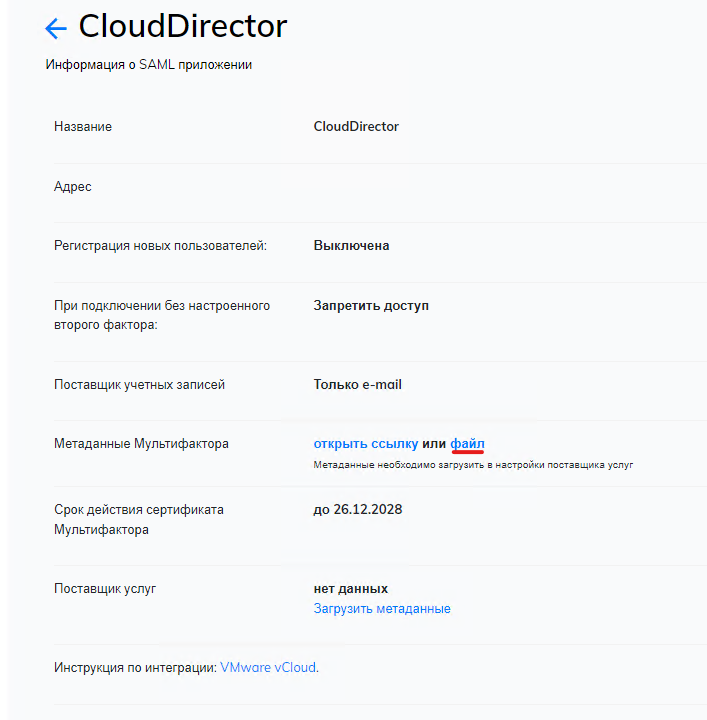

После нажатия кнопки Сохранить в поле Метаданные Мультифактора нажмите загрузить Файл

Данный файл необходимо загрузить на вкладке Identity Provider в Cloud Director

После загрузки файла нажмите Save

Вернитесь в раздел Identity Providers -> SAML и скачайте файл по нажатию Retrieve Metadata

Вернитесь обратно на https://admin.multifactor.ru/ на этап, где выполнялось сохранение файла Метаданных Мультифактора и в поле Поставщик Услуг нажмите Загрузить метаданные и загрузите скачанный файл из Cloud Director

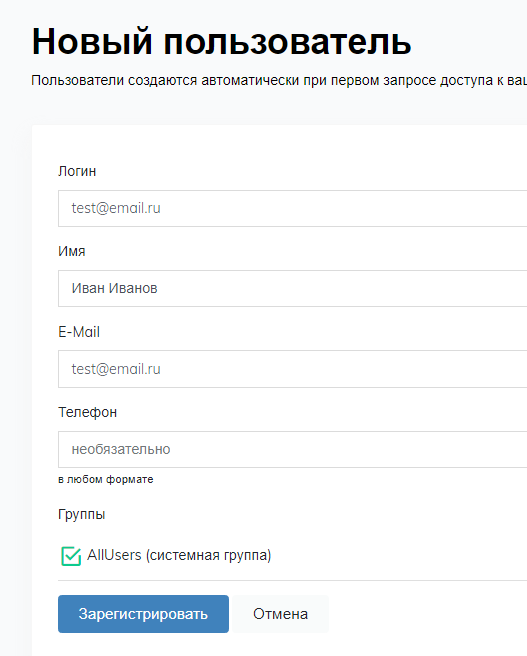

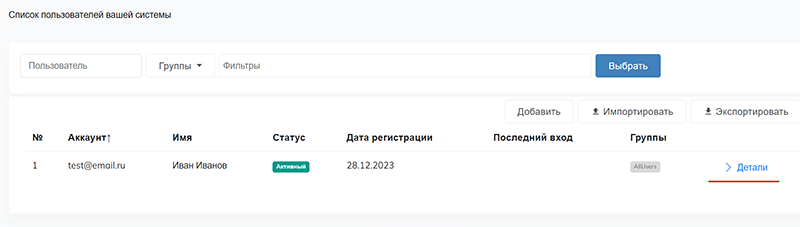

После чего в https://admin.multifactor.ru/ перейдите в раздел Пользователи, нажмите Добавить

В качестве логина укажите Email пользователя, также заполните поле E-mail

После регистрации пользователя вернитесь в раздел Пользователи и напротив созданного пользователя нажмите Детали

На открывшейся странице нажмите Отправить ссылку для настройки аутентификации

Пользователь получит письмо с инструкцией по настройке и установке аутентификатора.

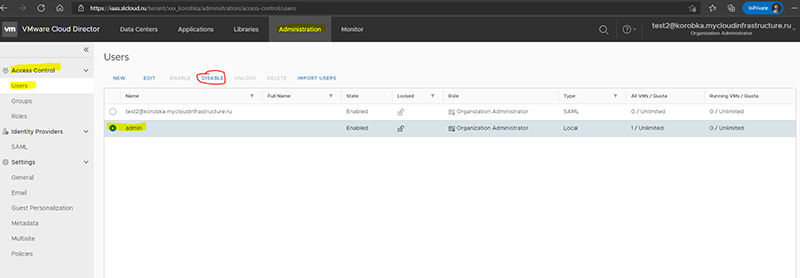

Вернитесь в Cloud Director и перейдите в раздел Administration, далее Users -> Import User

В открывшемся окне укажите email пользователей, созданных ранее, а также роль, которую необходимо им назначить и нажмите Save

Теперь при переходе по ссылке на ваше облако и нажатию Sign in with single sign-on будет выводится запрос на аутентификацию:

После добавления пользователя с двухэтапной аутентификацией Мультифактор вы можете отключить базовую учетную запись admin в Cloud Director.

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку