Настройка Firewall

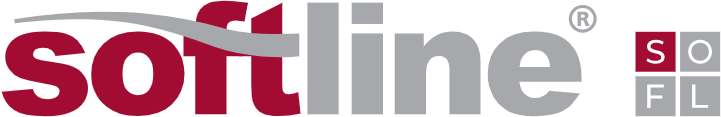

1. Откройте консоль управления vCloud Director. Войдите в систему в качестве администратора организации, перейдите в ваш vDC, в левом меню перейдите в разделе Edges (1), выберите Edge Gateway (2) и нажмите кнопку SERVICES(3).

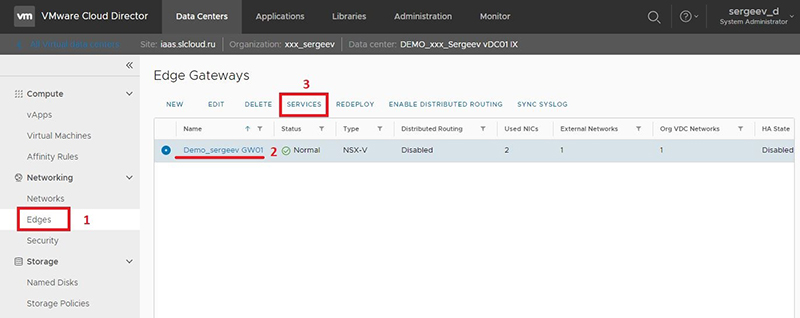

2. Откроется новое окно, в котором необходимо перевести переключатель “Show only user-defined rules” в положение

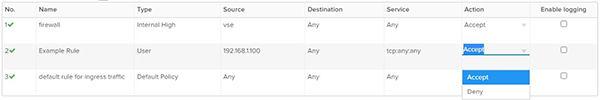

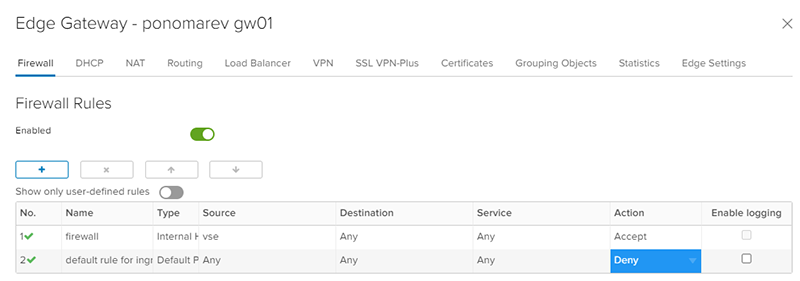

3. По умолчанию в Firewall Rules создано два правила, удалить которые не представляется возможным:

1 – обеспечивает функционирование Edge Gateway, изменить его нельзя.

2 – действие по умолчанию для входящего трафик. При первичной настройке Edge Gateway установлено значение Accept – разрешать всё, то есть входящий трафик без фильтрации по IP направляется для дальнейшей обработки DNAT правилами, что позволяет публиковать сервисы добавлением всего одного DNAT правила. В данном правиле изменяется только пункт “Action”: возможные значения “Accept” или “Deny”.

Внимание! если выбрать DENY и не добавить разрешающие правила соответственно DNAT правилам, то все пробросы портов перестанут работать.

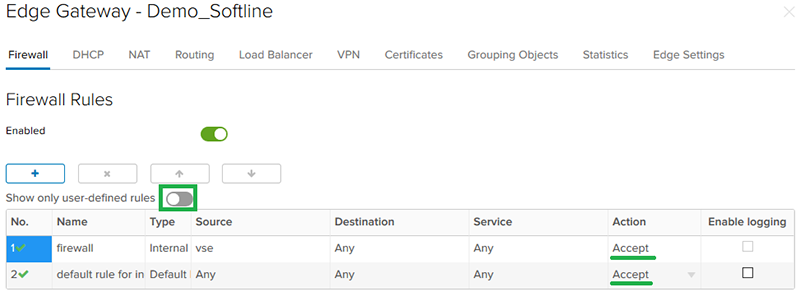

4. Для создания нового правила нажимаем кнопку  .

.

После этого будет создано новое правило с названием “New Rule”.

Правило состоит из нескольких параметров:

1) Name – Название правила (задается произвольно)

2) Type - типы правил:

- Internal - это встроенные правила, которые невозможно изменять.

- Default Policy - это встроенное правило, которое определяет поведение фильтра по умолчанию для соединений не подходящих под другие правила

- User – правила, созданные пользователем.

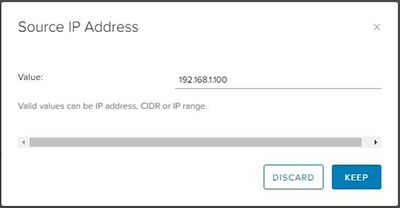

3) Source – адрес источника. Необходимо указать адреса источника.

По кнопке «IP» можно задать одиночный IP-адрес, диапазон IP-адресов, CIDR.

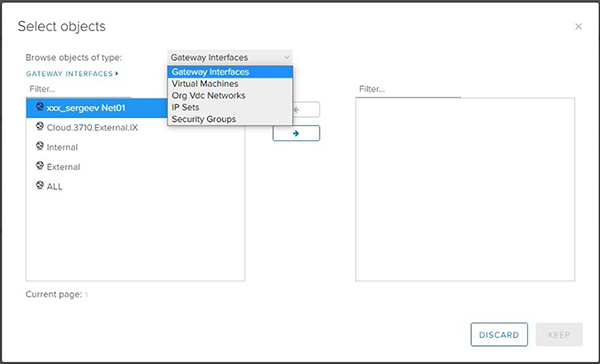

По кнопке «+» можно задать дополнительные объекты:

- Gateway interfaces: внутренние сети, внешние сети или Any.

- Virtual machines- назначаем правило для определенной виртуальной машине.

- OrgVdcNetworks - сети уровня организации.

- IP Sets - заранее созданная группа IP-адресов (назначается в Grouping object).

4) Destination – адрес получателя. Задается аналогично Source.

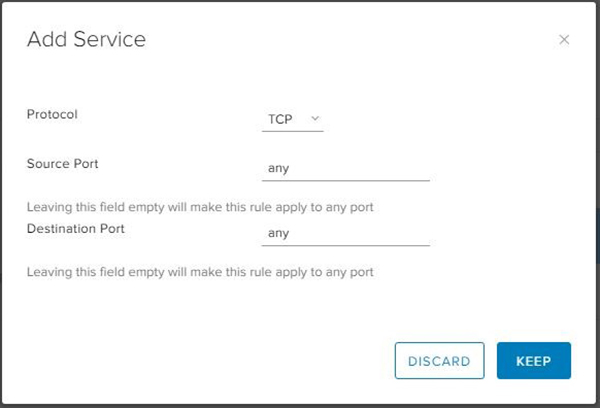

5) Service, нажав на кнопку «+» - можно указать вручную порт получателя (Destination Port), необходимый протокол (Protocol), порт отправителя (Source Port)

6) Action – действие:

Accept - разрешить прохождение трафика

Deny - запретить прохождение трафика

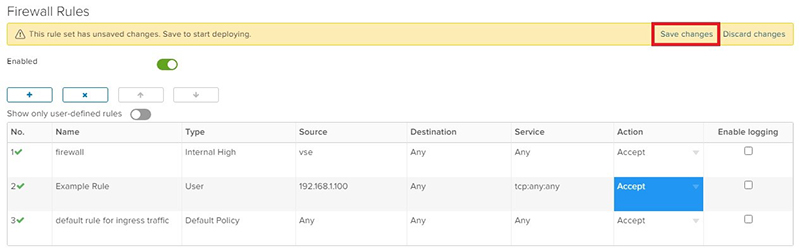

5. После внесения изменений в новое правило необходимо нажать на кнопку Save Changes

Примеры правил:

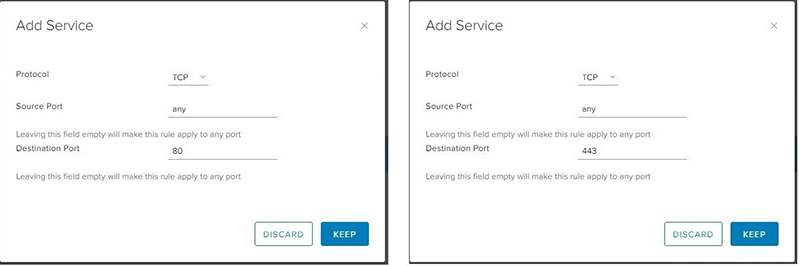

1. Необходимо запретить доступ в Интернет по протоколам HTTP(80) и HTTPS(443) виртуальной машине с адресом в локальной сети 192.168.200.101

Создадим запрещающее правило со следующими параметрами:

Name: Internet

Source: 192.168.200.101

Destination: Any

Service: Protocol – TCP, Source Port – Any, Destination Port - 80 и 443

Action: Deny

Итоговый вид таблицы Firewall Rules:

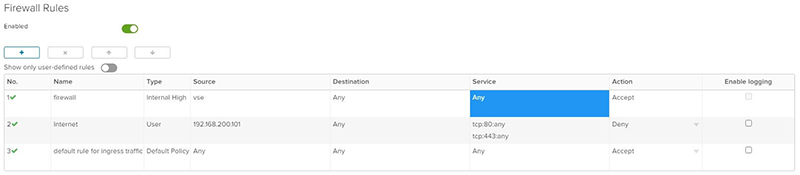

2. Необходимо обезопасить RDP-сервер с адресом в локальной сети 192.168.200.101, опубликованный на стандартном порту 3389, путем разрешения к нему доступа с IP-адреса нашего офиса, например, 217.25.123.123

В данном случае нам необходимо будет создать два правила:

Разрешающее правило для подключение по RDP c определенного адреса

Запрещающее правило для подключение по RDP со всех остальных адресов.

Внимание! Сначала необходимо расположить разрешающее правило, затем запрещающее, так как правила применяются сверху внизу. Перемещение правил в таблице осуществляется с помощью кнопок  и

и

Параметры разрешающего правила:

Name: RDP from Office

Source: 217.25.123.123

Destination: необходимо указать внешний IP-адрес Edge Gateway (увидеть можно в SNAT правиле) в данном случае это адрес 185.58.221.130

Service: Protocol – TCP, Source Port – Any, Destination Port - 3389

Action: Accept

Параметры запрещающего правила:

Name: RDP from another location

Source: Any

Destination: необходимо указать внешний IP-адрес Edge Gateway (увидеть можно в SNAT правиле) в данном случае это адрес 185.58.221.130, либо внешний интерфейс

Service: Protocol – TCP, Source Port – Any, Destination Port - 3389

Action: Deny

Итоговый вид таблицы Firewall Rules:

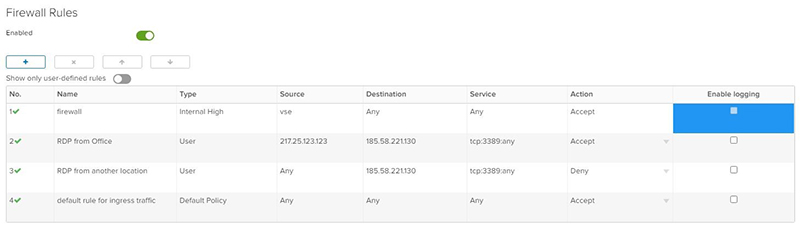

Настройка правил Firewall в режиме работы - “по умолчанию запрещать”

Для повышения безопасности возможно настроить Firewall в режим работы, при котором все входящие соединения будут сбрасываться.

В данном режиме для доступа к сервисам внутри облака (например RDP или WEB сервер) необходимо будет всегда создавать разрешающие правила, так как без них правила DNAT не будут работать.

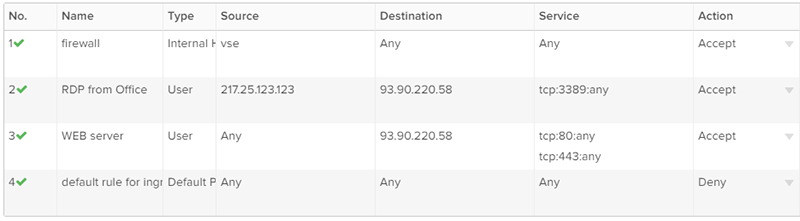

1. Для активации данного режима изменяем самое нижнее правило Firewall “default rule for ingress traffic” на “Deny”.

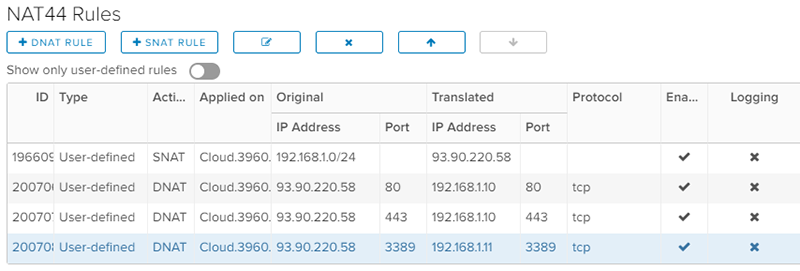

2. Создаём правила DNAT для размещенных в облаке сервисов – RDP (3389) и WEB (80,443).

2. Создаём правила DNAT для размещенных в облаке сервисов – RDP (3389) и WEB (80,443).

3. Настраиваем разрешающие правила:

Для RDP сервера – доcтуп откроем только для IP 217.25.123.123:

Параметры разрешающего правила:

Name: RDP from Office

Source: 217.25.123.123

Destination: необходимо указать внешний IP-адрес Edge Gateway (увидеть можно в SNAT правиле) в данном случае это адрес 93.90.220.58

Service: Protocol – TCP, Source Port – Any, Destination Port - 3389

Action: Accept

WEB сервер будет публичным:

Параметры разрешающего правила:

Name: WEB server

Source: Any

Destination: необходимо указать внешний IP-адрес Edge Gateway (увидеть можно в SNAT правиле) в данном случае это адрес 93.90.220.58

Service: Protocol – TCP, Source Port – Any, Destination Port – 80

Service: Protocol – TCP, Source Port – Any, Destination Port – 443

Action: Accept

Итоговый вид таблицы Firewall Rules:

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку