Дополнительный функционал безопасности и доступа к сервису Softline Drive

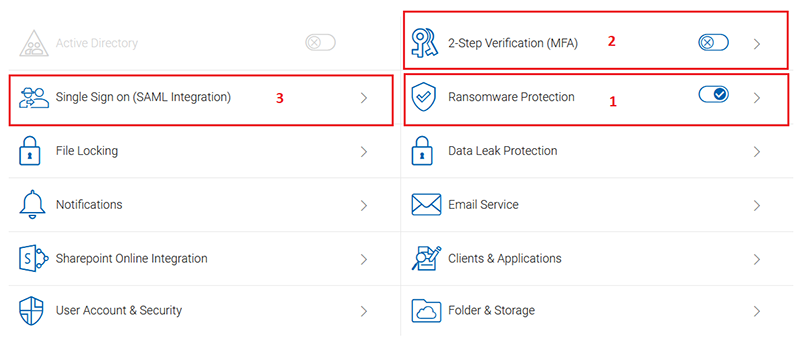

В Softline Drive так же реализован функционал позволяющий повысить уровень безопасности:

- Ransomware Protection (1) – Защита от программ-вымогателей, дополнительная политика безопасности позволяющая вносить ограничения доступности работы с локальным клиентом сторонним процессам, блокировка запуска и загрузки файлов непосредственно c облачного M диска.

- 2-Sept Verification (MFA) (2) – Двухфакторная верификация. Настройка и политика применения двухэтапной аутентификации.

- Single Sign on (SAML Integration) (3) – подключение приложения для Single Sign on - Единый вход (SSO) механизм, который позволяет пользователям пройти аутентификацию один раз, а затем получить доступ к нескольким приложениям и службам без необходимости повторного ввода своих учетных данных.

Ransomware Protection / Защита от программ-вымогателей

- Only allow the following processes to access files (empty: allow all, separate using semicolon (;), i.e. winword.exe;excel.exe) – Разрешить доступ к файлам только следующим процессам (пусто: разрешить все, разделите их точкой с запятой (;), т. е. winword.exe; excel.exe). Обычно это поле следует оставлять пустым, позволяя любому исполняемому файлу обновлять файлы на облачном диске. Если вы хотите разрешить только определенным исполняемым файлам обновлять файлы на облачном диске, определите этот список здесь.

- The following executables will not be allowed to open files directly from the cloud drive (i.e. qbw32.exe;excel.exe) – Следующие исполняемые файлы не смогут открывать файлы непосредственно с облачного диска (например, qbw32.exe; excel.exe)

В этой настройке может быть обозначено: cmd.exe; cscript.exe; wscript.exe; powershell.exe; python.exe. и т.д. Обозначенным исполняемым файлам в списке будет запрещен доступ к файлам на облачном диске. Поскольку некоторые вредоносные программы распространяются через скрипты, в том числе самый популярный скриптовый движок, можно значительно предотвратить распространение вредоносного ПО.

- Disable a device if the device changes more than n files in 10 minutes - Отключить устройство, если оно изменяет более n файлов за 10 минут.

Это работает так: код сервера поддерживает счетчик в течение 10-минутного окна, который подсчитывает изменения файла, сделанные каждым клиентом. По истечении 10-минутного окна счетчик для каждого клиента обнуляется. Если в течение этого 10-минутного окна клиент превысит количество изменений файла, определенное в этом параметре, этот клиент будет отключен. Важно отметить, что клиент может быть отключен менее чем за 10 минут, если это значение будет превышено в течение 10-минутного окна. Например, предположим, что это значение было установлено на 100, и клиент изменил 101 файл менее чем за минуту в течение 10-минутного окна, тогда клиент будет отключен менее чем за минуту, а не через 10 минут или в конце 10-минутного окна. минутное окно, но как только это значение будет превышено . Однако если этот параметр равен 100 и клиент изменил 100 файлов менее чем за минуту, а в течение следующих 9 минут не было изменено ни одного дополнительного файла, то клиент не будет отключен.

Трудно рекомендовать конкретное число для этой настройки. Этот параметр чрезвычайно полезен для предотвращения распространения вредоносных программ (особенно программ-вымогателей), но установка слишком низкого значения может привести к отключению законного доступа с устройства. Рекомендуется установить это значение для предотвращения программ-вымогателей, но необходимо проводить тестирование и мониторинг клиентов, чтобы убедиться, что выбранное число не слишком мало для блокировки законного доступа.

- Ignore the following processes when applying the above policy (i.e. qbw32.exe;excel.exe) - Игнорировать следующие процессы при применении вышеуказанной политики (например, qbw32.exe; excel.exe)

Также трудно дать рекомендацию для этого параметра, но этот список может включать исполняемые файлы, которые обычно часто изменяют файлы. Это должно быть установлено только для приложений после тестирования. Например, приложения Microsoft Office имеют возможность регулярного автосохранения. Маловероятно, что эти приложения могут вызвать отключение устройства, если устройство изменяет более n файлов за 10 минут, но тестирование может показать, что необходимо исключить некоторые исполняемые файлы, которые часто изменяют файлы.

- Disable uploading of files whose names contain the following text patterns i.e. badfile1;badfile2 - Отключить загрузку файлов, имена которых содержат следующие текстовые шаблоны т.е. плохой файл1; плохой файл2

- Disable uploading of files whose names start with the following strings i.e. badfile1;badfile2 - Отключить загрузку файлов, имена которых начинаются со следующих строк т.е. плохой файл1; плохой файл2

- Disable uploading of files whose names end with the following strings i.e. badfile1;badfile2 - Отключить загрузку файлов, имена которых заканчиваются следующими строками т.е. плохой файл1; плохой файл2

- Disable client when upload is disabled - Отключить клиент, когда загрузка отключена

2-Sept Verification (MFA) Двухфакторная верификация (2FA) в Softline Drive

Двухфакторная (двухэтапная) верификация помогает защитить Вашу учетную запись, добавляя дополнительный уровень безопасности. Помимо пароля, пользователю потребуется ввести дополнительные данные безопасности. Обычно это код, сгенерированный сторонним инструментом, таким как Google, Microsoft Authenticator или Amazon MFA (многофакторная аутентификация).

В данной статье будут рассмотрены 3 основных момента, связанные с двухэтапной верификацией в Softline Drive

- включение

- настройка

- использование

Включение двухфакторной верификации

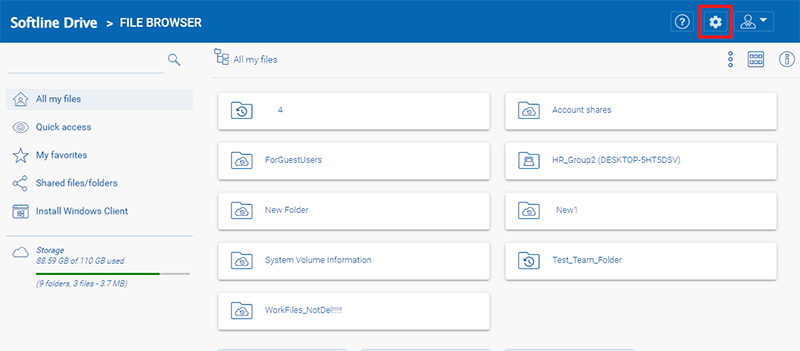

Войдите в панель управления подпиской под учетной записью Администратора

Перейдите в Консоль управления (Management Console):

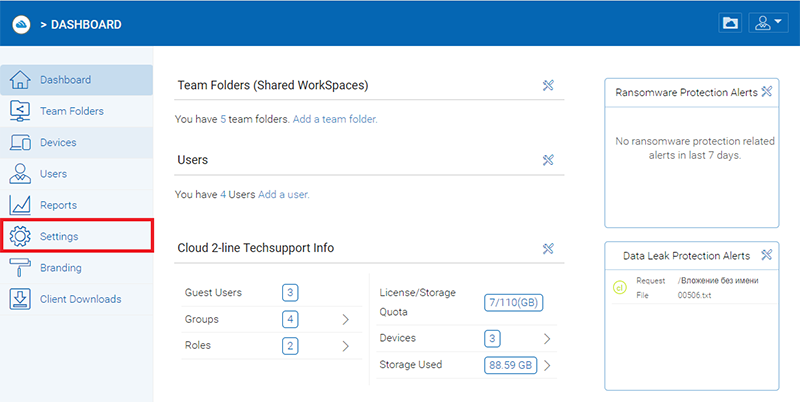

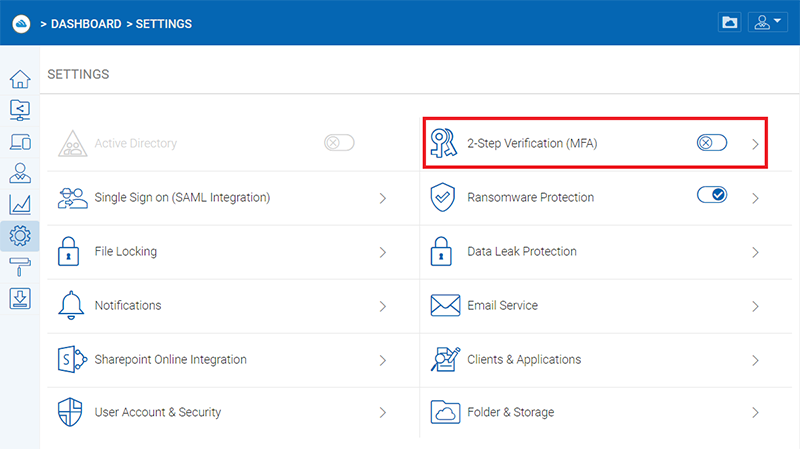

Далее перейдите в раздел Настройки (Configuration):

Далее включить двухэтапную верификацию возможно двумя способами:

Способ №1

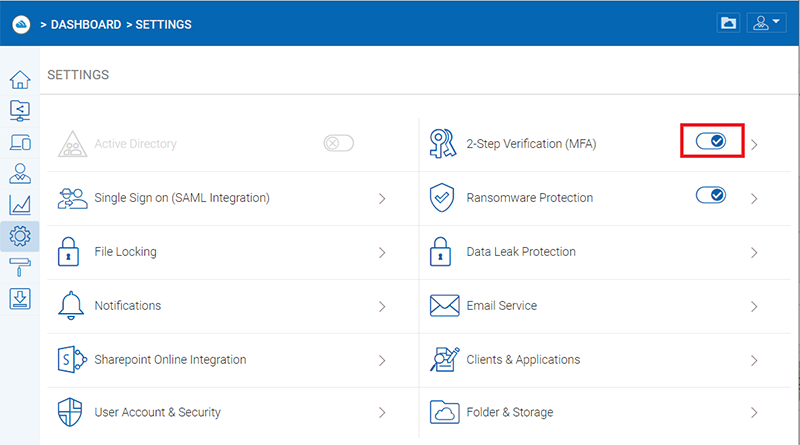

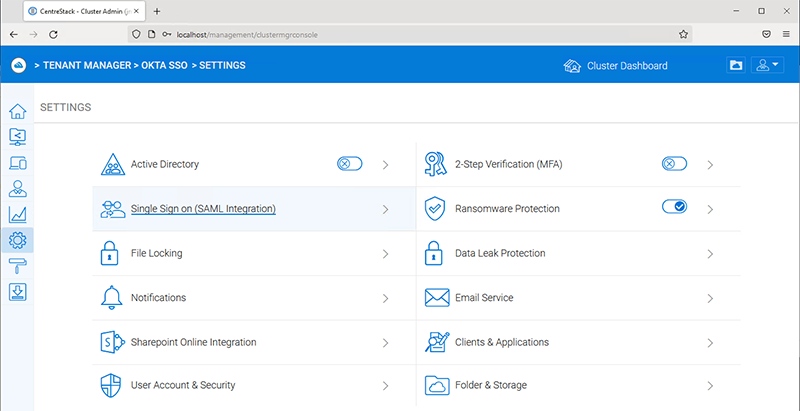

На панели Настроек (Settings) напротив элемента 2-Step Verification (MFA) перевести ползунок в состояние включено:

Способ №2

Перейти в раздел 2-Step Verification (MFA):

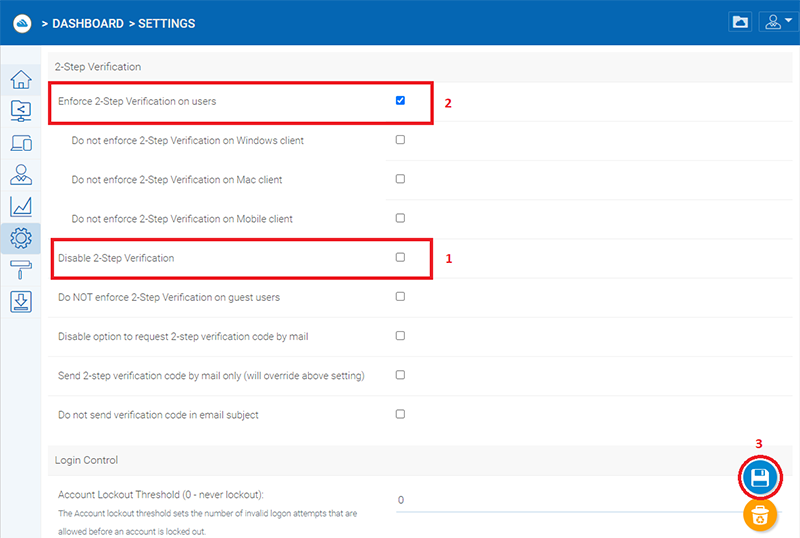

В списке настроек в разделе 2-Step Verification напротив настройки Disable 2-Step Verification снять установленный по умолчанию чек бокс (1), напротив настройки Enforce 2-Step Verification on users установить чек бокс (2), сохранить изменения (3):

Настройка двухфакторной верификации

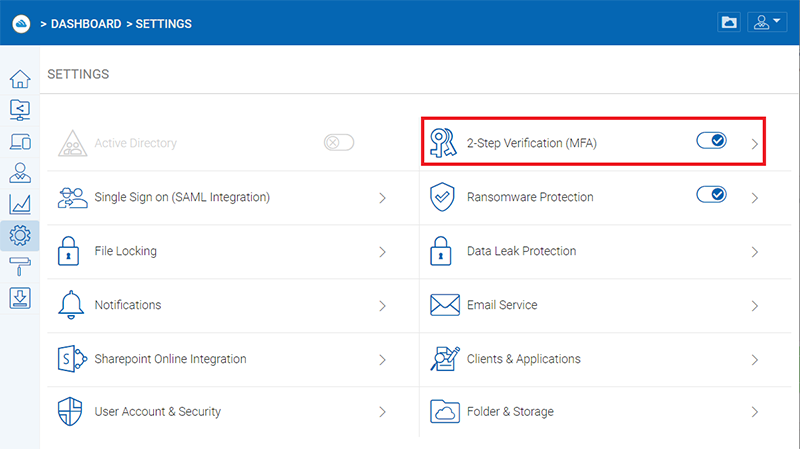

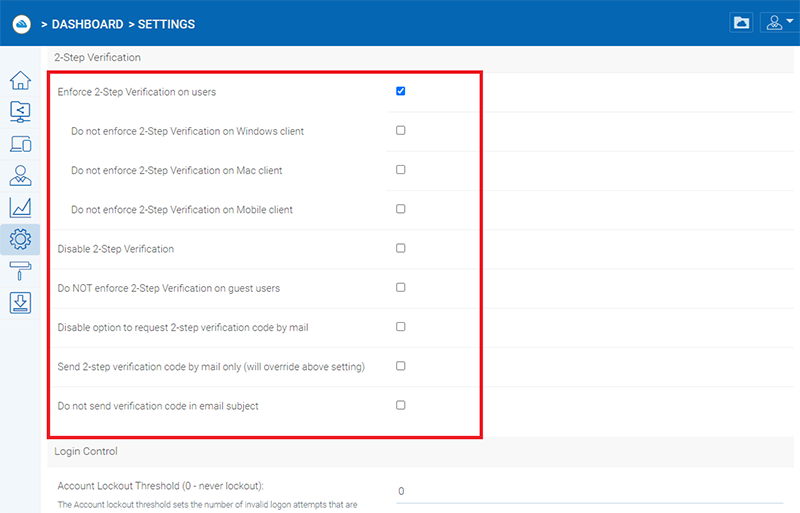

Настройки двухэтапной верификации доступны на панели Настроек (Settings) в разделе 2-Step Verification (MFA):

Рассмотрим возможные настройки:

- Enforce 2-Step Verification on users - Принудительно использовать двухэтапную аутентификацию для пользователей

- Do not enforce 2-Step Verification on Windows client - Не применять двухэтапную аутентификацию при использовании Windows клиента

- Do not enforce 2-Step Verification on Mac client - Не применять двухэтапную аутентификацию при использовании клиента Mac

- Do not enforce 2-Step Verification on Mobile client - Не применять двухэтапную аутентификацию при использовании Мобильного клиента

- Disable 2-Step Verification - Отключить двухэтапную аутентификацию

- Do NOT enforce 2-Step Verification on guest users - Не применять двухэтапную аутентификацию для учетных записей гостевых пользователей

- Disable option to request 2-step verification code by mail - Отключить возможность запрашивать код двухэтапной проверки по почте

- Send 2-step verification code by mail only (will override above setting) - Отправлять код двухэтапной проверки только по почте (отменяет предыдущую настройку)

- Do not send verification code in email subject - Не отправлять код подтверждения в теме письма

Использование двухфакторной верификации

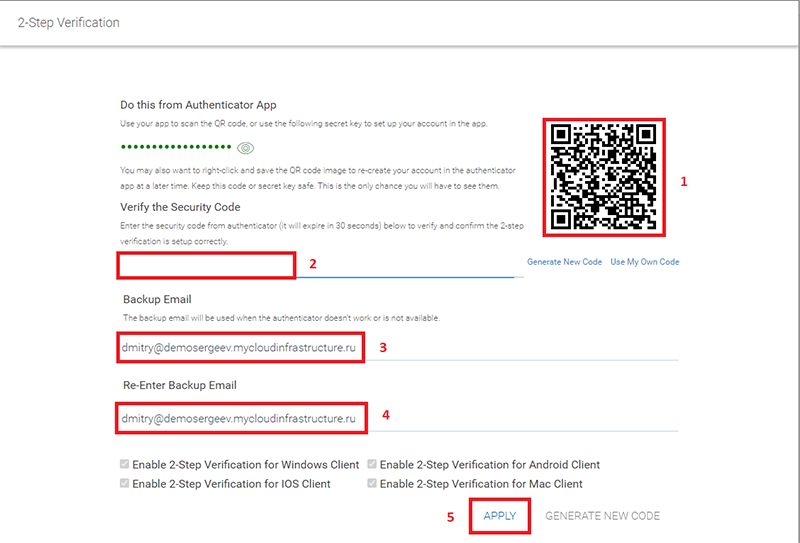

После включения и настройки двухфакторной верификации Администратором подписки, при первичном входе под учетной записью Пользователя после ввода логина и пароля появится диалоговое окно:

- Используя свое приложение для двухфакторной верификации (Google, Microsoft Authenticator или Amazon MFA) отсканируйте QR-код или используйте секретный ключ для добавления нового профиля в Ваше приложение.

- Введите код безопасности, полученный в Вашем приложении.

- Укажите резервный адрес электронной почты, который будет использоваться, когда приложение не работает или недоступно по какой-то причине.

- Повторите резервный адрес электронной почты.

- Нажмите кнопку Apply для применения настроек.

Single Sign on (SAML Integration)

Single Sign on (SSO) — это механизм, который позволяет пользователям пройти аутентификацию один раз, а затем получить доступ к нескольким приложениям и службам без необходимости повторного ввода своих учетных данных. SAML (язык разметки подтверждения безопасности) — это один из протоколов, которые можно использовать для реализации единого входа. Он позволяет использовать сценарии веб-аутентификации и авторизации, когда поставщик удостоверений (IdP) и поставщик услуг (SP) не находятся в одном домене или даже в одной организации. При использовании SAML браузер пользователя перенаправляется к IdP для аутентификации, а затем обратно к SP с подписанным утверждением, содержащим атрибуты идентификации пользователя. Этот процесс помогает упростить управление паролями и повысить безопасность за счет снижения необходимости для пользователей запоминать и вводить несколько паролей.

В контексте DevOps единый вход с интеграцией SAML может обеспечить безопасный доступ к различным инструментам и службам, используемым в жизненном цикле разработки программного обеспечения, таким как автоматизация сборки и развертывания, управление исходным кодом и системы отслеживания проблем. Это может помочь оптимизировать совместную работу и повысить производительность, сохраняя при этом высокий уровень безопасности.

Мы приведем пример реализации Single Sign on (SSO) на примере созданного приложения Okta , для его аутентификации в Softline Drive. Чтобы выполнить эту интеграцию, есть некоторые аспекты, которые необходимо учитывать во время настройки.

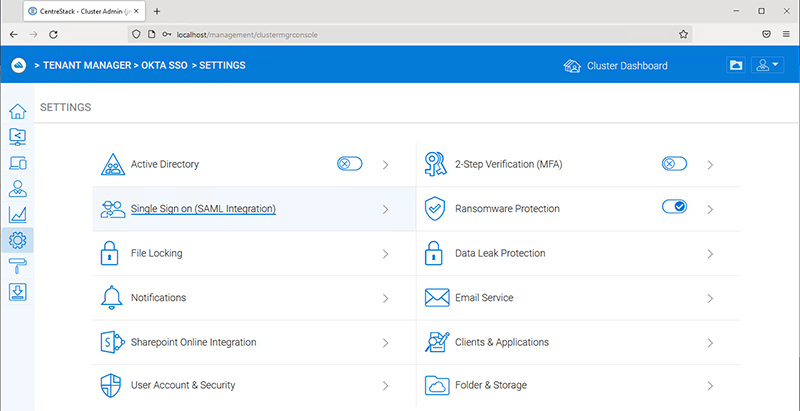

1. Единый вход в систему Softline Drive

В Softline Drive нам потребуется настроить аутентификацию единого входа для Okta. В панели управления Администратору потребуется перейти в настройки консоли управления панели - Single Sign on (SAML Integration)

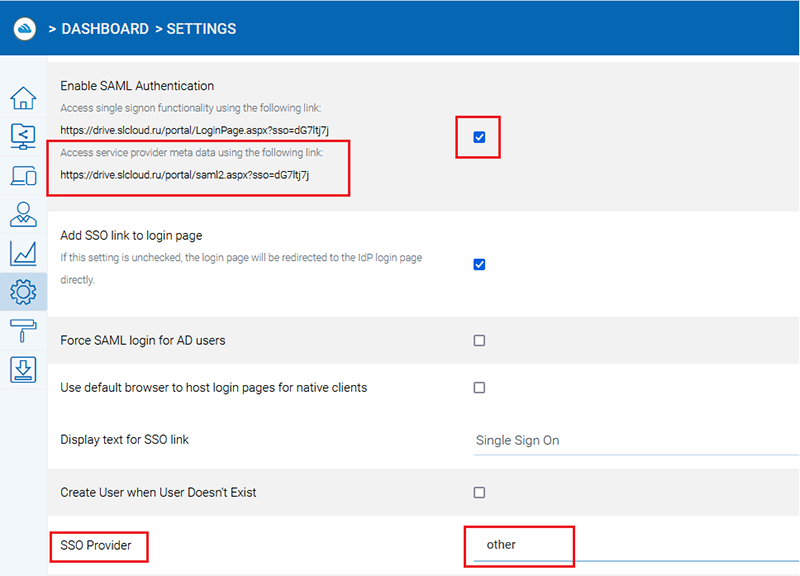

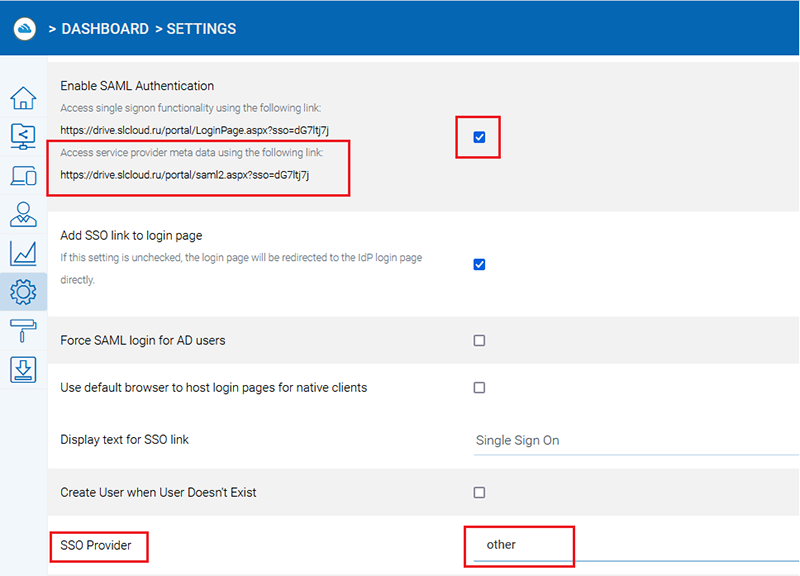

На странице единого входа «Включить аутентификацию SAML» скопируйте ссылку для доступа к метаданным: «Доступ к метаданным поставщика услуг по следующей ссылке», а в поставщике единого входа выберите «другое».

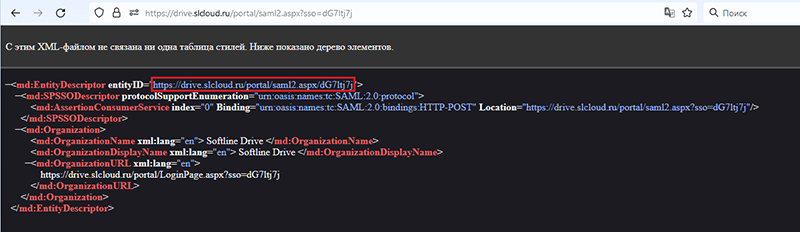

Откройте ссылку, скопированную в веб-браузере, и скопируйте идентификатор объекта, который будет использоваться на странице конфигурации Okta.

2. Приложение Okta SAML - Общее

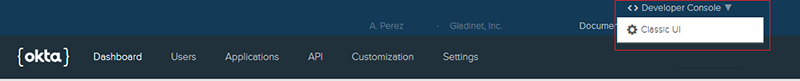

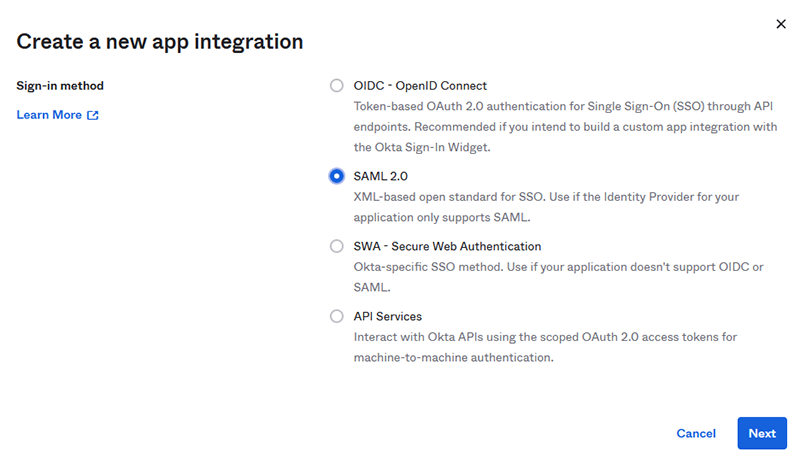

На веб-портале Okta перейдите к классическому пользовательскому интерфейсу (вверху справа) и создайте новое веб-приложение, выбрав «SAML 2.0» ( дополнительную информацию см. в Руководстве по Okta ).

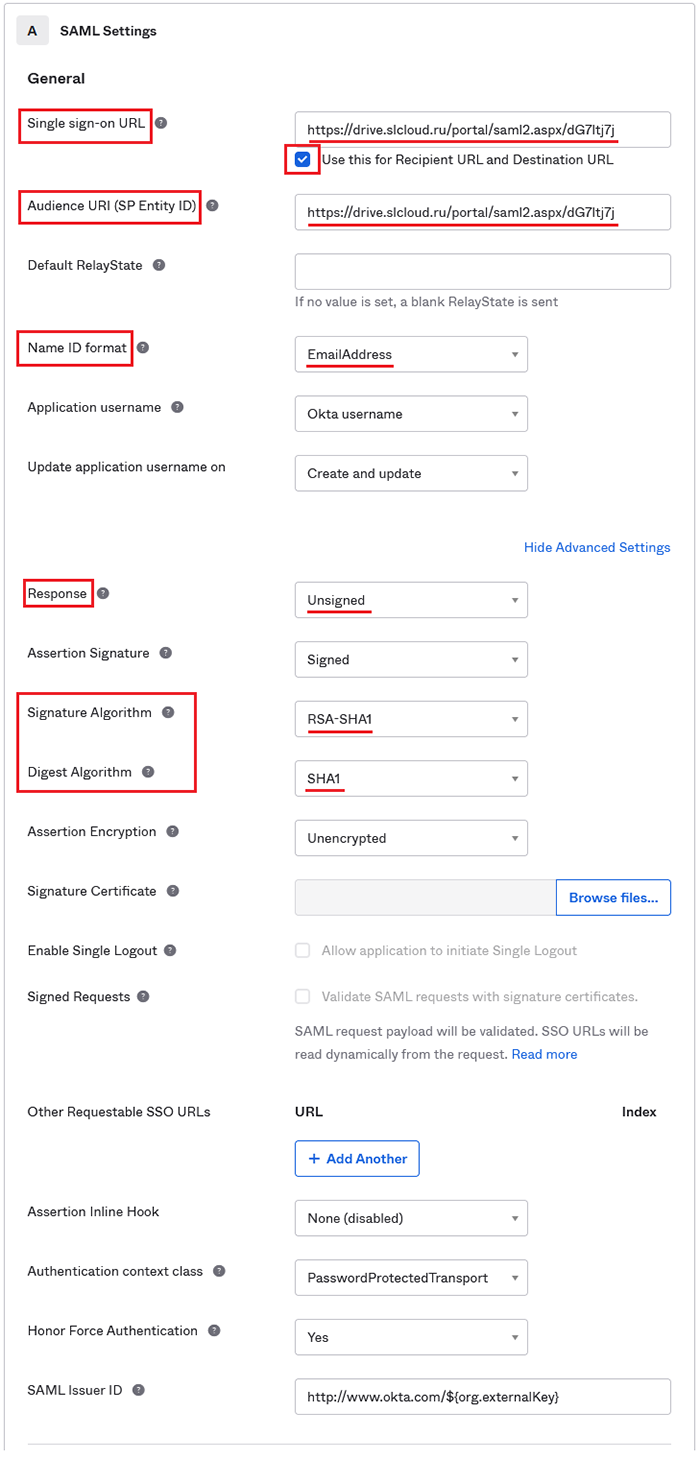

- URL-адрес единого входа и URI аудитории (идентификатор объекта SP) \ Single Sign-On URL and Audience URI (SP Entity ID)

Используйте значение Entity ID, скопированное на шаге выше. (Убедитесь, что включена опция «Использовать это для URL-адреса получателя и URL-адреса назначения»).

- Формат идентификатора имени \ Name ID Format

EmailAddress

- Ответ \ Response

Unsigned

- Алгоритм подписи и алгоритм дайджеста \ Signature Algorithm and Digest Algorithm

SHA1; что обеспечивает наибольшую совместимость, поскольку CentreStack был разработан на основе Microsoft.Net.

3. Приложение Okta SAML — Заявления об атрибутах (Attribute Statements)

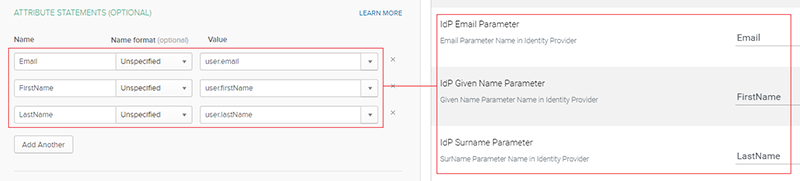

В разделе Attribute Statements создайте 3 атрибута, соответствующих 3 параметрам, определенным на странице конфигурации CentreStack SSO:

- Name: Email - Value: user.email - SSO parameter: IdP Email Parameter

- Name: FirstName - Value: user.firstName - SSO parameter: IdP Given Name Parameter

- Name: LastName - Value: user.lastName - SSO parameter: IdP Surname Parameter

4. Приложение Okta SAML - Инструкция по настройке и задания

(Интерфейс Okta может меняться, но основной принцип, также применимый к другим подобным сервисам сохранен )

После заполнения всех описанных выше настроек нажмите Next и Finish.

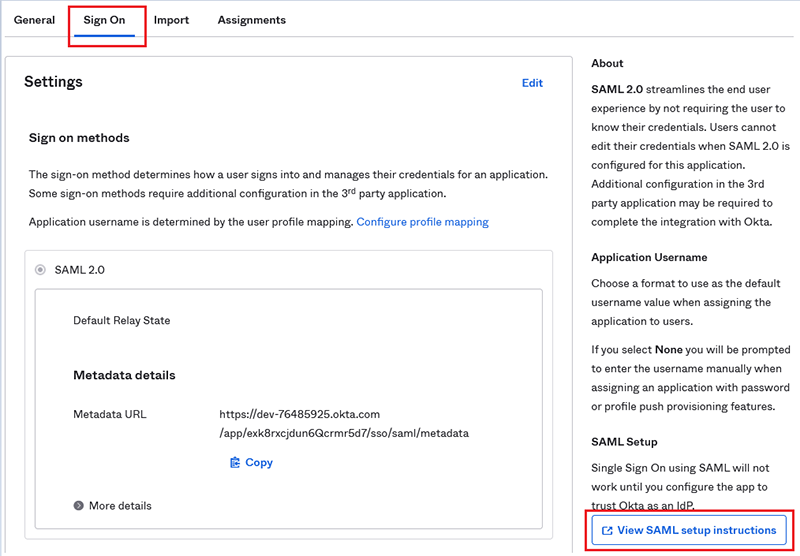

На странице приложения перейдите на вкладку Sign On и нажмите View Setup Instructions .

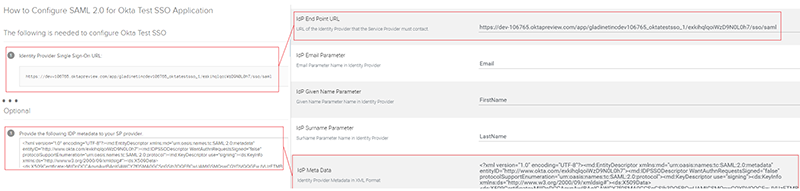

С этой страницы возьмите две настройки и скопируйте их в конфигурацию SSO на стороне CentreStack.

- URL-адрес единого входа поставщика удостоверений Sign-On URL (IdP End Point URL)

- Внесите со стороны сервиса следующие метаданные IDP (IdP Meta Data)

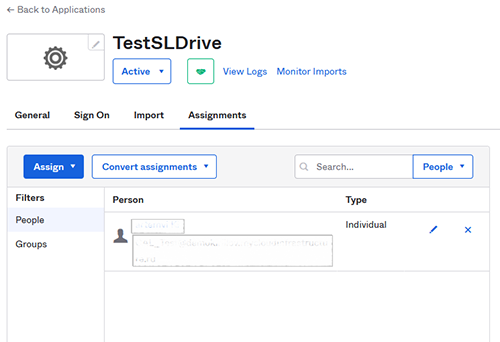

Чтобы добавить пользователей в Приложение, перейдите на вкладку Assignments.

5. Как войти

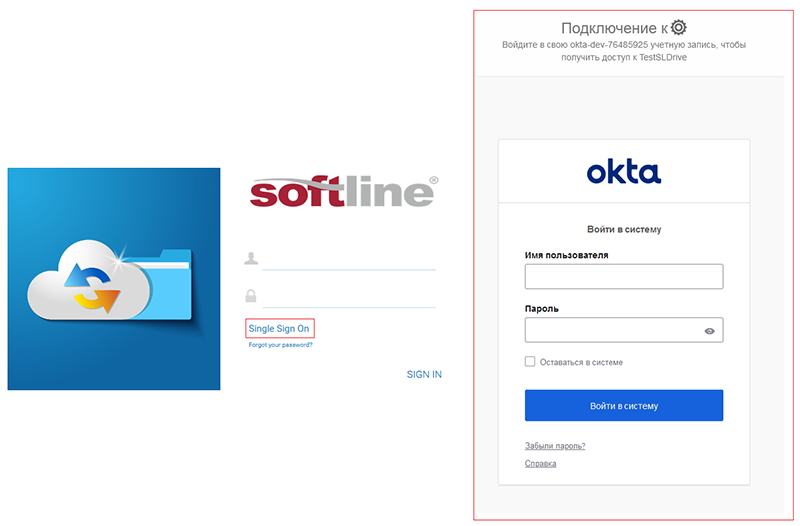

После сохранения изменений на странице единого входа (SSO page) на веб-портале Softline Drive вы можете протестировать интеграцию.

- Из Softline Drive

На странице входа в систему Softline Drive пользователь может увидеть ссылку на уже определенную систему единого входа Okta, щелкнуть по ней и будет перенаправлен для входа в систему. После входа в систему он будет перенаправлен обратно в Softline Drive для доступа к своим данным.

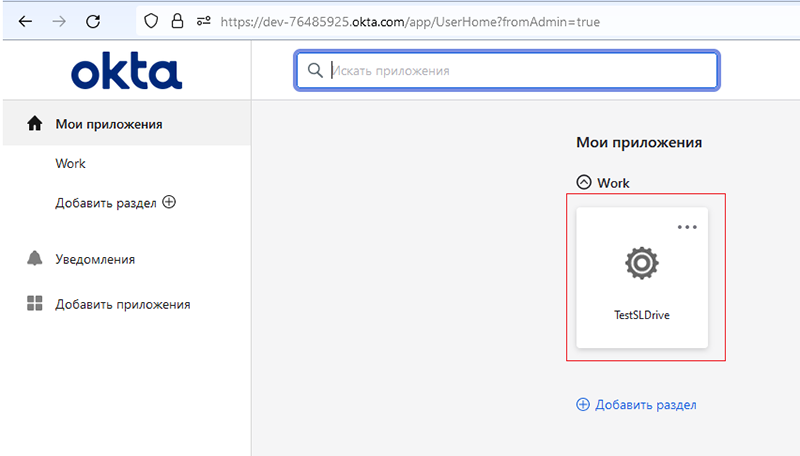

- Из Okta

На веб-странице Okta после входа пользователь / Приложения увидит все приложения, которым они принадлежат, и щелкнув по ним, вы перейдете на уже зарегистрированный веб-портал Softline Drive.

SSO аутентификация в Softline Drive по протоколу SAML с помощью Keycloak

Если в Вашей инфраструктуре используется Keycloak, то можно настроить SSO интеграцию с Softline Drive. Также данное ПО вы можете развернуть на какой-либо виртуальной машине в облаке, подробнее: https://www.keycloak.org/

Рекомендуется использовать стандартные HTTP и HTTPS порты для keycloak.

Настройка SSO Softline Drive

Single Sign on (SSO) — это механизм, который позволяет пользователям пройти аутентификацию один раз, а затем получить доступ к нескольким приложениям и службам без необходимости повторного ввода своих учетных данных. SAML (язык разметки подтверждения безопасности) — это один из протоколов, которые можно использовать для реализации единого входа. Он позволяет использовать сценарии веб-аутентификации и авторизации, когда поставщик удостоверений (IdP) и поставщик услуг (SP) не находятся в одном домене или даже в одной организации. При использовании SAML браузер пользователя перенаправляется к IdP для аутентификации, а затем обратно к SP с подписанным утверждением, содержащим атрибуты идентификации пользователя. Этот процесс помогает упростить управление паролями и повысить безопасность за счет снижения необходимости для пользователей запоминать и вводить несколько паролей.

В контексте DevOps единый вход с интеграцией SAML может обеспечить безопасный доступ к различным инструментам и службам, используемым в жизненном цикле разработки программного обеспечения, таким как автоматизация сборки и развертывания, управление исходным кодом и системы отслеживания проблем. Это может помочь оптимизировать совместную работу и повысить производительность, сохраняя при этом высокий уровень безопасности.

Мы приведем пример реализации Single Sign on (SSO) на примере KeyCloak, для его аутентификации в Softline Drive. Чтобы выполнить эту интеграцию, есть некоторые аспекты, которые необходимо учитывать во время настройки.

Единый вход в систему Softline Drive

В Softline Drive нам потребуется настроить аутентификацию единого входа для KeyCloak. В панели управления Администратору потребуется перейти в настройки консоли управления панели - Single Sign on (SAML Integration).

На странице единого входа «Включить аутентификацию SAML» скопируйте ссылку для доступа к метаданным: «Доступ к метаданным поставщика услуг по следующей ссылке», а в поставщике единого входа выберите «другое».

Откройте скопированную ссылку в веб-браузере и сохраните страницу как xml файл, который будет использоваться на странице конфигурации KeyCloak.

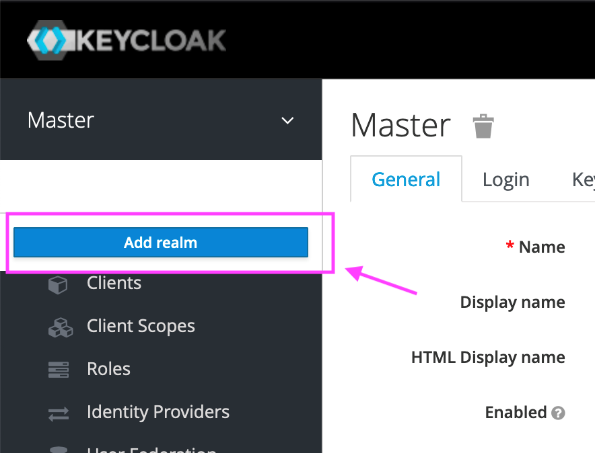

Перейдите в веб-интерфейс keycloak в панель администрирования (Например, http://yourkeycloakaddress/auth/admin/)

Раскройте список Realm (по-умолчанию master) и нажмите Add Realm

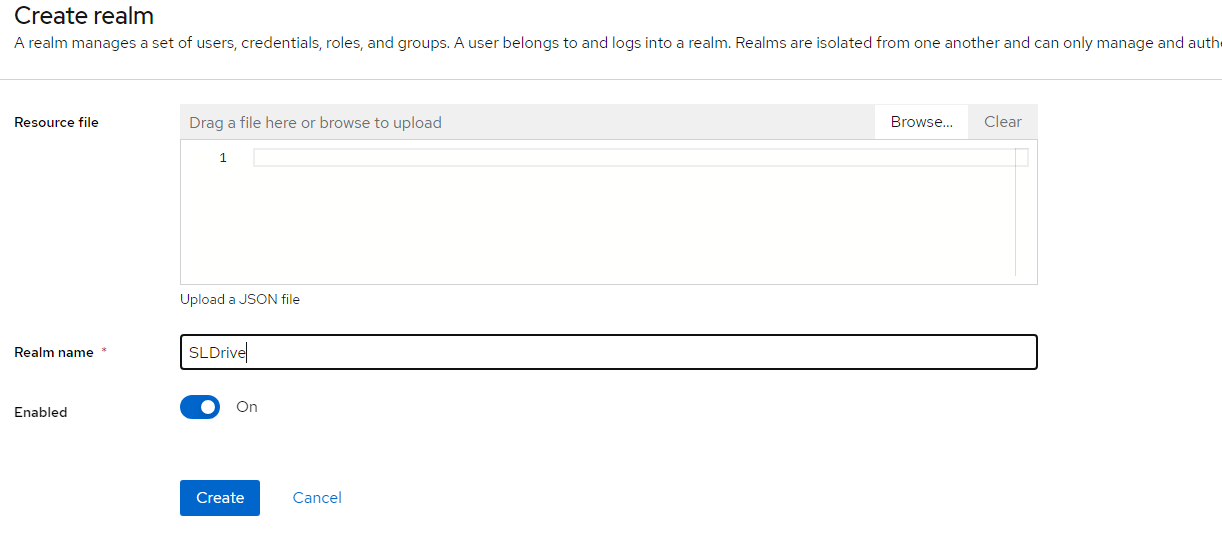

Введите название и нажмите Create:

Убедитесь, что Realm изменился на созданный в пункте выше и перейдите в раздел Clients.

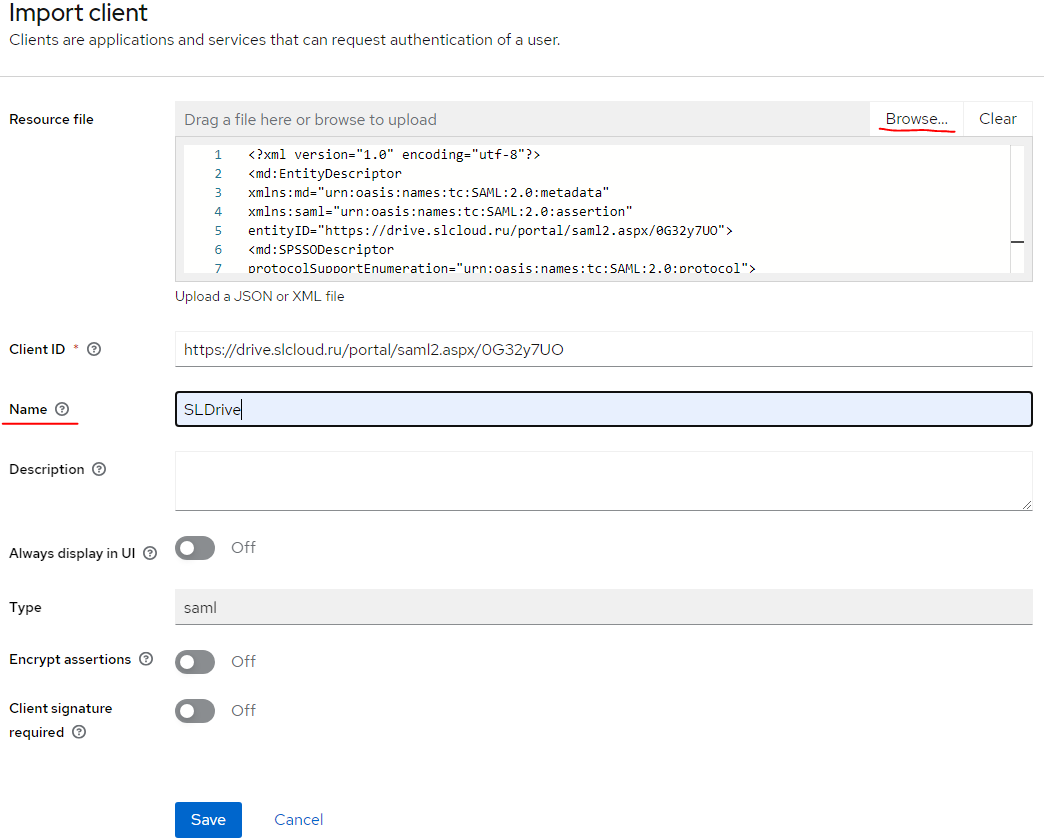

Нажмите Import Client, в открывшемся окне нажмите Browse и выберите скачанный ранее файл из Softline Drive.

Заполните Name

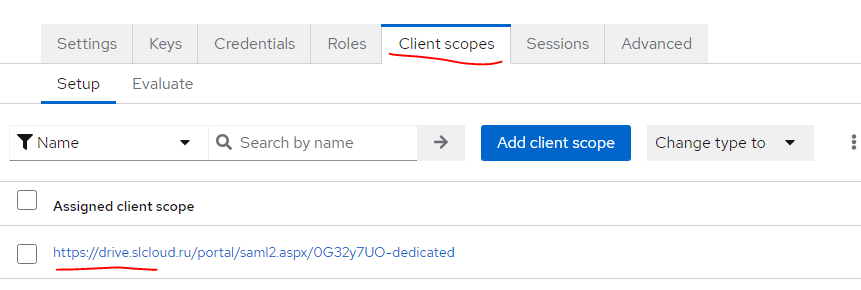

После чего в разделе Clients у Вас появится новый клиент https://drive.slcloud.ru/portal/saml2.aspx/

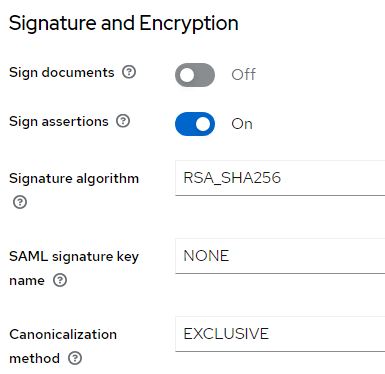

Нажмите на него, на открывшейся странице опуститесь до Signature and Encryption, отключите Sign documents и включите Sign assertions:

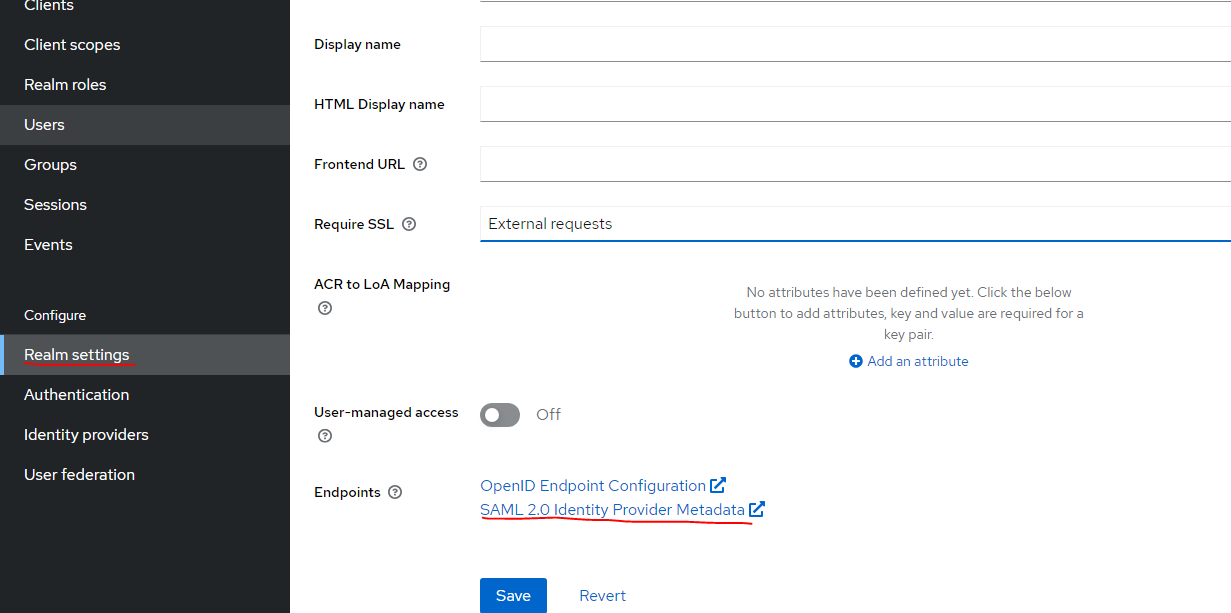

Перейдите в раздел Realm Settings и сохраните xml файл SAML 2.0 Identity Provider Metadata (Правая кнопка мыши -> сохранить ссылку как)

Если требуется настроить двухфакторную аутентификацию:

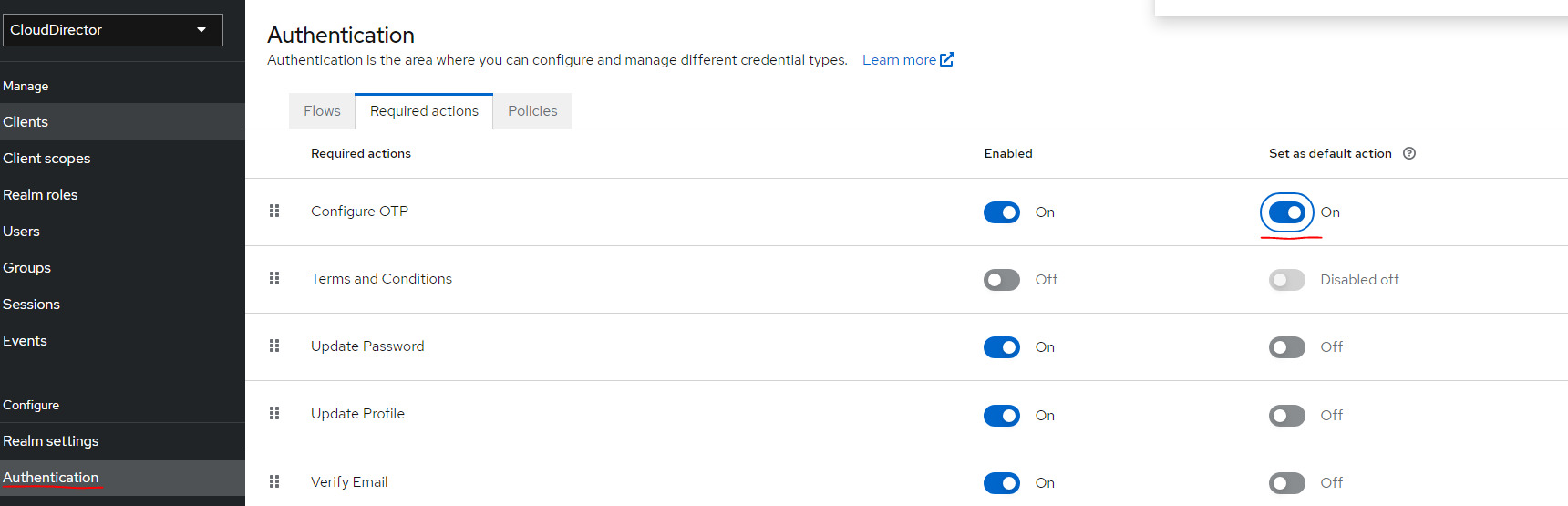

Перейдите в раздел Authentication, откройте вкладку Required actions и включите напротив Configure OTP -> Set as default actions

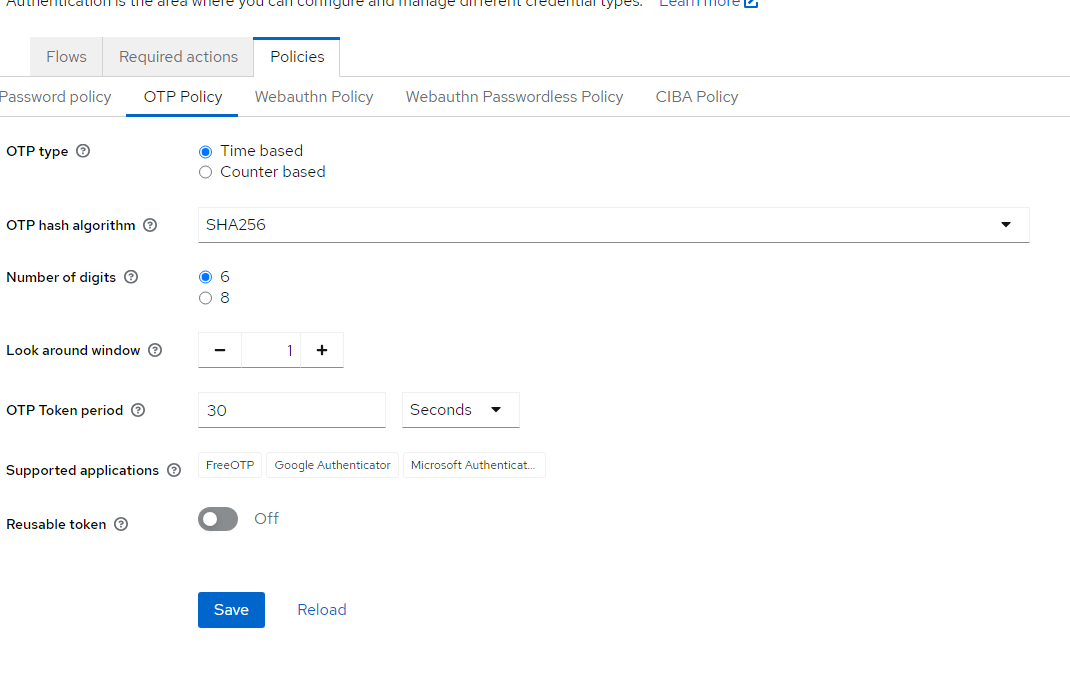

Перейдите во вкладку Policies -> OTP Policy и выполните настройку согласно Вашим политикам безопасности, нажмите Save, например:

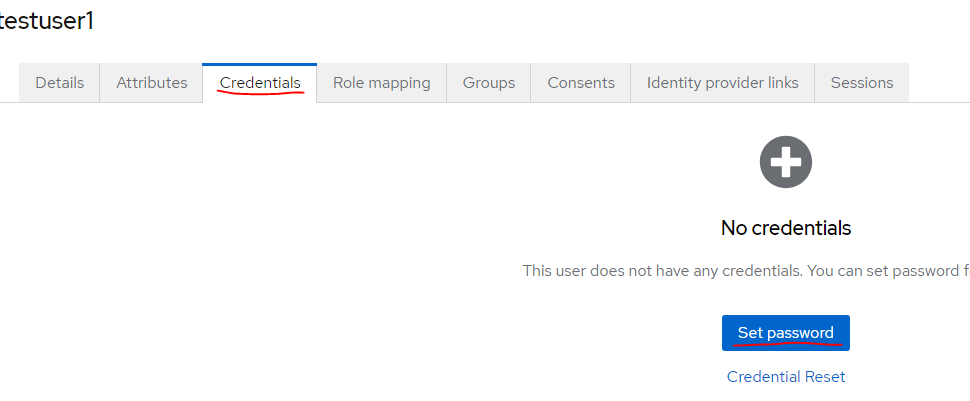

Перейдите в раздел Users и создайте нового пользователя (обязательно заполните все поля), при создании укажите Required user actions -> Configure OTP, пример:

После создания пользователя, откройте его и перейдите в раздел Credentials и нажмите Set Password и задайте пользователю пароль:

Вернитесь в Softline Drive

Если требуется включите Create User when User Doesn't Exist (если пользователь отсутствует, то он будет создан при первом входе через SSO)

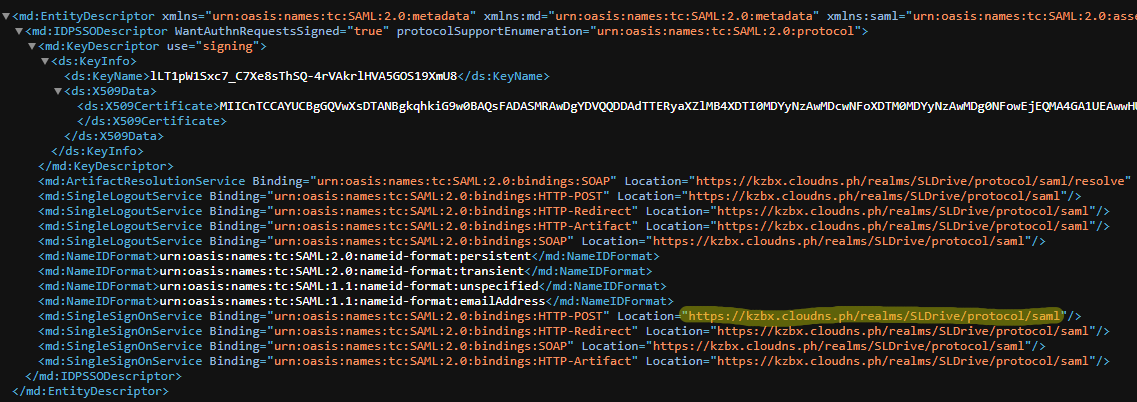

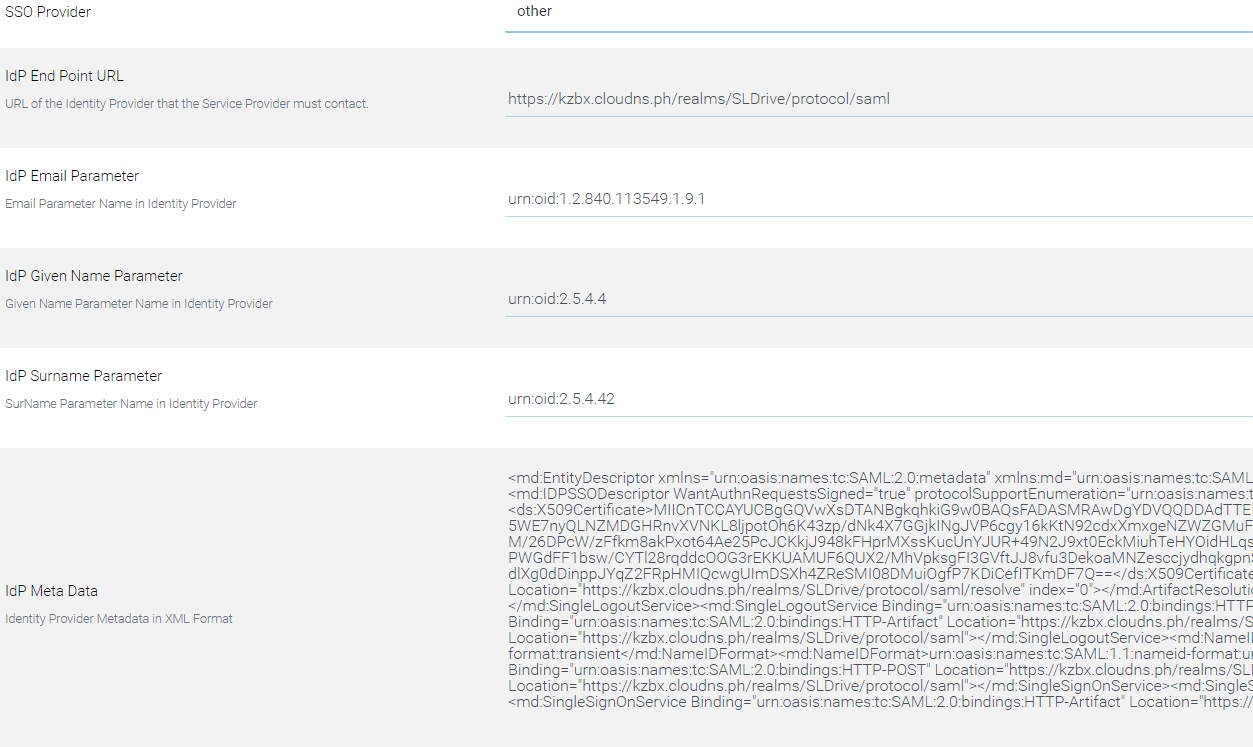

Заполните поле IdP End Point URL для этого откройте ранее скачанный xml файл из keycloak

Найдите строку <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="Здесь будет требуемая ссылка"/>, например:

Далее потребуется заполнить поля IdP Email Parameter, IdP Given Name Parameter и IdP Surname Parameter. Указанные параметры вы можете найти во вкладке Clients, далее выбрать ранее созданный клиент Softline Drive:

На открывшейся странице перейдите во вкладку Client Scopes и нажмите на Assigned client scope drive.slcloud.ru

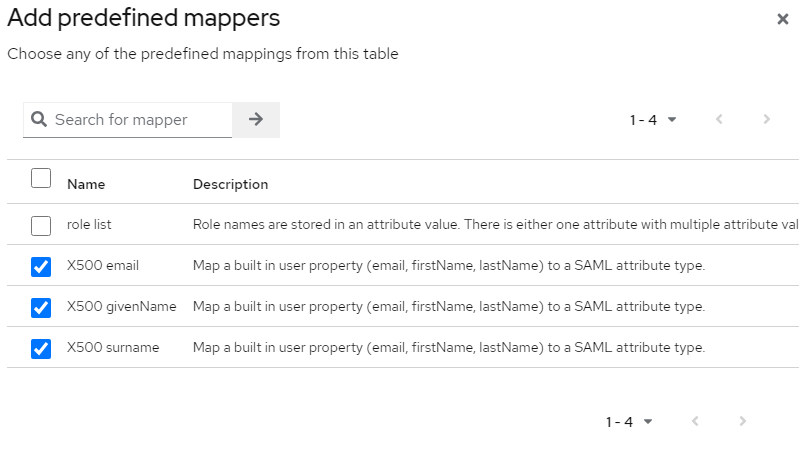

На открывшейся странице нажмите Add predefined mapper и выберите X500 email, X500 givenName, X500 surname и нажмите Add:

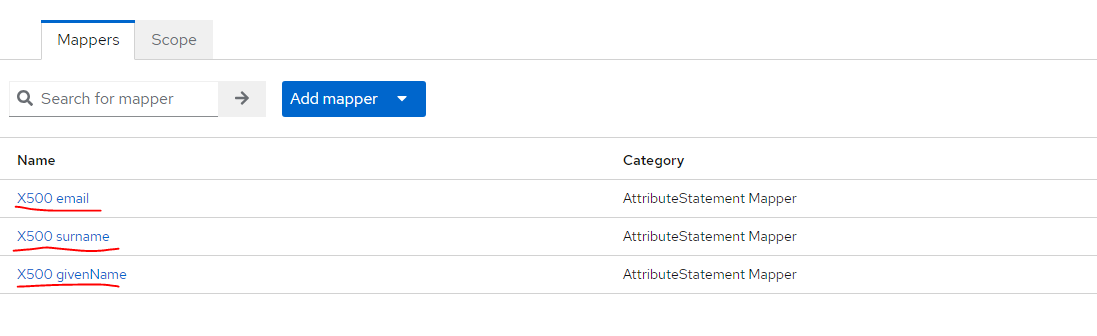

После чего они появятся в разделе Mappers:

Чтобы получить требуемые значения поля IdP Email Parameter, IdP Given Name Parameter и IdP Surname Parameter для Softline Drive, нажмите на нужный mapper, например X500 email и скопируйте SAML Attribute Name в IdP Email Parameter. Аналогичную процедуру проделайте для IdP Given Name Parameter и IdP Surname Parameter.

Далее заполните IdP Meta Data, для этого откройте скачанный ранее xml файл из keycloak в любом текстовом редакторе и скопируйте текст из него в поле IdP Meta Data.

После заполнения данных полей нажмите сохранить.

После сохранения изменений на странице единого входа (SSO page) на веб-портале Softline Drive вы можете протестировать интеграцию.

На странице входа в систему Softline Drive пользователь может увидеть ссылку на уже определенную систему единого входа Keycloak, щелкнуть по ней и будет перенаправлен для входа в систему. После входа в систему он будет перенаправлен обратно в Softline Drive для доступа к своим данным.

Если была включена двухфакторная аутентификация, то при первом входе пользователю необходимо будет отсканировать QR код в одном из приложений FreeOTP, Microsoft Authenticator, Google Authenticator и ввести полученный код из Authenticator.

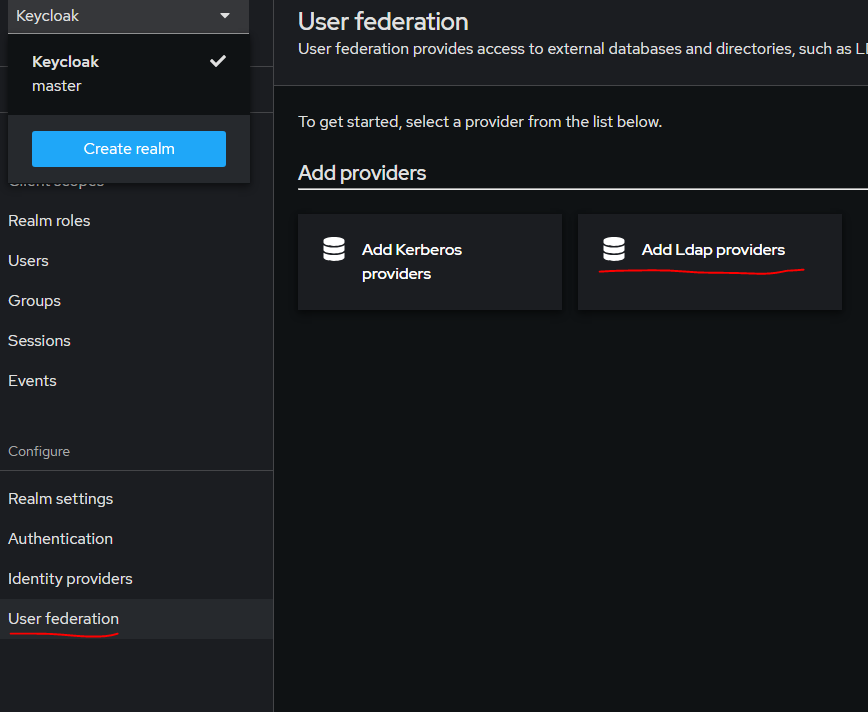

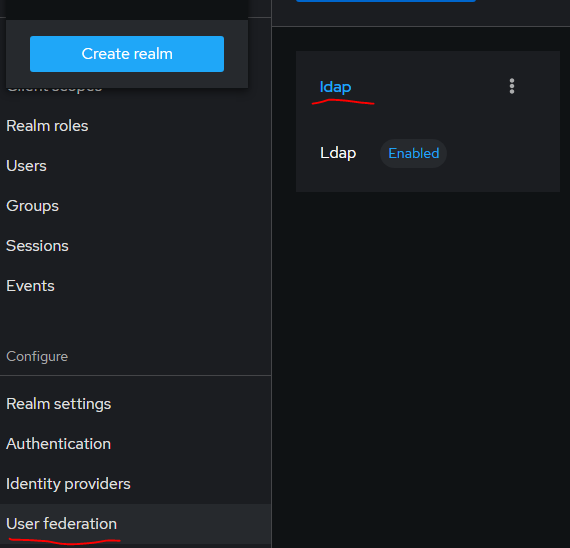

Интеграция Keycloak с Active Directory посредствам LDAP

Перейдите в раздел user federation и нажмите Add Ldap Providers:

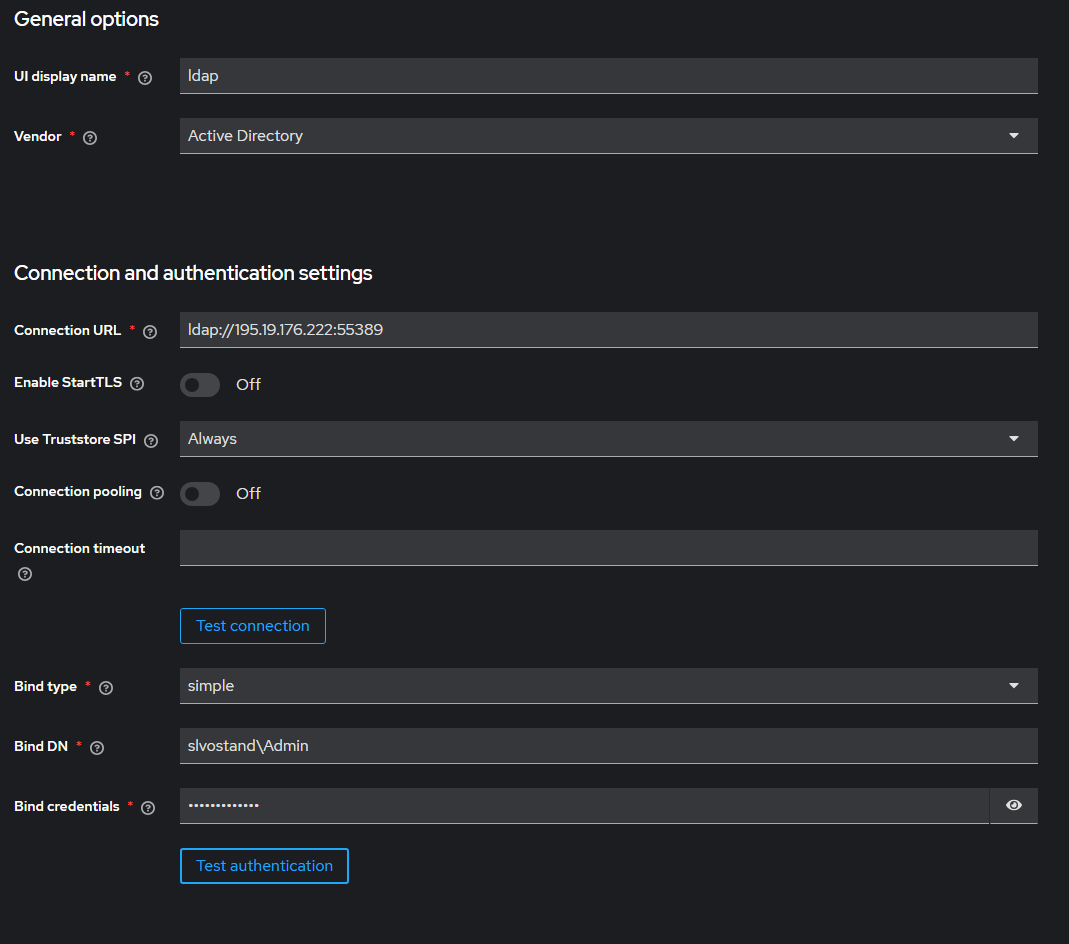

Заполните Connection URL на LDAP вашего AD ldap://Ip адрес:порт, пример ldap://123.456.789.000:389

Нажмите Test connection, убедитесь, что подключение прошло успешно и вы получили сообщение Successfully connected to LDAP

Заполните поле Bind DN (Имя аккаунта администратора) вида domain.com\Admin

В поле Bind credentials введите пароль от данной учётной записи.

Нажмите Test authentication, убедитесь, что подключение прошло успешно и вы получили сообщение Successfully connected to LDAP

Пример настроек раздела Connection and authentication settings:

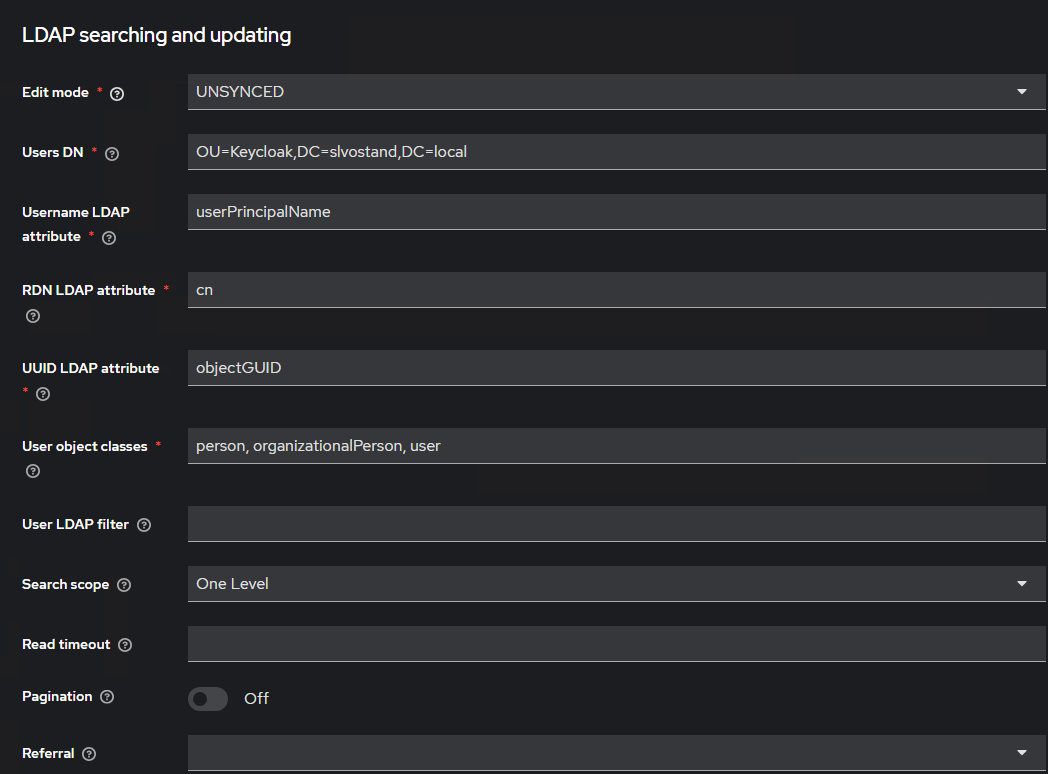

Далее в разделе LDAP searching and updating:

Edit mode установите на Unsynced (параметры будут считываться с АД, но не будут записываться в АД)

Users DN указатель на целевую группу пользователей в AD, которые необходимо синхронизировать с Keycloak, например: CN=Users,DC=domain,DC=com

Username LDAP attribute изменить на userPrincipalName

User object classes можно оставить без изменений или информацию можно взять из Active Directory в свойствах пользователя вкладка Редактор атрибутов, атрибут objectClass, например:![]()

В этом случае указываем в поле User object classes значение: top, person, organizationalPerson, user

Пример настроек раздела LDAP searching and updating

Далее в разделе Synchronization settings включаем Import users, Sync Registrations, Periodic full sync, Periodic changed users sync

Время для Periodic full sync, Periodic changed users sync вы можете изменить на требуемое.

Далее в разделе Advanced settings вы можете активировать Trust Email, т.е. email адрес синхронизированных пользователей будет отмечен, как доверенный и не потребуется его подтверждение.

Нажмите SAVE

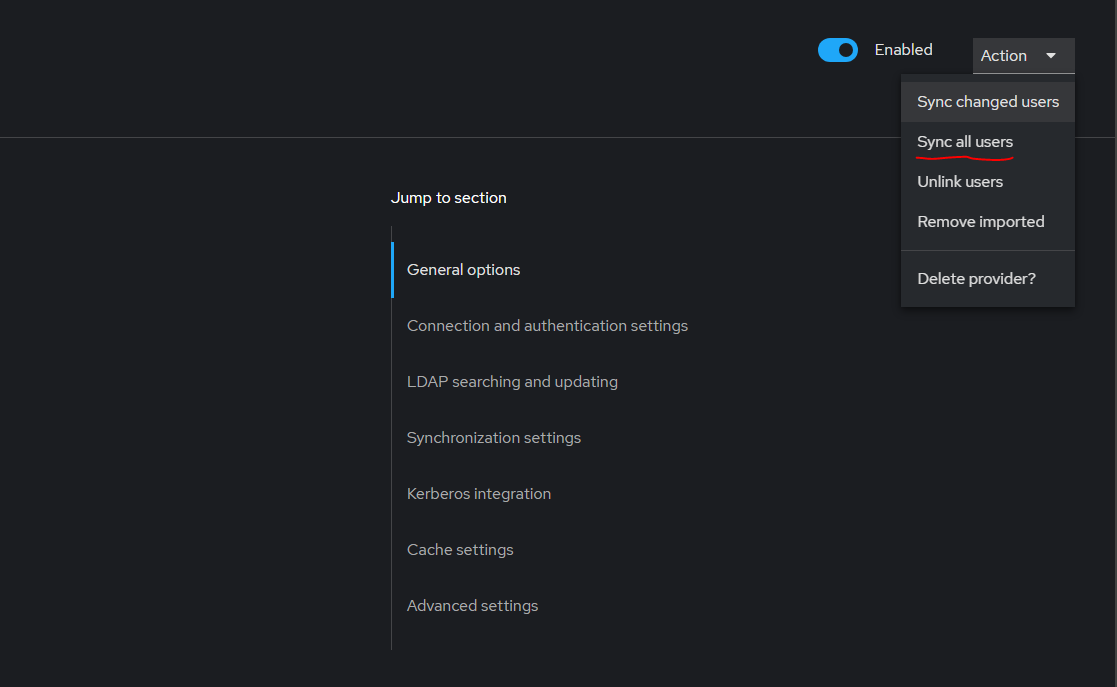

Затем вернитесь в User federation и нажмите на созданный ldap

В правом углу раскройте список Actions и нажмите Sync all users

После на веб-портале Softline Drive вы можете протестировать интеграцию.

На странице входа в систему Softline Drive пользователь может увидеть ссылку на уже определенную систему единого входа Keycloak, щелкнуть по ней и будет перенаправлен для входа в систему. После входа в систему он будет перенаправлен обратно в Softline Drive для доступа к своим данным.

В качестве логина пользователь может использовать свой email или userPrincipalName

Убедитесь, что в настройках включена: Create User when User Doesn't Exist

Если требуется, чтобы при первом входе через SSO создавался пользователь в Softline Drive.

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку