Изоляция сети vApp

Включение виртуальных машин с одинаковыми MAC- и IP-адресами, которые находятся в разных vApp, может привести к конфликту и ошибке запуска. Чтобы обеспечить бесконфликтное включение идентичных виртуальных машин в разных vApp, нужно включить vApp Fencing.

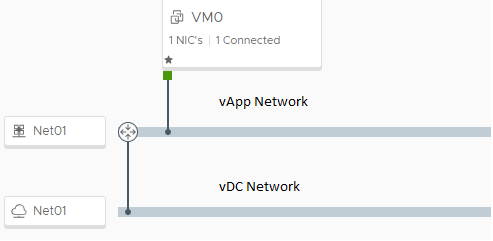

Когда vApp Fencing включен и выполнен запуск vApp, из пула сетей создается новая изолированная сеть, создается пограничный шлюз, который подключается к этой изолированной сети и сети VDC. Трафик, идущий к виртуальным машинам и от них, проходит через этот шлюз, который транслирует IP-адреса с помощью NAT и proxy-AR. Это позволяет маршрутизатору передавать трафик между двумя сетями, используя одно и то же IP-пространство.

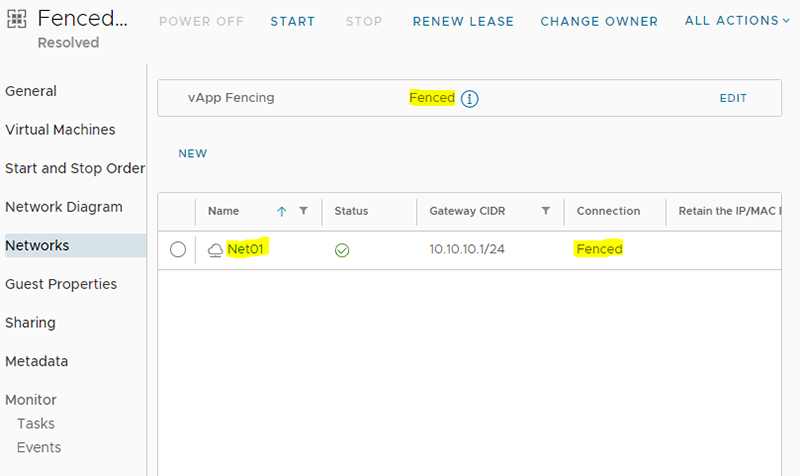

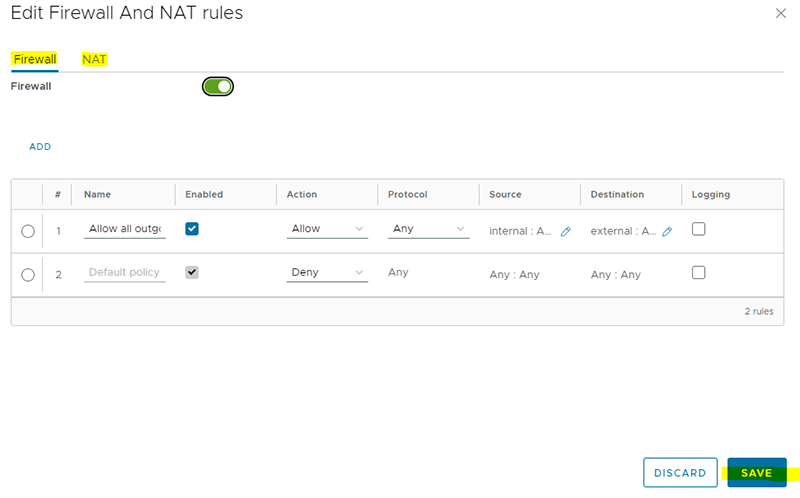

При включении vApp Fencing создается новая виртуальная сеть, таким образом изолируются MAC- и IP-адреса виртуальных машин, и тип подключения сетей VDC к vApp изменяется с direct на fenced. В этих сетях автоматически включается брандмауэр и настраивается таким образом, чтобы разрешить только исходящий трафик. При включении vApp Fencing можно также настроить NAT и правила брандмауэра для этих сетей.

vApp Fencing можно включить только для сетей VDC подключенных к vApp как Direct. vApp требуется остановить для включения vApp Fencing

Для включения vApp Fencing

- В панели управления Cloud Director выберите VDC и в левой панели выберите vApp

- Откройте vApp для которого должна быть активирована функция vApp Fencing

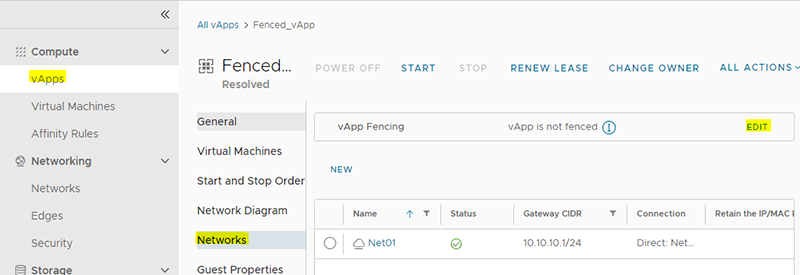

- Перейдите на вкладку Netwoks

- Если функция vApp Fencing еще не активна нажмите Edit

- Включите опцию Fence vApp и нажмите OK.

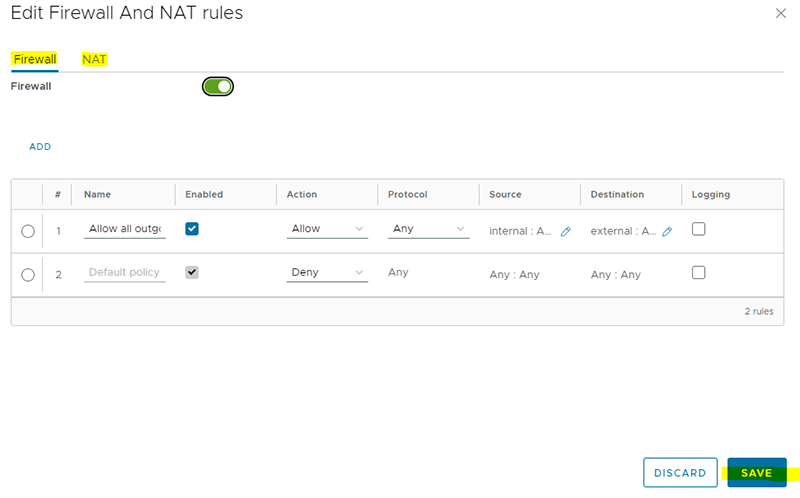

Для настройки NAT и правил брандмауэра для Fenced сетей

- Перейти в настройки Fencedсети

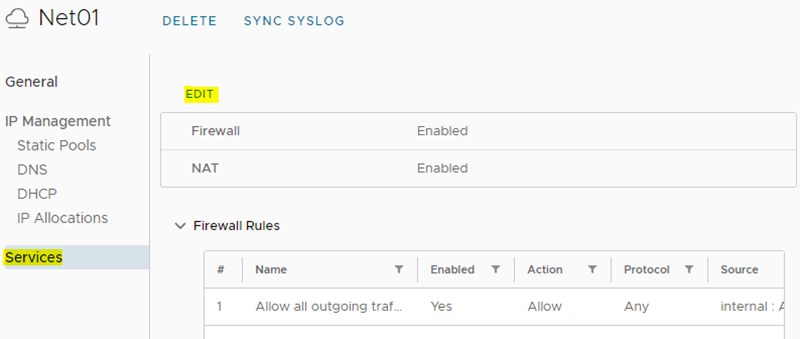

- Перейти в Services и нажать Edit

- Произвести настройку правил NAT и Firewall и нажать SAVE

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку