Настройка IPsec Policy-Based VPN на Huawei AR6120

Демонстрационный стенд

195.19.176.9– внешний IP адрес Edge Gateway

10.177.0.0/16 – локальная сеть, подключенная к Edge Gateway

188.235.1.195 – внешний IP-адрес маршрутизатора Huawei AR6120

10.36.0.0/16 – локальная сеть, подключенная к Huawei AR6120

Настройка VPN-туннеля на Edge Gateway

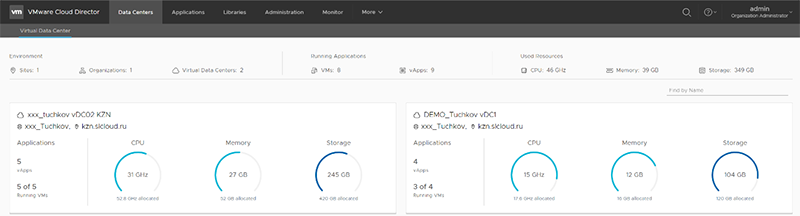

Откройте портал управления vCloud Director и войдите в систему в качестве администратора организации. Перейдите во вкладку Data Centers и выберите нужный виртуальный ЦОД (vDC).

В открывшемся списке выберите нужный виртуальный ЦОД (Virtual Datacenters) и перейдите в раздел Network – Edges.

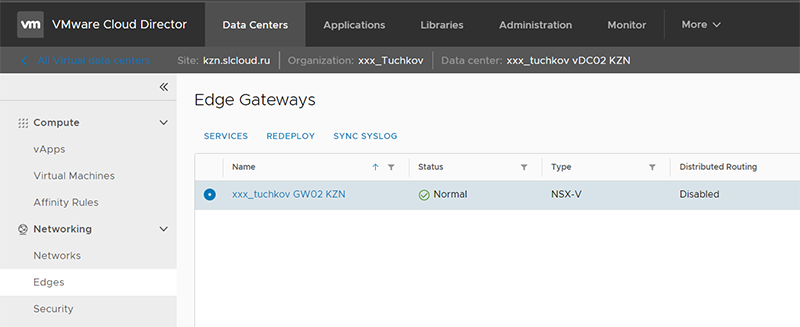

Отметьте нужный Edge в списке Edge Gateways и нажмите SERVICES.

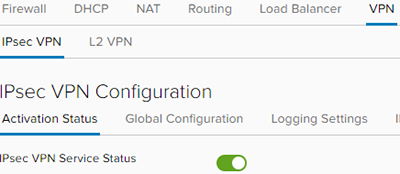

В открывшемся окне настроек перейдите на вкладку VPN и включите поддержку VPN, изменив положение переключателя.

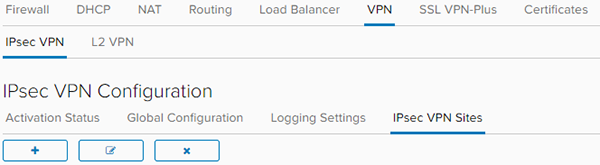

Для добавления нового VPN-туннеля перейдите на вкладку IPsec VPN Sites и нажмите

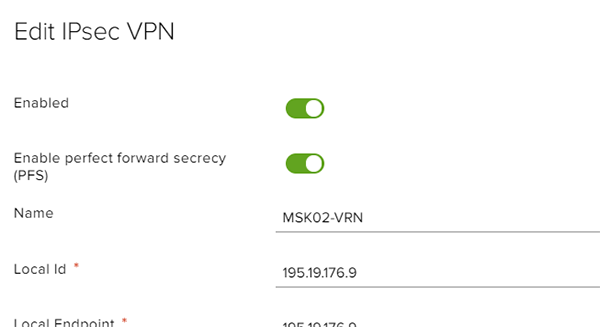

Откроется новое окно:

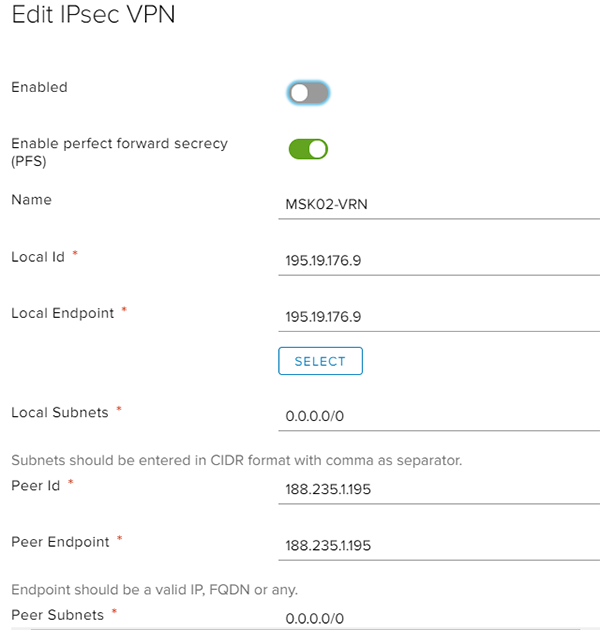

В появившемся окне выключите пункт «Enabled» и включите «Enable perfect forward secrecy».

В поле «Name» введите название для VPN-туннеля.

В поля «Local Id» и «Local Endpoint» укажите внешний IP-адрес Edge Gateway

В поле «Local Subnets» укажите адрес локальной сети, подключенной к Edge Gateway. В данном случае это будет 0.0.0.0/0.

В полях «Peer Id» и «Peer Endpoint» укажите внешний IP-адрес маршрутизатора Huawei.

В поле «Peer Subnets» укажите адрес локальной сети, подключенной к Huawei. В данном случае это будет 0.0.0.0/0.

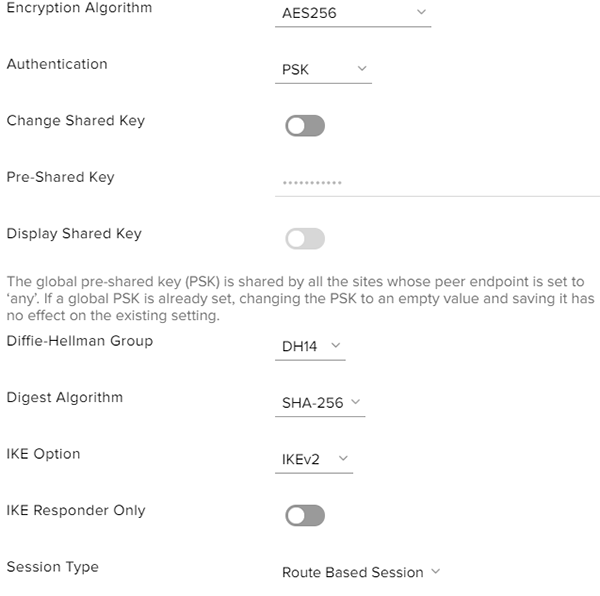

Рекомендуется использовать следующие параметры:

- Encryption Algorithm – AES256

- Authentication – PSK

- В поле «Pre-Shared Key» вводим придуманный пароль для подключения.

- Diffie-Hellman Group – DH14

- Digest Algorithm – SHA-256

- IKE Option – IKEv2

- Session Type – Route Based Session

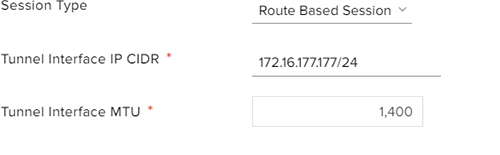

Tunnel Interface IP CIDR – введите IP – адрес туннельного интерфейса со стороны Edge Gateway. В данном примере используется 172.16.177.177/24

Нажмите кнопку «Keep», чтобы сохранить изменения.

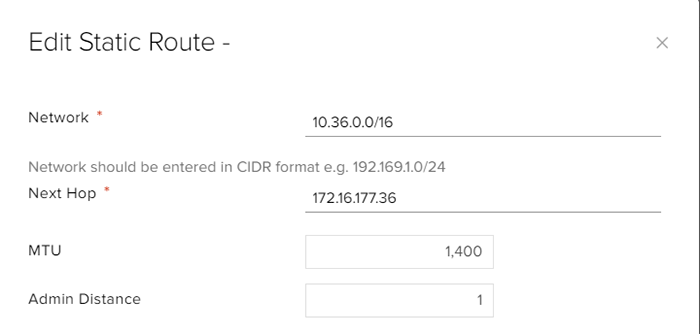

Затем перейдите в Edge Gateway в раздел Routing – Static Routeа нажмите кнопку Add:

Network – укажите сеть, подключенную за Huawei AR.

Next Hop – IP – адрес туннельного интерфейса на стороне маршрутизатора Huawei. В данном примере используется 172.16.177.36/24

Перейдите во вкладку «Activation Status» и включите настройку «IPsec VPN Service Status».

Создание туннельного интерфейса

Перейдите в панели управления маршрутизатором Huawei AR в раздел Advanced – Interface – Logical Interface:

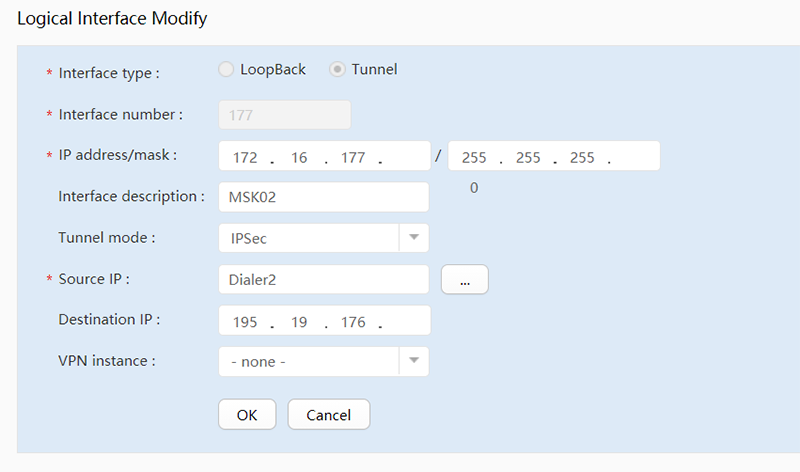

Создайте новый интерфейс типа Tunnel:

Укажите следующие параметры:

- Interface number – номер туннельного интерфейса. В данном примере используется номер 177.

- IP address – IP-адрес туннельного интерфейса со стороны Huawei AR. В данном примере используется 172.16.177.36/24.

- Tunnel Mode – укажите IPSec.

- Source IP – интерфейс, через который осуществляется выход в Интернет. В данном примере используется интерфейс Dialer.

- Destination IP – укажите IP – адрес Edge Gateway.

По завершению нажмите Ok.

Создание маршрута до сети Edge Gateway

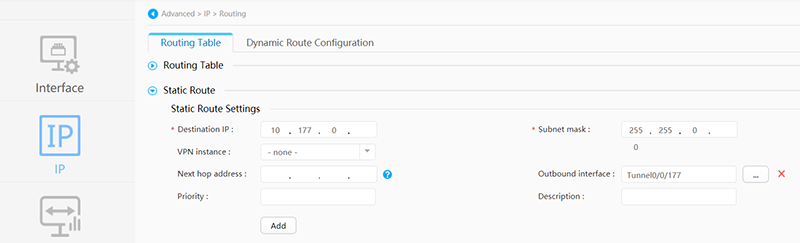

Зададим маршрут до сети за Edge. Для этого в панели управления Huawei AR в раздел Advanced – IP – Routing раскройте меню Static Route и заполните следующие поля:

Destination IP / Subnet mask – укажите подключенную за Edge Gateway сеть и её маску.

Outbound interface – созданный на предыдущем шагу туннельный интерфейс. В примере используется Tunnel0/0/177.

После нажмите кнопку Add.

Создание политики IPSec

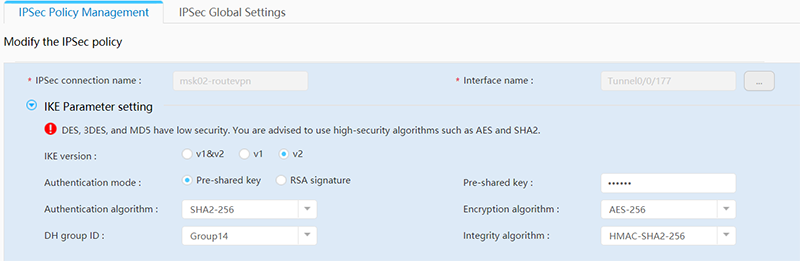

Для этого в панели управления Huawei AR в разделе Advanced – VPN – IPSec создадим новую политику со следующими параметрами:

IKE Parameter setting:

- IPsec connection name – задайте имя подключения.

- Interface name – укажите созданный ранее туннельный интерфейс. В данном примере это Tunnel0/0/177.

- IKE version – укажите v2.

- Authentication mode – укажите Pre-shared key.

- Authentication algorithm – укажите SHA2-256.

- DH group – укажите Group14.

- Pre-shared key – укажите ключ, заданный при создании VPN – туннеля на Edge Gateway.

- Encryption algorithm – укажите AES-256.

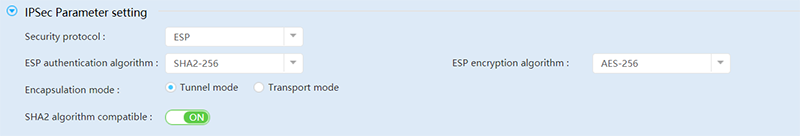

IPSec Parameter setting:

- Security Protocol – укажите ESP.

- ESP authentication algorithm - укажите SHA2-256.

- Encapsulation mode – укажите Tunnel mode.

- SHA2 algorithm compatible – переведите в режим ON.

- ESP encryption algorithm – укажите AES-256.

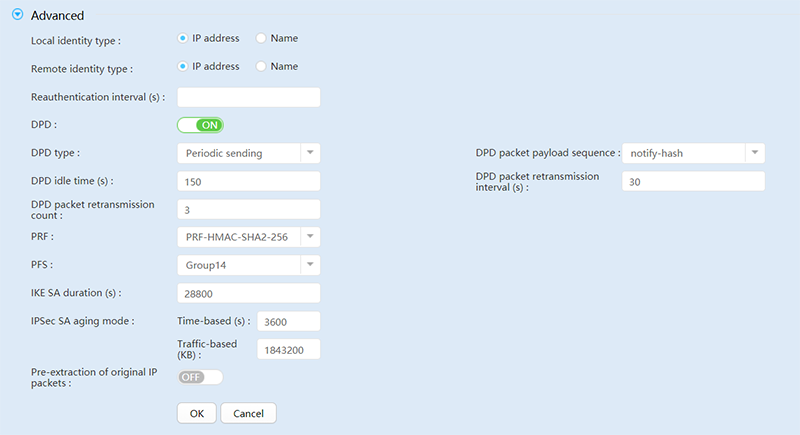

Advanced:

- DPD - переведите в режим ON.

- DPD idle time – укажите 150.

- DPD packet retransmission interval – 30.

- PFS – укажите Group14.

- IKE SA duration – укажите 28800.

После указания перечисленных выше параметров нажмите Ok.

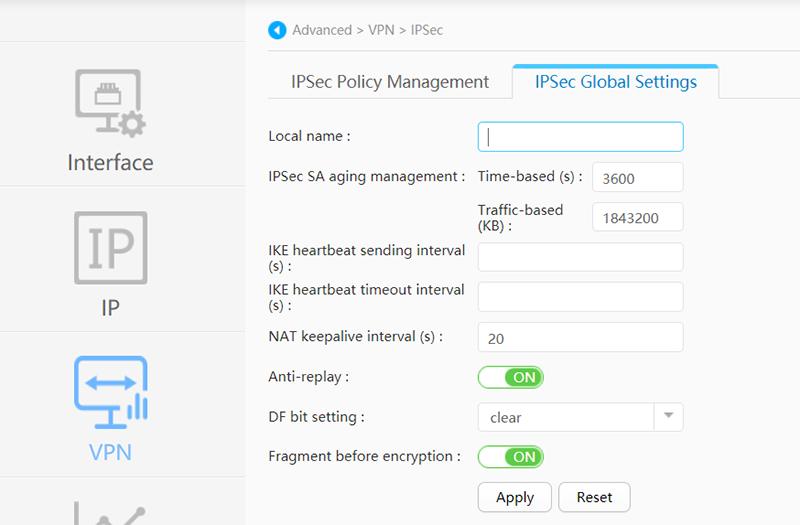

Затем перейдите в раздел IPSec Global Setting и установите следующие параметры:

DF bit setting – установите опцию clear.

Fragment before encryption - переведите в режим ON.

Нажмите Apply.

Конфигурация для данного туннеля для настройки через CLI:

#

ipsec proposal msk02-routevpn

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-256

#

ike proposal 4

encryption-algorithm aes-256

dh group14

authentication-algorithm sha2-256

sa duration 28800

authentication-method pre-share

integrity-algorithm hmac-sha2-256

prf hmac-sha2-256

#

ike peer msk02-routevpn

undo version 1

pre-shared-key cipher PASSWORD_CLOUD_VPN

ike-proposal 4

remote-id-type ip

dpd type periodic

dpd idle-time 150

dpd retransmit-interval 30

rsa encryption-padding oaep

rsa signature-padding pss

ikev2 authentication sign-hash sha2-256

#

ipsec profile msk02-routevpn

ike-peer msk02-routevpn

proposal msk02-routevpn

pfs dh-group14

#

interface Tunnel0/0/177

description MSK02

ip address 172.16.177.36 255.255.255.0

tunnel-protocol ipsec

source Dialer2

destination 195.19.176.9

ipsec profile msk02-routevpn

#

ip route-static 10.177.0.0 255.255.0.0 Tunnel0/0/177

Включение VPN – туннеля

Перейдите в настройки VPN – туннеля на Edge Gateway и включите созданный ранее туннель:

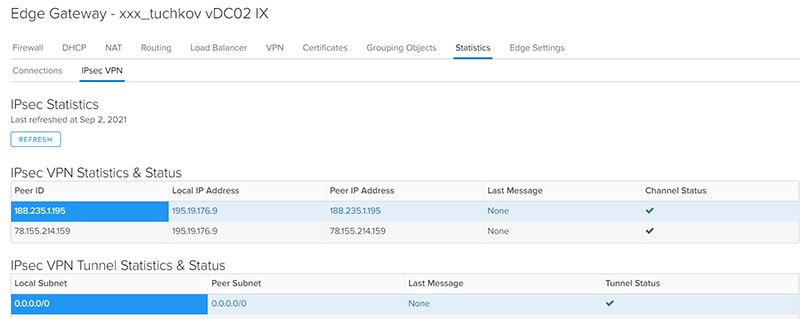

Для просмотра состояния туннеля перейдите в раздел Edge Gateway – Statistics – IPSec VPN. В данном разделе можно отслуживать состояние как самого туннеля, так и сетей пиров:

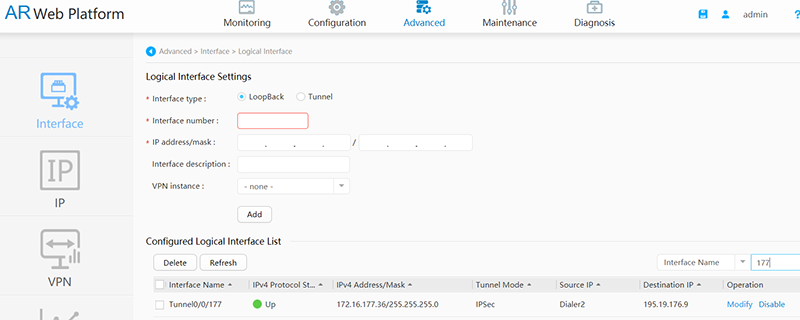

Для проверки состояния со стороны Huawei AR6120 перейдите в панели управления маршрутизатором в раздел Advanced – Interface – Logical Interface – Configured Logical Interface List:

Если конфигурация туннеля как на Edge Gateway, так и на Huawei AR задана верно, туннельный интерфейс будет находиться в состоянии UP.

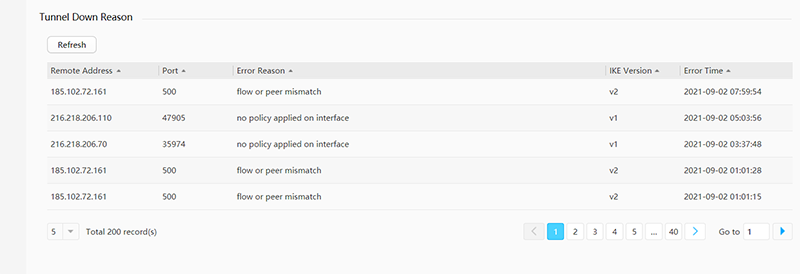

Если туннельный интерфейс находится в состоянии DOWN, ошибку подключения можно посмотреть в Advanced – VPN – IPSec – Tunnel Down Reason:

Для проверки маршрутов, запустите пинг как из локальной сети в сеть облака, так и из сети облака в локальную сеть. При наличии ошибок необходимо будет еще раз проверить корректность статических маршрутов.

Важное замечание

Описание проблемы:

Недоступны либо долго отвечают на запросы ресурсы за Edge Gateway, при обращении к ним через VPN-туннель.

При этом пинг и трассировка до ресурсов ошибок не показывают.

Решение:

Данная проблема связана с фрагментацией пакетов, получаемых через VPN-туннель.

Проверить фрагментацию пакетов:

ping XXX.XXX.XXX.XXX -l 1500 -f

Где XXX.XXX.XXX.XXX - IP за Edge Gateway

Для решения проблемы с фрагментацией вендором рекомендуется установить для туннеля значение MSS 1200.

Подробнее с информацией Вы можете ознакомиться в статье официального справочника Huawei: https://info.support.huawei.com/network/ptmngsys/Web/tsrev_ar/en/content/ar/26_edesk_unable_to_websurf/AR_edesk_unable_to_websurf_edesk008.html

Не нашли инструкцию?

Заполните форму, и наш специалист свяжется с вами.

Мы дополним информацию и ответим на ваш вопрос.

Оставить заявку